Unfinished Tales of Ransomware

With contribution from Denise Dasom Kim, Jungyeon Lim, YH Jeong | S2W LAB Talon

Image from unsplash

Image from unsplashSoW: Ransomware는 다크웹 내 랜섬웨어의 활동을 요약하는 보고서를 발행합니다. 본 보고서에는 주간 피해 기업 통계, 공격 대상 국가 TOP 5, 공격 대상 산업군 TOP 5, 다크웹 내에서 활동 중인 주요 랜섬웨어가 작성한 게시글 현황 등을 포함합니다.

요약

- [통계] 랜섬웨어 피해기업은 1주일간 86개로 전 주 대비 7.5% 증가, 5개월 전 대비 252% 증가 한 것으로 확인되며 피해기업의 대다수는 여전히 미국으로 확인됨.

- [시사] 미국은 FBI를 통해 미국에 대한 랜섬웨어 공격을 911 테러 급으로 간주하겠다고 공표했으나, 러시아를 기반으로 둔 REvil 랜섬웨어는 미국의 공식적인 입장에도 불구하고 미국을 기반으로둔 기업을 공격 하는 것에 대해 예외 사항을 두지 않을것으로 인터뷰함.

- [다크웹] 다크웹에서 랜섬웨어 관련된 포스팅이 중지됨에따라 Lockbit과 같은 랜섬웨어 운영자는 Private channel로 커뮤니케이션을 유도하는 것으로 보임.

- [다크웹] 공식적으로 랜섬웨어 운영자는 포럼에서 활동 못하지만 그들의 affiliate program 파트너들인 Pentester들이 Citrix / VPN / ESXi 계정 권한 구매글을 많이 올리는 것이 많이 포착됨. Citrix, VPN, ESXi에 관련된 제품을 사용하고 있는 기업들은 부정 접근을 막기 위해 MFA (2차 인증) 도입을 강력히 권장함.

- [신규] Epilson red, BlackCocaine 과 같은 신규 랜섬웨어도 등장하여 랜섬웨어 후발자들이 계속해서 등장하고 있음.

1. 주간 통계

A. 피해 기업 통계

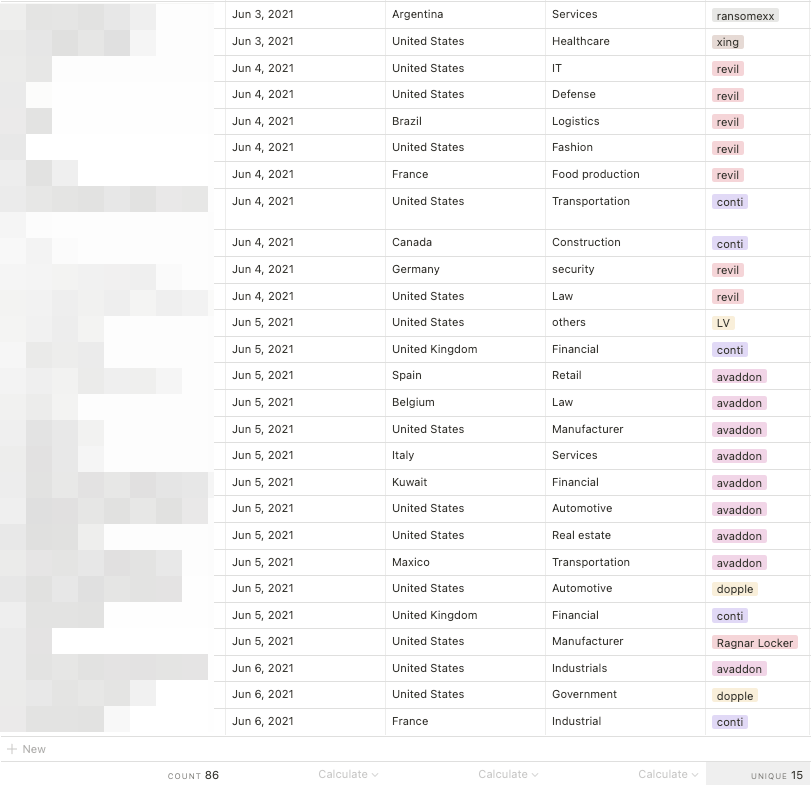

다크웹 내 랜섬웨어 피해 기업 현황 (05/31~06/06)

- 랜섬웨어 피해기업은 1주일간 총 86개로 전 주 대비 7.5% 증가, 5개월 전 대비 252% 증가한 것으로 확인됨.

- 15개의 공격그룹 활동으로 전주 대비 4개의 활동그룹이 추가 된 것으로 확인

- 신규 랜섬웨어 활동 포착 — blackcocaine

Link to W2 Jan | KR | Story of the Week: Ransomware on the Darkweb

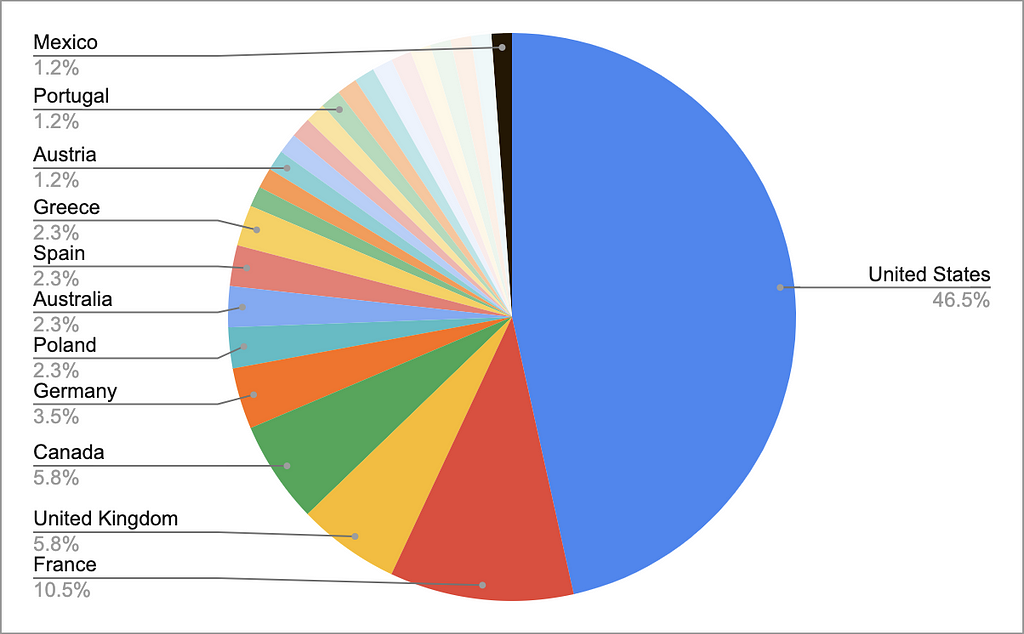

B. 공격 대상 국가 TOP 5

- 피해 기업 — 미국 압도적 증가

- 2021.06.04 미국은 FBI를 통해 랜섬웨어 공격을 911 테러 급으로 간주하겠다고 공표

https://www.nytimes.com/2021/06/04/us/politics/ransomware-cyberattacks-sept-11-fbi.html

- 2021.06.04 이에 관련하여 러시아를 기반으로 둔 것으로 알려진 REvil 그룹은 미국의 공식적인 입장에도 미국을 기반으로 한 기업들 공격하는 것에 예외 사항을 두지 않을것으로 발표

https://www.intel471.com/blog/revil-ransomware-jbs-interview-biden-putin-meeting

- United States — 46.5%

- France — 10.5%

- United Kingdom & Canada — 5.8%

- Germany -3.5%

- Poland & Australia & Spain & Greece — 2.3%

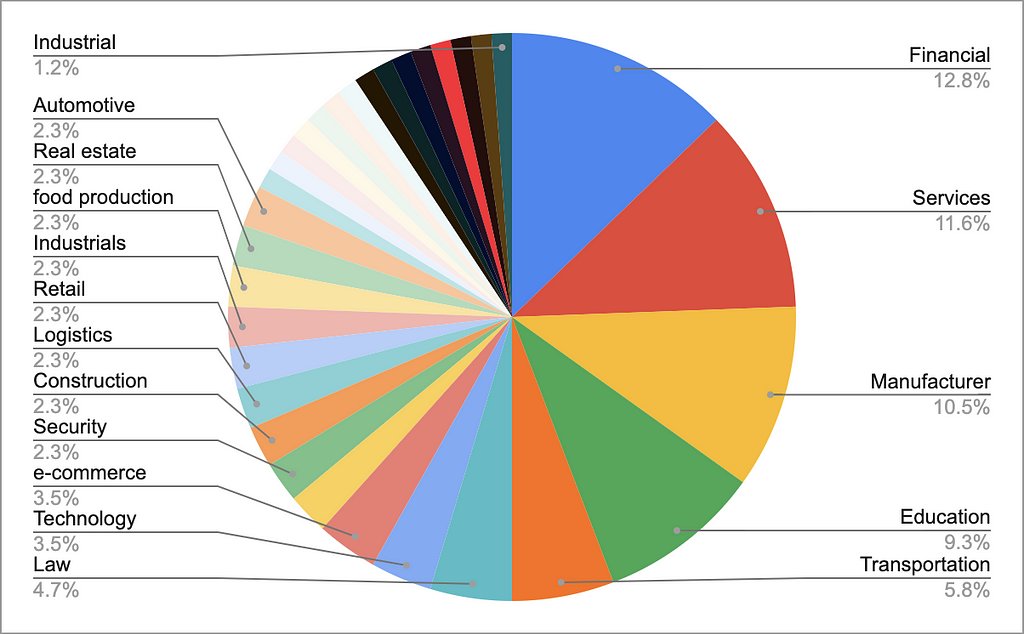

C. 공격 대상 산업군 TOP 5

- Financial — 12.8%

- Services — 11.6%

- Manufacturer — 10.5%

- Education — 9.3%

- Transportation — 5.8%

2. 주간 다크웹 내 활동 중인 랜섬웨어 관련 주요 게시글

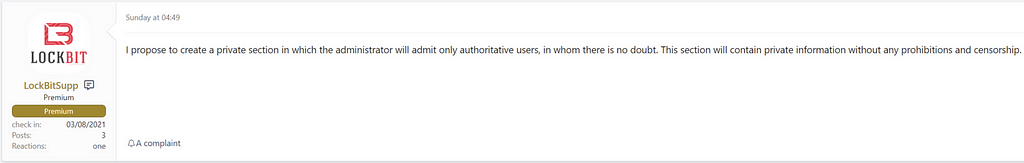

A. Ransomware Operators redirect communication channel to private

- LockBit 랜섬웨어 운영자가 XSS 포럼에 의심의 여지가 없는 권한있는 사용자만 허용하는 비공개 섹션을 따로 만들 것을 제안함.

- 해당 섹션에는 금지 및 검열 없이 개인정보가 포함될 것을 원하기 때문에 랜섬웨어 활동을 위한 목적으로 보임

- 아직 운영자의 답글은 없는 상태

I propose to create a private section in which the administrator will admit only authoritative users, in whom there is no doubt. This section will contain private information without any prohibitions and censorship.

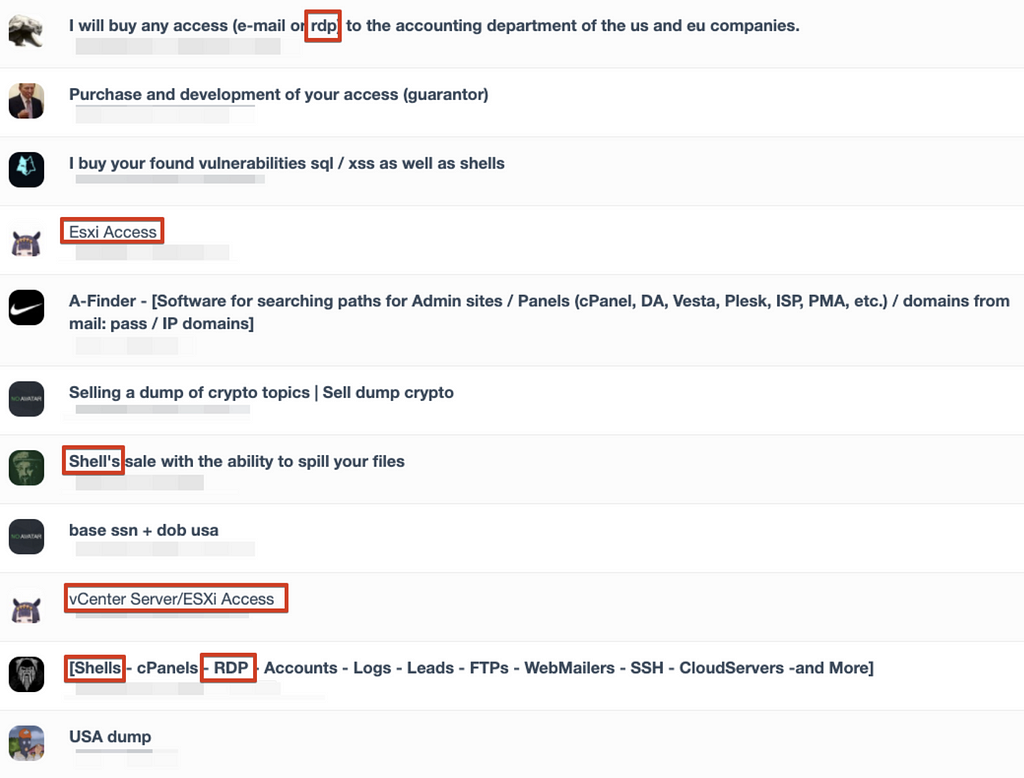

B. Posts related to ‘BUY/SELL’ Shell, Citrix, ESXi, VPN, RDP accesses

랜섬웨어 그룹들은 조직적으로 운영되고 있고, 기업 네트워크에 침투하는 역할을 하는 팀을 Pentester라고 부르고 있음. Pentester들이 가장 관심 있어 하는 키워드는 shell, citrix, esxi, vpn, rdp 등이 있으며, 이들이 네트워크에 침투하여 랜섬웨어 그룹에게 권한을 넘기면서 인센티브를 받는 구조로 운영되고 있음.

위 그림에서 보이듯, 랜섬웨어 Affiliate Program 관련 글은 모두 금지 되었으나, 랜섬웨어 운영자들이 관심있어할 만한 포스트들은 여전히 활발하게 공유 되고 있음.

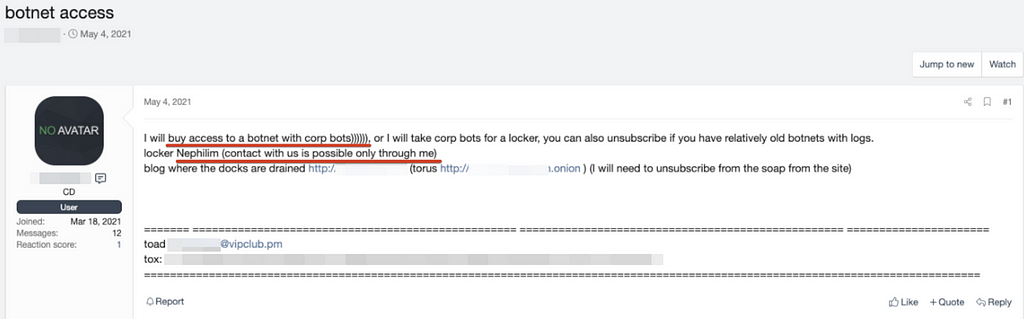

특히 랜섬웨어 그룹 Nephilim과 함께 일한다고 주장하는 유저는 기업 시스템을 감염한 봇, 또는 각종 봇넷 ACCESS를 구하고 있다고 함.

이 유저가 특히 관심있어하는 봇넷 로그에 주목해볼 필요가 있음.

webvpn.

workspace.

virtualworkspace.

/vpn/index.html

/vpn/tmindex.html

/auth/login.aspx

/LogonPoint/tmindex.html

XenApp1 / auth / login.aspx

auth / silentDetection.aspx

/ citrix /

/ + CSCOE + /

RDWeb

/ dana /

/ dana- na /

pulse

ssl.

forti

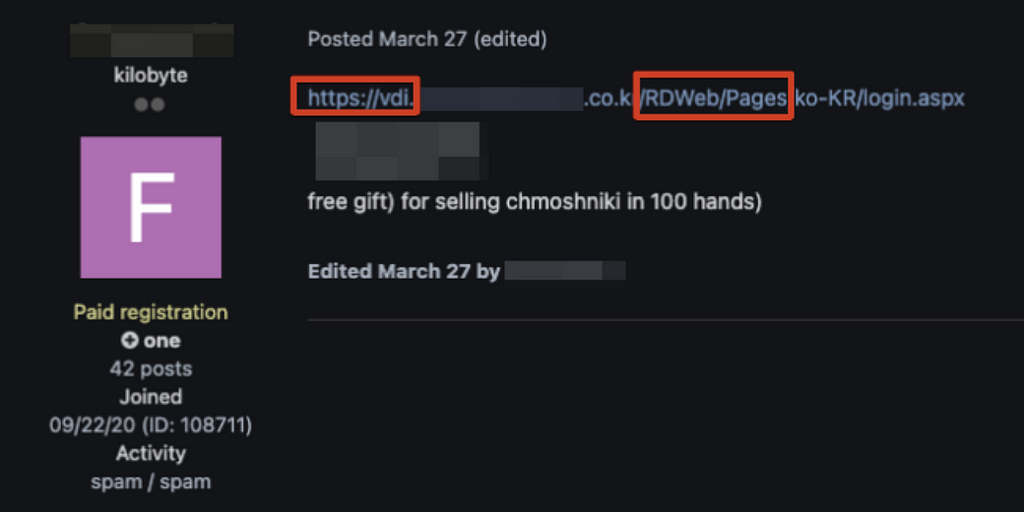

같은 유저가 다른 Exploit 해킹포럼에 한국 기업의 VDI 계정을 봇넷로그로 수집하여 공유한 사례가 있음.

위와 같은 로그 정보를 수집하는 봇으로 Vidar, Redline, ficker, taurus, raccoon 등이 있음.

<Vidar Stealer report by S2W LAB>

Link to Deep Analysis of Vidar Stealer

<Raccon Stealer report by S2W LAB>

Link to Deep Analysis of Raccoon Stealer

C. Newly emerged ransomware

- Epsilon Red

Operators of new ransomware Epsilon Red attack Microsoft Exchange servers

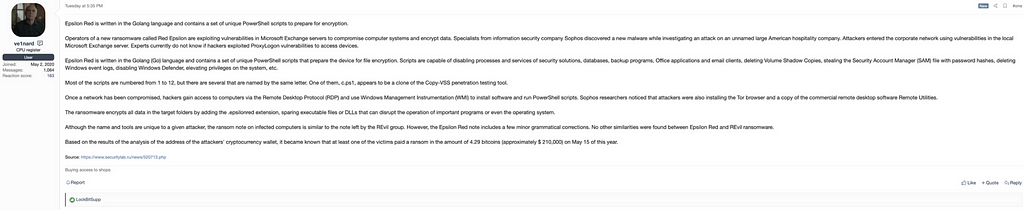

Epsilon Red is written in the Golang language and contains a set of unique PowerShell scripts to prepare for encryption.

Operators of a new ransomware called Red Epsilon are exploiting vulnerabilities in Microsoft Exchange servers to compromise computer systems and encrypt data. Specialists from information security company Sophos discovered a new malware while investigating an attack on an unnamed large American hospitality company. Attackers entered the corporate network using vulnerabilities in the local Microsoft Exchange server. Experts currently do not know if hackers exploited ProxyLogon vulnerabilities to access devices.

Epsilon Red is written in the Golang (Go) language and contains a set of unique PowerShell scripts that prepare the device for file encryption. Scripts are capable of disabling processes and services of security solutions, databases, backup programs, Office applications and email clients, deleting Volume Shadow Copies, stealing the Security Account Manager (SAM) file with password hashes, deleting Windows event logs, disabling Windows Defender, elevating privileges on the system, etc.

Most of the scripts are numbered from 1 to 12, but there are several that are named by the same letter. One of them, c.ps1, appears to be a clone of the Copy-VSS penetration testing tool.

Once a network has been compromised, hackers gain access to computers via the Remote Desktop Protocol (RDP) and use Windows Management Instrumentation (WMI) to install software and run PowerShell scripts. Sophos researchers noticed that attackers were also installing the Tor browser and a copy of the commercial remote desktop software Remote Utilities.

The ransomware encrypts all data in the target folders by adding the .epsilonred extension, sparing executable files or DLLs that can disrupt the operation of important programs or even the operating system.

Although the name and tools are unique to a given attacker, the ransom note on infected computers is similar to the note left by the REvil group. However, the Epsilon Red note includes a few minor grammatical corrections. No other similarities were found between Epsilon Red and REvil ransomware.

Based on the results of the analysis of the address of the attackers' cryptocurrency wallet, it became known that at least one of the victims paid a ransom in the amount of 4.29 bitcoins (approximately $ 210,000) on May 15 of this year.

Source: <https://www.securitylab.ru/news/520713.php>

- Epsilon Red는 피해자로부터 파일을 탈취하지 않으며, 목적은 피해자의 데이터를 암호화한 다음 유료 복호화 도구를 판매함.

- 랜섬 노트를 사용하여 피해자에 대한 세부 정보를 제공함.

- 랜섬웨어 REvil에서 사용하는 것과 매우 유사한 메모를 사용하는 것처럼 보임. 랜섬웨어를 통해 암호화된 모든 파일에는 .epsilonred 이름 접미사가 표시됨.

https://www.cyclonis.com/ru/epsilon-red-ransomware-targets-vulnerable-microsoft-exchange-servers/

2. BlackCocaine

인도 IT 회사를 감염시킨 것으로 알려져 있으며, 파일 감염시 확장자에 .BlackCocaine이라고 남겨 해당 이름으로 불려지고 있음

BlackCocaine 협상페이지 Source from Cyble

BlackCocaine 협상페이지 Source from Cyblehttps://cybleinc.com/2021/06/03/nucleus-software-becomes-victim-of-the-blackcocaine-ransomware/

Conclusion

- 랜섬웨어 운영자들은 폐쇄적으로 커뮤니케이션 활동을 이어갈 것으로 보이며, 그들과 함께 일했던 팀들은 여전히 다크웹에서 기업 계정을 열심히 찾고 있음

- Nephilim 랜섬웨어와 함께 일하는 유저는 봇넷 로그에 관심이 많고, 이 로그를 통해 Citrix, Vmware, VPN 계정 등을 탈취하는 것을 알 수 있으며, 해당 보안 제품을 쓰는 기업이 이를 방지하기 위해서는 MFA (Multi Factor Authentication) 을 활성화 해야함

- Homepage: https://www.s2wlab.com

- Facebook: https://www.facebook.com/S2WLAB/

- Twitter: https://twitter.com/s2wlab

W2 Jun | KO | Story of the Week: Ransomware on the Darkweb was originally published in S2W LAB BLOG on Medium, where people are continuing the conversation by highlighting and responding to this story.

Article Link: https://medium.com/s2wlab/w2-jun-ko-story-of-the-week-ransomware-on-the-darkweb-a4cdd0b96ff3?source=rss----30a8766b5c42---4