The thread follows the needle

With contribution from Denise Dasom Kim, Jungyeon Lim, Yeonghyeon Jeong | S2W LAB Talon

SoW: Ransomware는 다크웹 내 랜섬웨어의 활동을 요약하는 보고서를 발행합니다. 본 보고서에는 주간 피해 기업 통계, 공격 대상 국가 TOP 5, 공격 대상 산업군 TOP 5, 다크웹 내에서 활동 중인 주요 랜섬웨어가 작성한 게시글 현황 등을 포함합니다.

요약

- [통계] 랜섬웨어 피해기업은 1주일간 총 28건으로 전 주 대비 50.9% 감소, 피해 기업의 수는 여전히 미국이 32.1%로 가장 많은 부분을 차지함

- [다크웹] Petya Ransomware 빌더 공개

- [다크웹] QNAP NAS 사용자를 타겟하는 eCh0raix 랜섬웨어 피해 지속 발생

- [가상화폐] eCh0raix 운영자가 피해자로 부터 갈취한 BTC 추적하여 피해 금액이 모이는 주소 군집 발견

- [신규] Darkjon, AvosLocker 신규 랜섬웨어 발견

1. 주간 통계

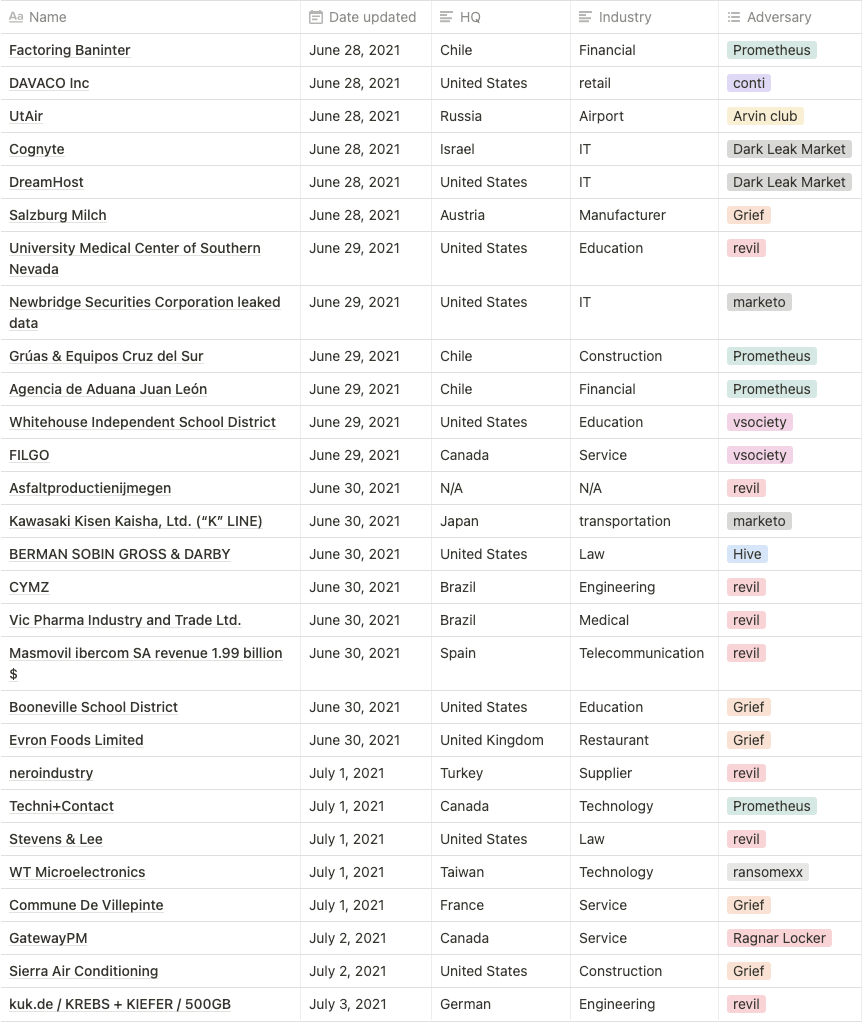

A. 다크웹 내 랜섬웨어 피해 기업 현황 (06/28~07/04)

- 총 28 개 기업이 언급되었으며, 전 주 대비 50.9% 정도의 피해 기업 수가 감소함

- 11 개의 공격그룹 활동

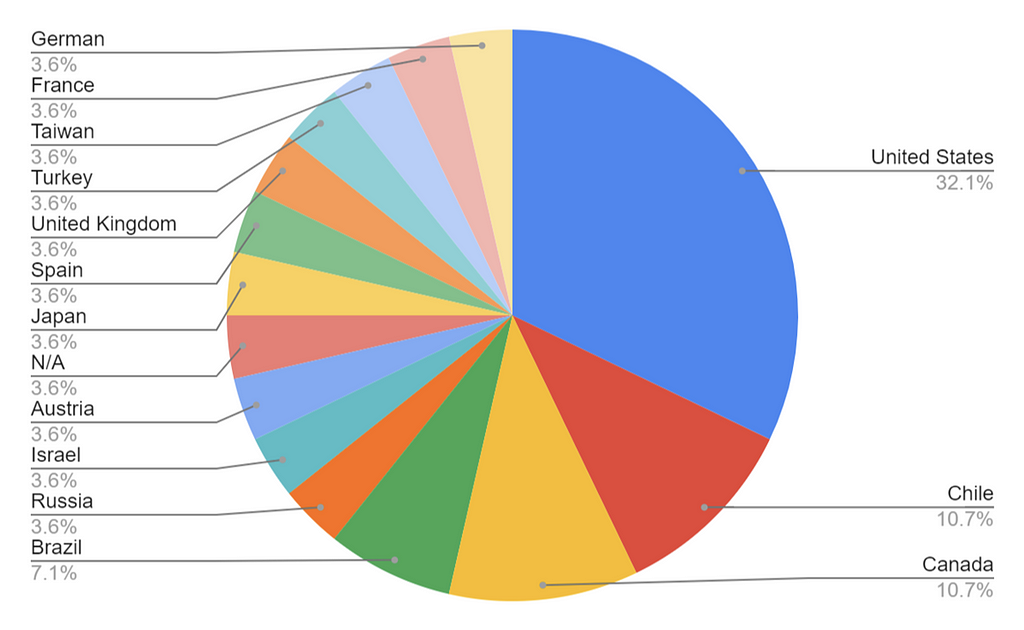

B. 공격 대상 국가 TOP 5

- United States — 32.1%

- Canada & Chile — 10.7%

- Brazil — 7.1%

- Others — 3.6%

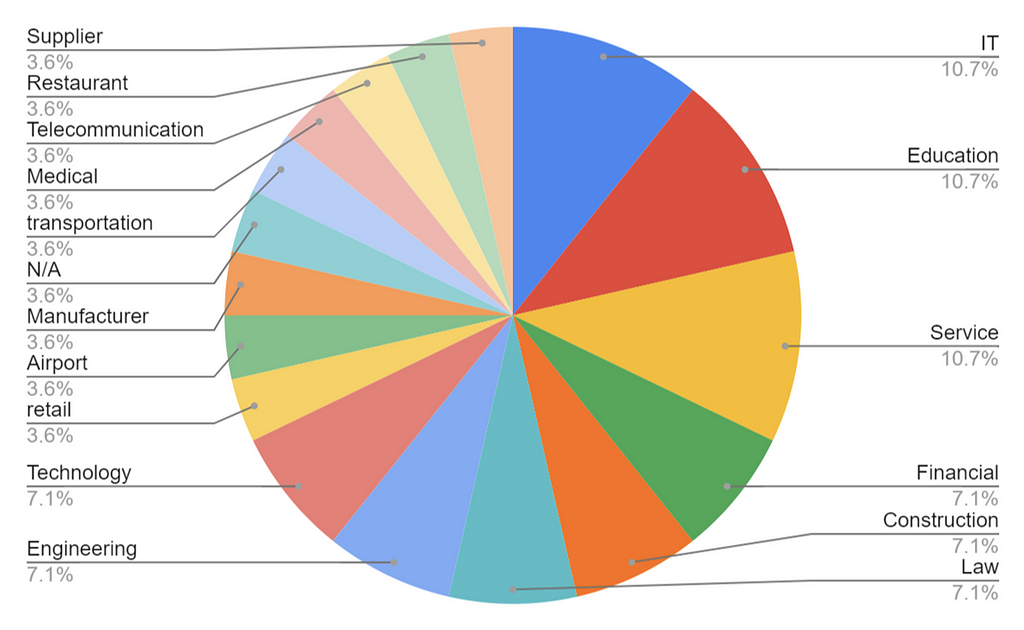

C. 공격 대상 산업군 TOP 5

- Service & Education & IT — 10.7%

- Financial & Law & Engineering & Technology & Construction — 7.1%

- Others — 3.6%

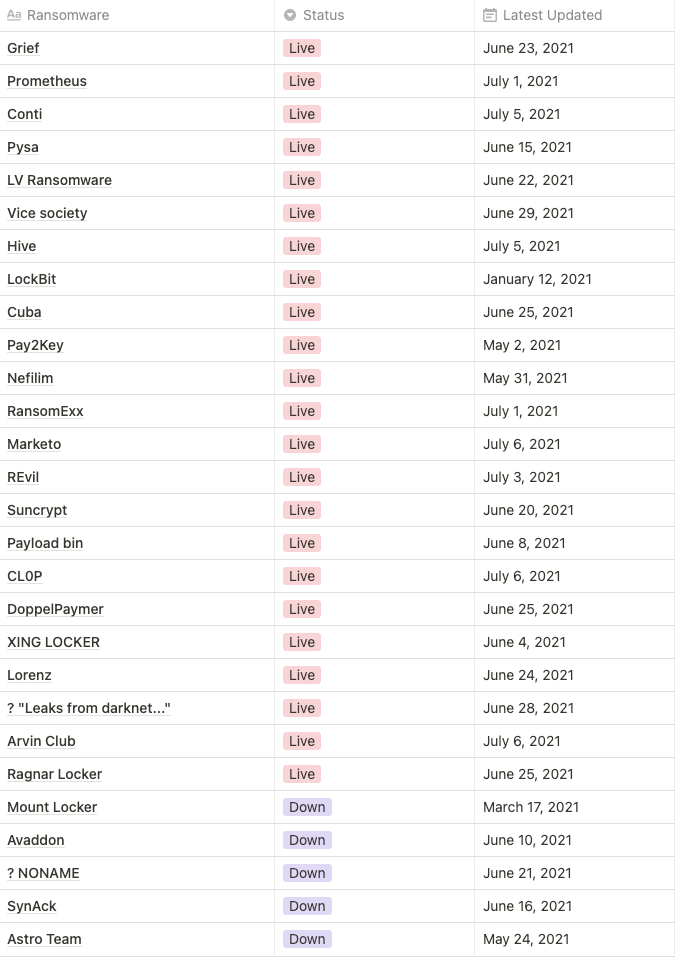

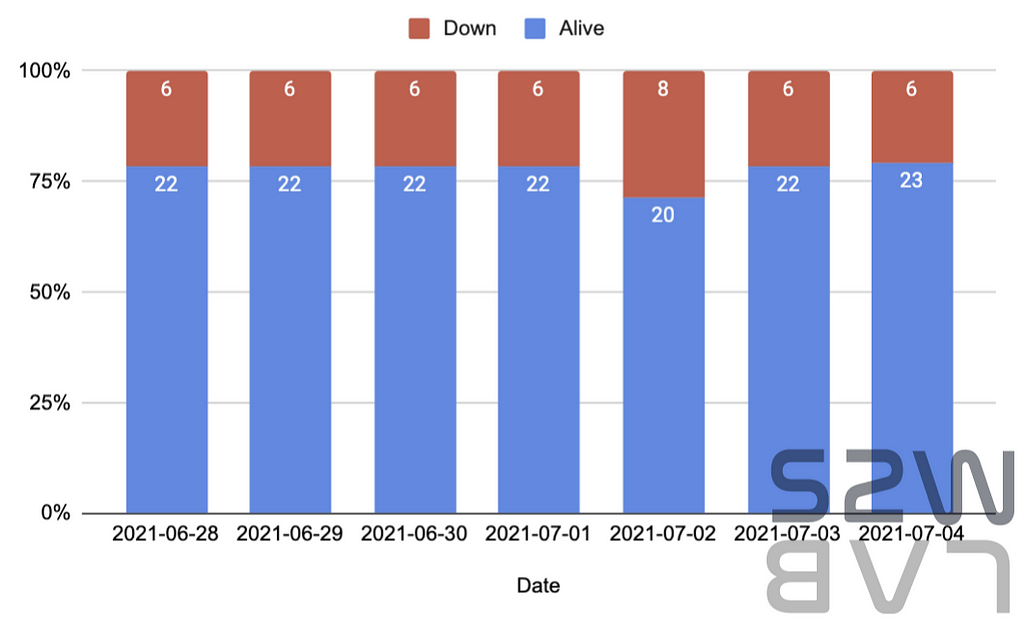

D. 랜섬웨어 그룹별 데이터 유출 사이트 운영 상황

- 매일 자정을 기준으로 Ransomware Leak 사이트 28개의 alive 여부를 체크하였을 때, 하루 평균 n개의 사이트가 접속 가능하며, 5개의 사이트가 접속이 불안정함

- Latest Updated는 피해 기업 정보를 업데이트한 날짜 기준으로 작성됨

현재 모니터링 중인 Ransomware Leak 사이트

- 현재 모니터링 중인 Ransomware Leak 사이트 중, 평균 22개의 사이트가 안정적인 상태로 꾸준한 활동량을 보여주고 있음

2. 주간 다크웹 내 활동 중인 랜섬웨어 관련 주요 사건

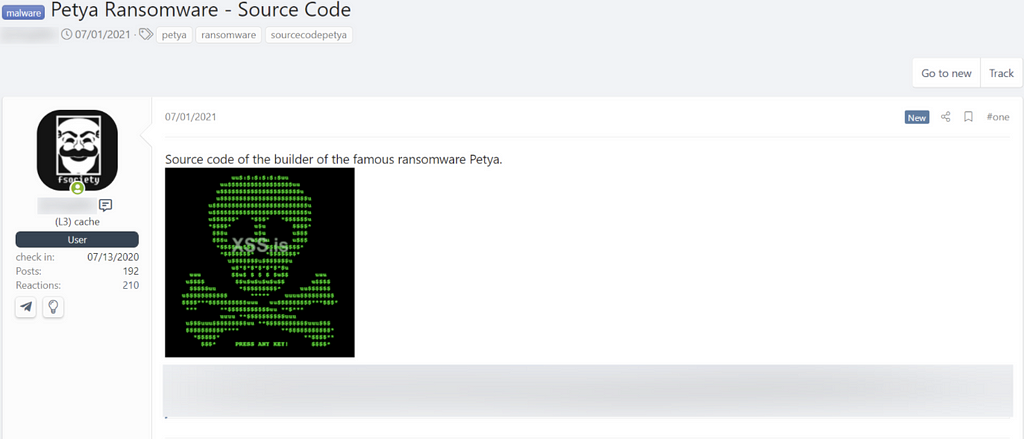

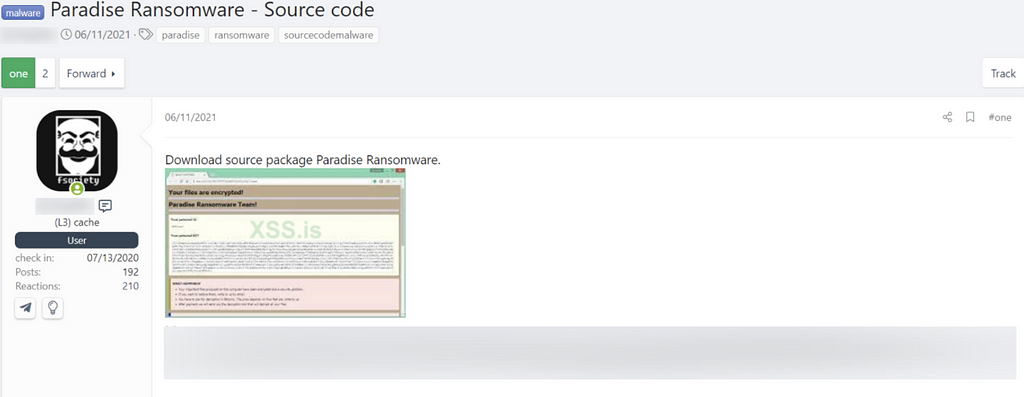

A. Petya ransomware builder released on the dark web

- 2021.07.01 러시안 해킹포럼 XSS 에서 2016년도에 유명했던 Petya 랜섬웨어 빌더가 공유됨

- 소스코드 형태로 공유되었으며, 유저들이 직접 컴파일 가능한 형태로 공유됨

- 업로드 한 유저는 과거 Paradise ransomware 소스 코드를 공유한 이력이 있음

B. eCh0raix ransomware targeting QNAP NAS device

eCh0raix 랜섬웨어는 2019년도에 등장한 것으로 알려져 있으며, BleepingComputer 포럼에서 꾸준히 제보 되면서 알려졌다.

https://www.bleepingcomputer.com/news/security/ongoing-ech0raix-ransomware-campaign-targets-qnap-nas-devices/

해당 랜섬웨어는 QNAP NAS 장비를 많이 공격하는 것으로 알려져 있고, 아직까지도 포럼에 피해자들이 많이 발생하는 것으로 보인다.

B-1. 꾸준히 발생하고 있는 eCh0raix 랜섬웨어 관련 피해 정보

현재까지 밝혀진 eCh0raix 랜섬웨어로 부터 영향을 받는 QNAP NAS 장비 모델명은 다음과 같음

- QNAP TS-219P II

- QNAP TS-228

- QNAP TS-228A

- QNAP TS-231

- QNAP TS-251

- QNAP TS-253A

- QNAP TS-451

- QNAP TS-459 Pro II

- QNAP TS 251

- QNAP TS 253B

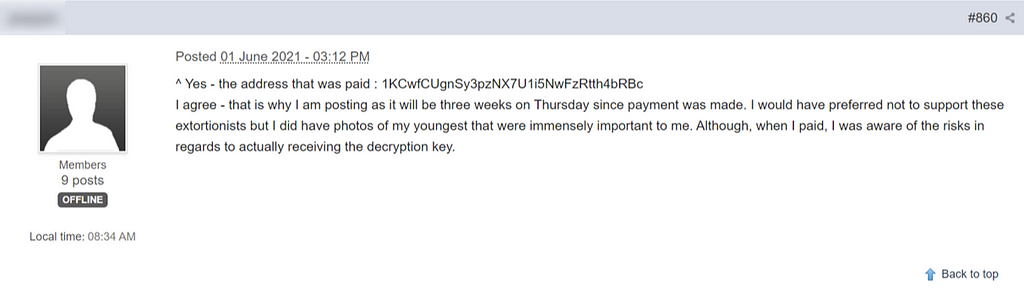

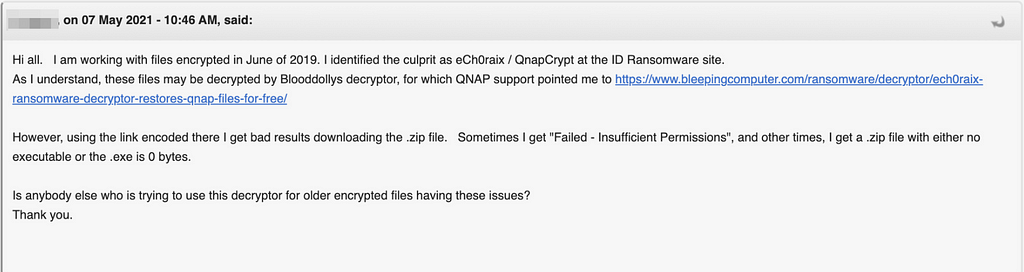

- 6월 1일 Bleeping computer Forum에서 한 유저가 BTC를 지불했다고 언급하며, 목요일이면 지불한 지 3주가 다 되어간다고 밝힘

https://www.bleepingcomputer.com/forums/t/617854/ech0raix-ransomware-qnapcryptsynology-nas-encrypt-support-topic/?p=5200448

- 피해자는 기업 뿐만 아니라 개인도 있는 것으로 추정됨

https://www.bleepingcomputer.com/forums/t/617854/ech0raix-ransomware-qnapcryptsynology-nas-encrypt-support-topic/?p=5200441

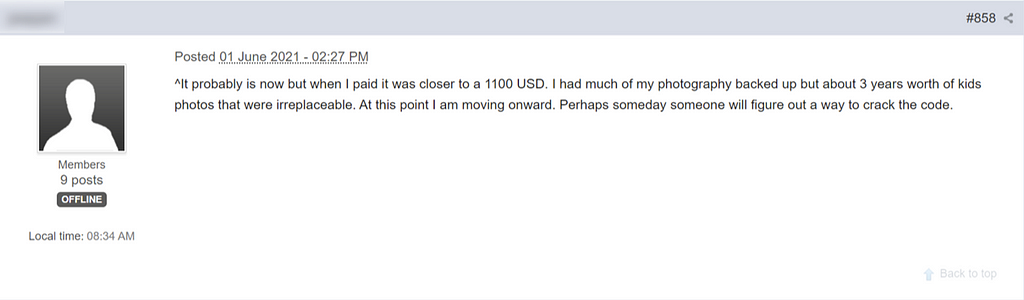

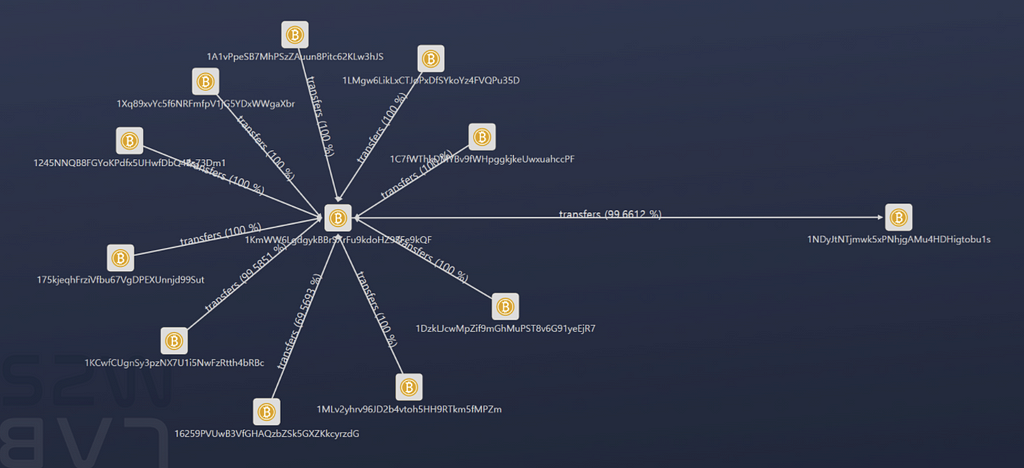

B-2. eCh0raix 랜섬웨어 비트코인 추적

- 피해자가 지불한 비트코인 흐름 추적

- eCh0raix는 자금 관리를 위해 피해자로부터 입금 받은 Bitcoin을 하나의 특정 주소로 옮기는 것을 볼 수 있음

- Manage Wallet 1 : 1KmWW6LgdgykBBrSXrFu9kdoHZ95Fe9kQF

- Manage Wallet 2 : 1FX4W9rrG4F3Uc7gJ18GCwGab8XuW8Ajy2

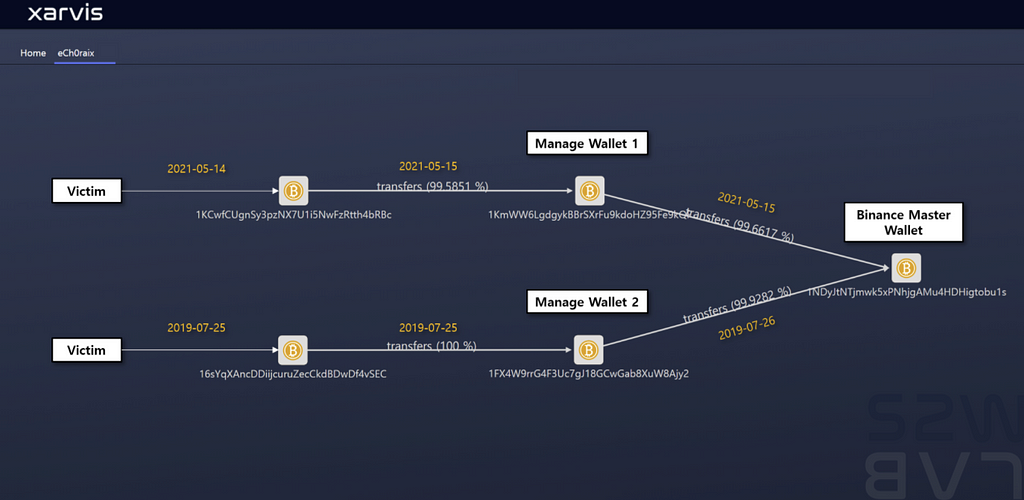

- 이후 모아놨던 자금은 Binance Master wallet으로 전송됨

- Binance Master wallet : 1NDyJtNTjmwk5xPNhjgAMu4HDHigtobu1s

- Binance 거래소에서 매수/매도 용으로 통합 관리하는 주소로 입출금 트랜잭션과 보유 금액이 매우 많은 특징을 가지고 있음

- 수수료를 제외한 99.6%의 금액이 모두 Binance Master wallet으로 전송되는 점을 보아, 해당 주소 또한 Binance에서 생성한 eCh0raix 소유의 지갑으로 보임

- 2020.06 이후, 자금 관리를 위한 Bitcoin 주소는 Manage Wallet 1 만을 사용하고 있음

- 2019년에 사용하던 Leak Site 주소를 2020년에 변경하면서, 중점적으로 Bitcoin 자금을 관리하는 지갑 주소도 변경한 것으로 보임

- 2020 ~ 현재 : veq****.onion

- 2019 : sg3****.onion

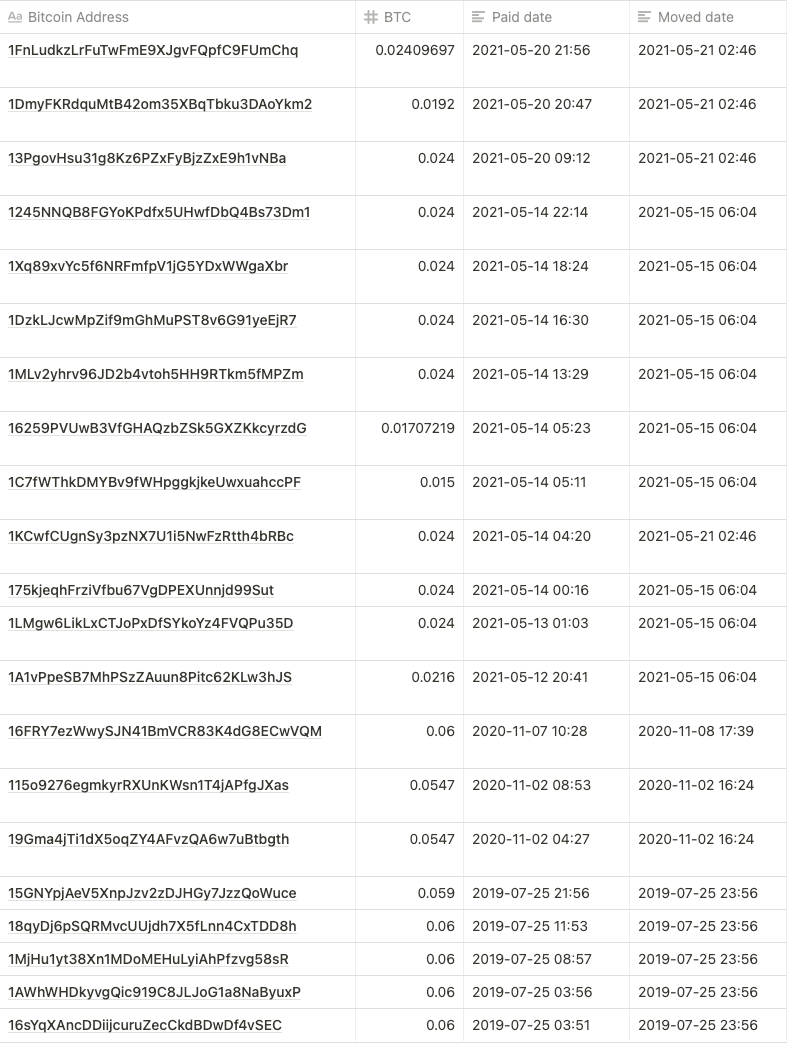

B-3. 비트코인 주소의 트랜잭션 상세 분석

- eCh0raix가 피해자로부터 입금 받은 금액을 추적하면 동일한 금액을 여러 주소에서 전송 받은 것을 확인 가능

- 해당 비트코인 주소를 eCh0raix 협상 페이지 URL에 대입한 결과 금액을 지불한 다른 피해자의 협상 페이지들을 확인 가능

이와 같은 방식으로 다른 피해자들이 입금한 주소들을 추가 확인

- 175kjeqhFrziVfbu67VgDPEXUnnjd99Sut

- 1245NNQB8FGYoKPdfx5UHwfDbQ4Bs73Dm1

- 1Xq89xvYc5f6NRFmfpV1jG5YDxWWgaXbr

- 1C7fWThkDMYBv9fWHpggkjkeUwxuahccPF

- 1DzkLJcwMpZif9mGhMuPST8v6G91yeEjR7

- 1LMgw6LikLxCTJoPxDfSYkoYz4FVQPu35D

- 1MLv2yhrv96JD2b4vtoh5HH9RTkm5fMPZm

- 1A1vPpeSB7MhPSzZAuun8Pitc62KLw3hJS

- 16259PVUwB3VfGHAQzbZSk5GXZKkcyrzdG

- 15GNYpjAeV5XnpJzv2zDJHGy7JzzQoWuce

- 18qyDj6pSQRMvcUUjdh7X5fLnn4CxTDD8h

- 1MjHu1yt38Xn1MDoMEHuLyiAhPfzvg58sR

- 1AWhWHDkyvgQic919C8JLJoG1a8NaByuxP

eCh0raix 랜섬웨어 피해자 중 비트코인을 지불한 주소 목록

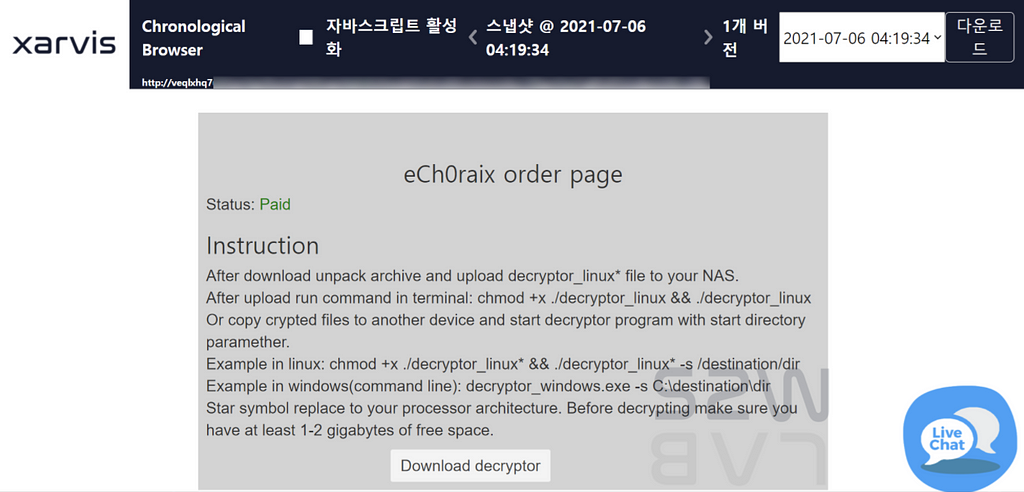

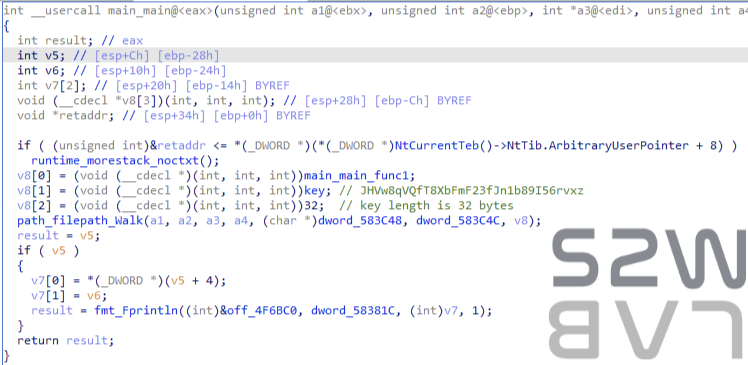

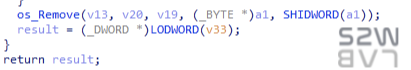

B-4. eCh0raix 복호화 프로그램 상세 분석

eCh0raix 랜섬웨어 비트코인 주소에 비트코인을 보내도 복호화가 잘 안된다는 포스트 발견하여 아래와 같이 복호화 프로그램을 분석해봄

- eCh0raix 랜섬웨어의 복호화 프로그램 확보 후 분석

- go 1.13으로 빌드된 go 프로그램

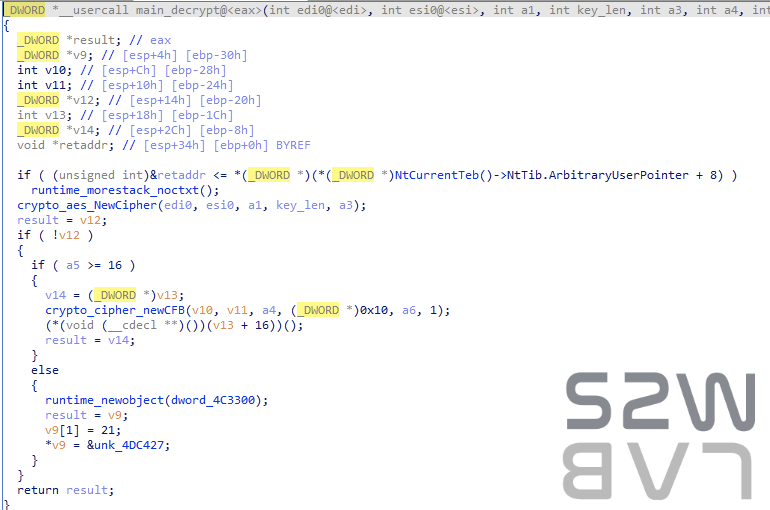

- 암호 알고리즘은 AES-256-CFB 사용

- 전체 경로를 재귀 탐색하면서 .encrypt 확장자를 가진 파일을 복호화 시도

- 큰 파일은 여러 블럭으로 나누어 암호화되어 있음

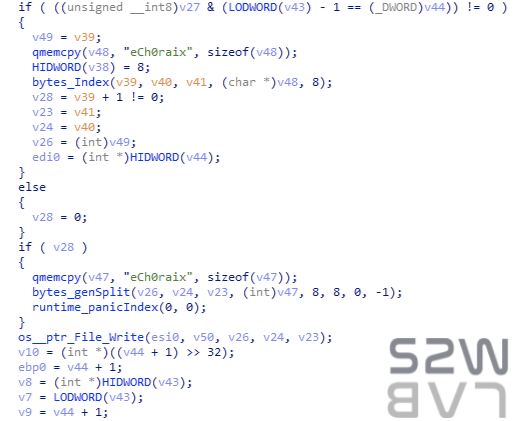

- 10485760 바이트 (10MB) 를 복호화 후 eCh0raix 라는 구분자가 복호화 된 데이터에 존재하는지 확인하고, 이를 제외한 나머지 데이터 부분을 새로운 파일에 차례대로 기록하며 복호화 진행

Detailed analysis

- 전체 경로를 순환하며 복호화 함수 실행

- Go의 filepath 패키지에 있는 내장함수 Walk 를 이용한 구현

- 전체 경로를 순환하며 파일을 발견할 때마다 main_main_func1 을 호출하며, 해당 함수 내에서 확장자를 검사 후 .encrypt 인 경우 복호화 시도

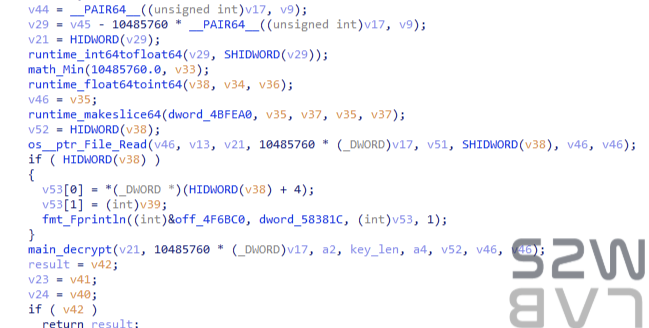

2. 파일 사이즈 검사 및 블록 복호화

- 파일 사이즈를 확인하여, 0바이트인 경우 스킵

- 사이즈가 0이 아닌 파일에 대하여, 10485760바이트씩 읽어서 복호화 수행

- AES-256-CFB로 복호화 수행

- main_main 에서 인자로 설정했던 키 사용

- key: JHVw8qVQfT8XbFmF23fJn1b89I56rvxz

- length: 32

- eCh0raix 구분자가 존재할 경우 genSplit을 이용해 구분자 제거 후 파일에 기록함. 구분자가 없는 경우 전체 데이터를 기록함. 이 과정을 파일의 끝까지 반복함.

- 복호화가 끝나면 암호화 된 파일을 삭제하고 마침

- 복호화가 잘 안된 원인 가능성

- 공격자의 키 세팅 실수 (엉뚱한 사람의 키를 넣어 복호화 프로그램을 만들었을 가능성)

- 잘못된 확장자 세팅 (본 샘플의 경우 .encrypt 확장자만 인식하고 복호화 시도)

- 대용량 파일의 블록 처리 오류 (구분자를 잘못 넣는다거나, 암호화 프로그램과 블록 사이즈가 다를 가능성)

eCh0raix 랜섬웨어 관련 QNAP 권고사항 참고

https://www.qnap.com/en/security-advisory/qsa-21-18

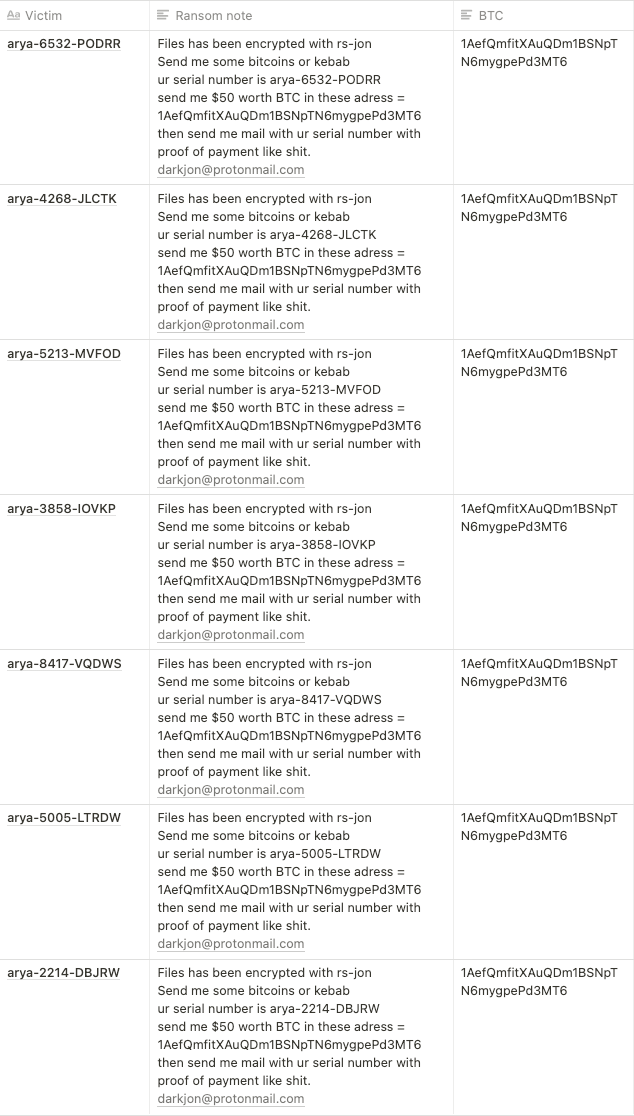

C. Darkjon

신규 랜섬웨어 Darkjon

- 피해자들에게 같은 BTC 주소를 알려주고 50달러 상당의 BTC를 보내달라고 요구함

- BTC 주소: 1AefQmfitXAuQDm1BSNpTN6mygpePd3MT6

- 현재 해당 주소로 입금된 비트코인 내역은 없는 상태

Checked the information of Victims

- 해당 주소들을 확인했던 시점에는 특별한 거래가 일어나지 않아 추가 분석은 수행하지 않음

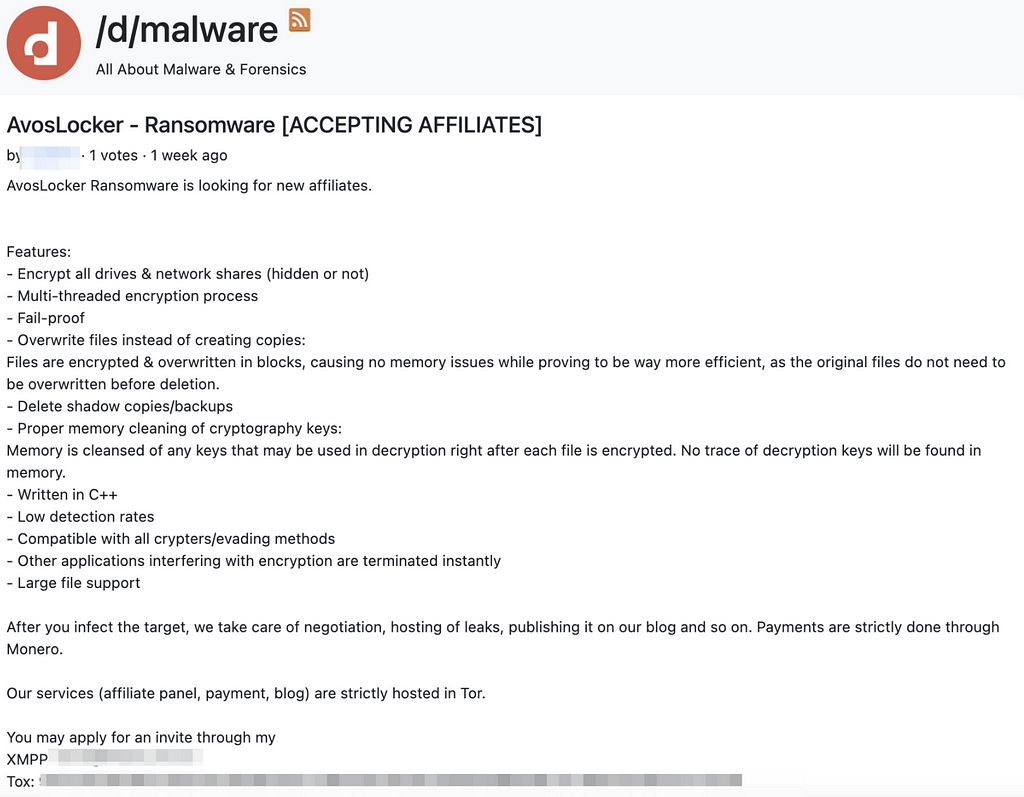

D. AvosLocker

D-1. 신규 랜섬웨어 AvosLocker

- AvosLcoker의 기능에 대한 설명과 함께 제휴 프로그램을 홍보하는 내용의 게시글을 표면웹 상의 포럼에 게시함

- 자신들의 서비스는 Tor에 호스팅 될 것이라고 밝힘

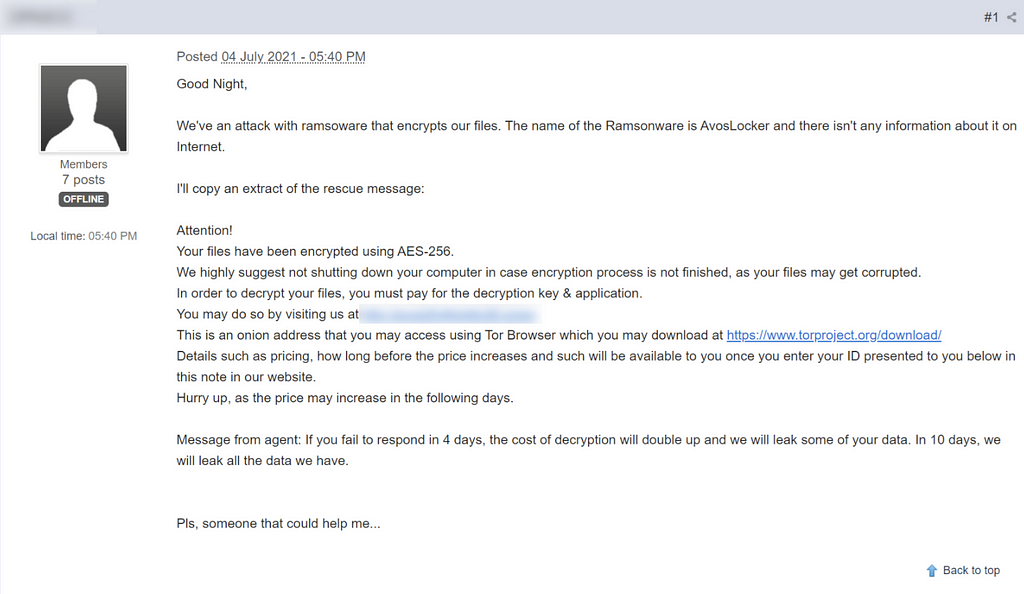

D-2. 현재까지 확인된 AvosLocker 관련 피해 정보

- 익명의 피해자가 커뮤니티에 랜섬노트와 함께 피해 사실을 제보하였음

https://www.bleepingcomputer.com/forums/t/754311/ramsomware-attack-avoslocker/?p=5219874

D-3. Contact 사이트 및 지불 페이지 정보

- AvosLocker로 부터 공격당한 피해자의 ID를 통해서 Contact 사이트에서 지불 페이지로 접속 가능함

- 다음과 같이 피해자에게 모네로(XMR)을 통해 지불할 것을 요구하고 있음

Conclusion

- eCh0raix, Darkjon, AvosLocker 에서 언급된 가상화폐 주소에 대해서 피해 방지 및 공격자 추적을 위해 적극적인 모니터링이 필요함

- Petya ransomware builder를 통한 petya 또는 변종랜섬웨어 주의가 필요함

- Homepage: https://www.s2wlab.com

- Facebook: https://www.facebook.com/S2WLAB/

- Twitter: https://twitter.com/s2wlab

W2 July | KO | Story of the week: Ransomware on the Darkweb was originally published in S2W LAB BLOG on Medium, where people are continuing the conversation by highlighting and responding to this story.

Article Link: W2 July | KO | Story of the week: Ransomware on the Darkweb | by Hyunmin Suh | S2W BLOG | Medium