Corporate Data Matters

Co-Author: Denise Dasom Kim, Jungyeon Lim, YH Jeong @ Talon

Image from unsplash

Image from unsplashSoW: Ransomware는 다크웹 내 랜섬웨어의 활동을 요약하는 보고서를 발행합니다. 본 보고서에는 주간 피해 기업 통계, 공격 대상 국가 TOP 5, 공격 대상 산업군 TOP 5, 다크웹 내에서 활동 중인 주요 랜섬웨어가 작성한 게시글 현황 등을 포함합니다.

요약

- SoW 5개월 전 (W1 Jan)과 비교했을 때 피해기업의 숫자는 약 2.6배 증가, 랜섬웨어 운영자 그룹은 1.6배 증가 하여 랜섬웨어 공격자들에 대한 주의를 요함

- 과거 대부분의 피해기업의 국가 소재지는 미국의 비율이 높았으나, 활동하는 랜섬웨어 그룹이 다양하게 늘어남에 따라 피해기업의 국가 소재지 비율도 다양해졌음

- 다크사이드와 파트너(Pentester)로 일했던 사용자의 임금을 제대로 지불하지 않아 사용자들이 해킹포럼 운영자에게 컴플레인 하였고, 운영자는 이를 받아드리고 다크사이드 계정을 영구 중지 시킴

- Babuk 랜섬웨어가 Payload bin이라는 이름으로 리브랜딩하였으며, 최초로 올린 데이터는 CD PROJEKT 소스코드임

- CD PROJEKT 소스코드 유출 사건은 과거 HelloKitty 랜섬웨어에 감염된 사건으로, 지난주 Babuk 랜섬웨어가 공지한 바와 같이 기존에 활동했던 데이터 유출 페이지를 가지고 있지 않은 랜섬웨어 파트너들을 모아 데이터 유출 페이지를 대신 운영할 예정할 것으로 추정됨

1. 주간 통계

A. 피해 기업 통계

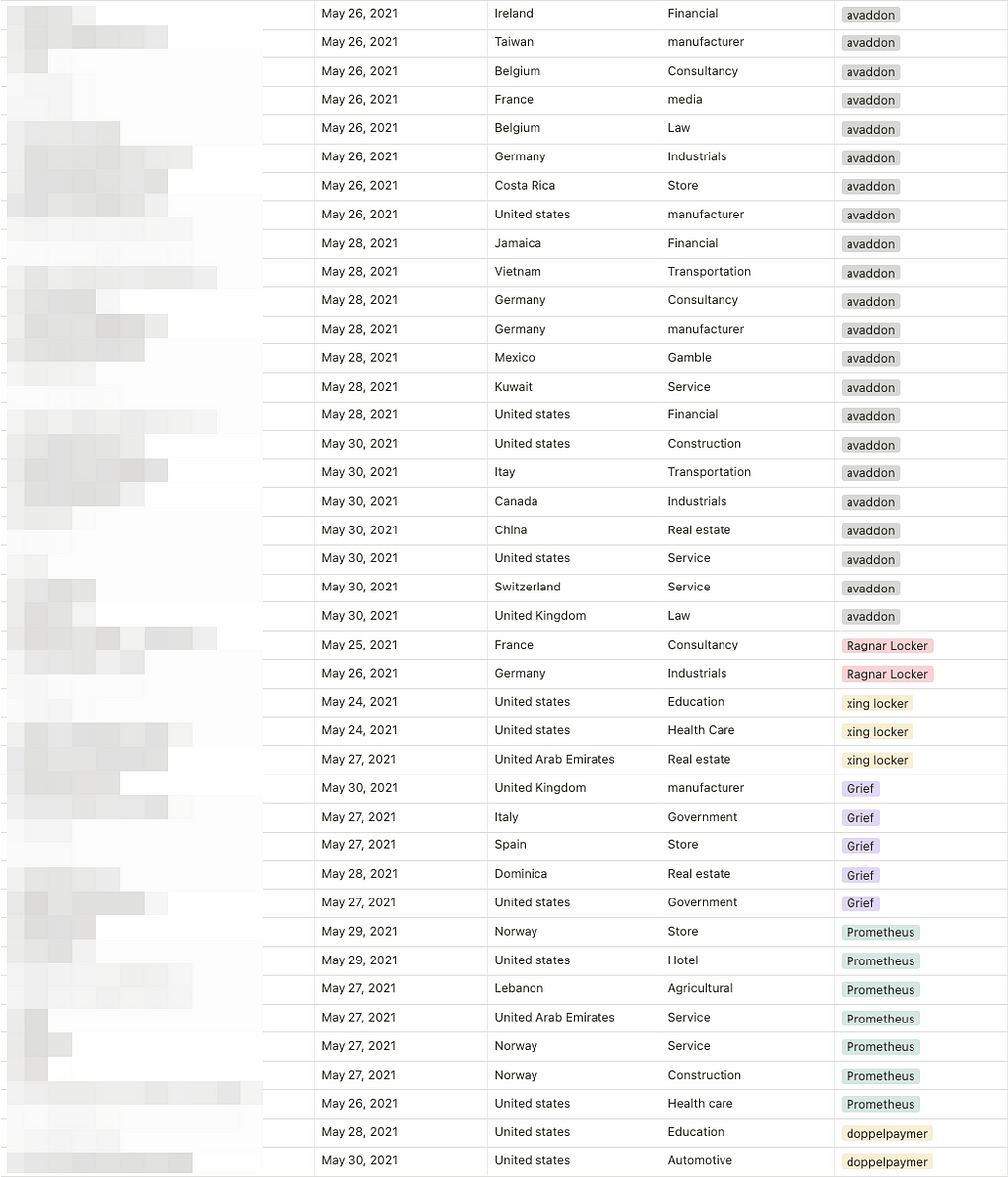

다크웹 내 랜섬웨어 피해 기업 현황 (05/24~05/30)

- 총 80개 기업 언급 또는 상태 변화 감지

- 11개의 공격그룹 활동

- 이는 과거 SoW 5개월 전 컨텐츠 대비 피해기업의 숫자는 약 2.6배 증가, 랜섬웨어 운영자 그룹은 1.6배 증가 하여 랜섬웨어 공격자들에 대한 경계심을 높여야함

https://medium.com/s2wlab/story-of-the-week-ransomware-on-the-darkweb-w1-jan-739c62424f2a

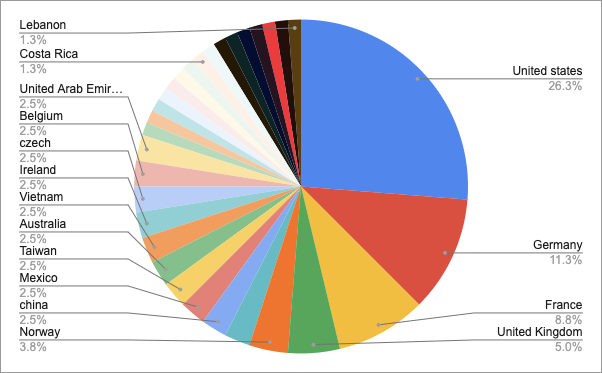

B. 공격 대상 국가 TOP 5

과거 대부분의 피해기업의 국가 소재지는 미국의 비율이 높았으나, 활동하는 랜섬웨어 그룹이 다양하게 늘어남에 따라 피해기업의 국가 소재지 비율도 다양해졌음

- United States — 26.3%

- Germany — 11.3%

- France — 8.8%

- United Kingdom — 5.0%

- Norway — 3.8%

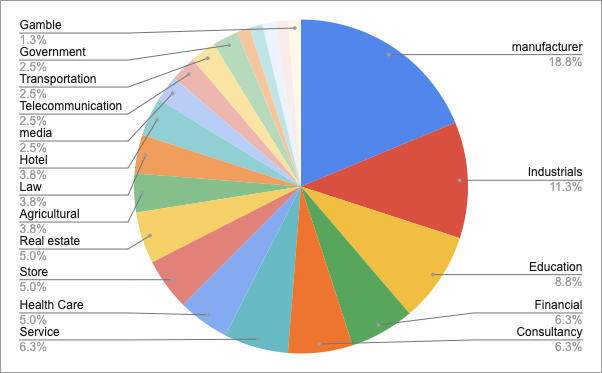

C. 공격 대상 산업군 TOP 5

- Manufacturer — 18.8%

- industrial — 11.3%

- Education — 8.8%

- Financial & Consultancy & Service — 6.3%

- Health Care & Store & Real estate — 5.0%

2. 주간 다크웹 내 활동 중인 랜섬웨어 관련 주요 게시글

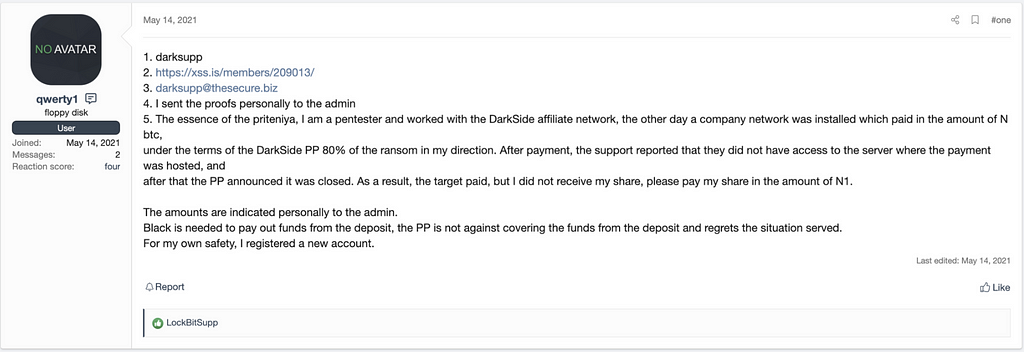

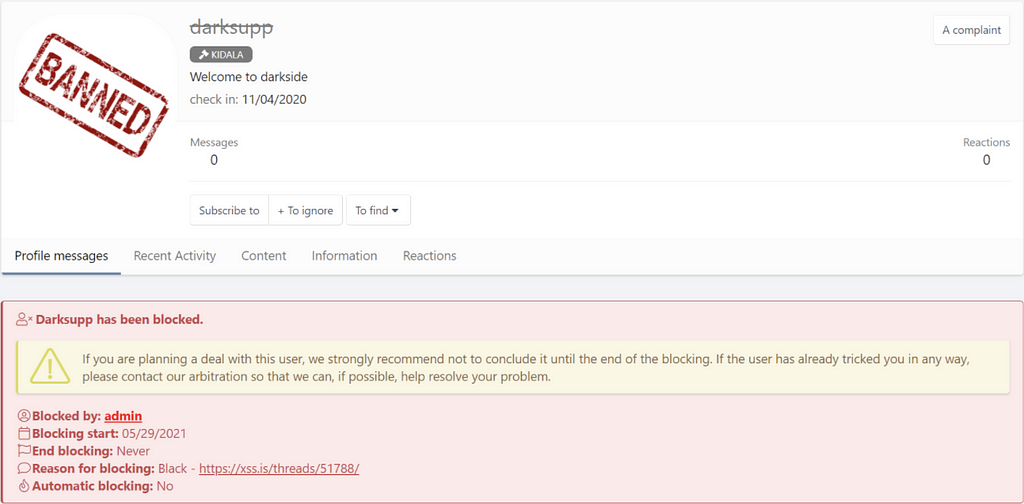

A. Darkside permanently banned from XSS forum

지난 5월 14일, XSS 포럼의 qwety1 유저가 Darkside 랜섬웨어 제휴 프로그램에 참여하여 함께 일하였지만 자신의 몫을 받지 못하여 관리자를 통해 비용을 지불할 것을 요청하였음

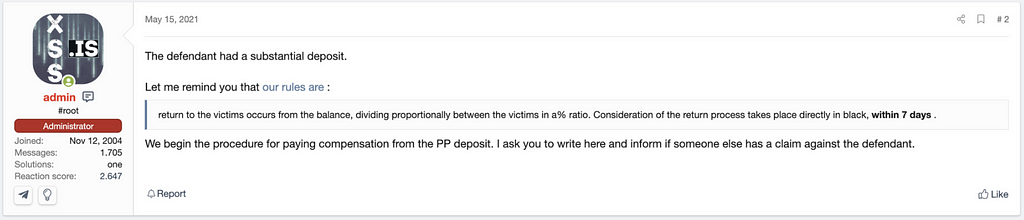

XSS 포럼의 관리자는 다음과 같이 XSS 포럼의 규칙과 함께 Darkside가 사전에 지불한 보증금을 통해 Darkside 제휴 프로그램에 참가했지만 보상금을 받지 못한 유저들을 대상으로 중재 작업을 시작할 것을 언급하였음

return to the victims occurs from the balance, dividing proportionally between the victims in a% ratio. Consideration of the return process takes place directly in black, within 7 days .

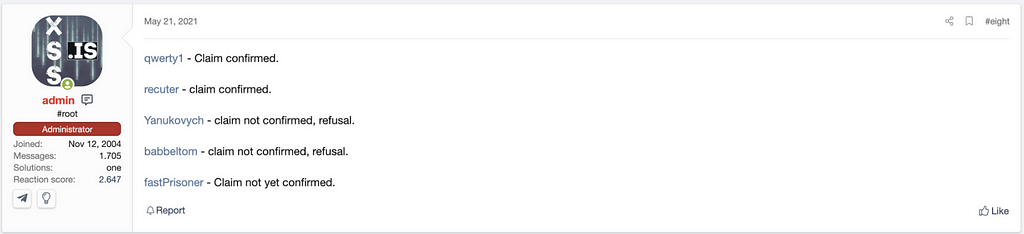

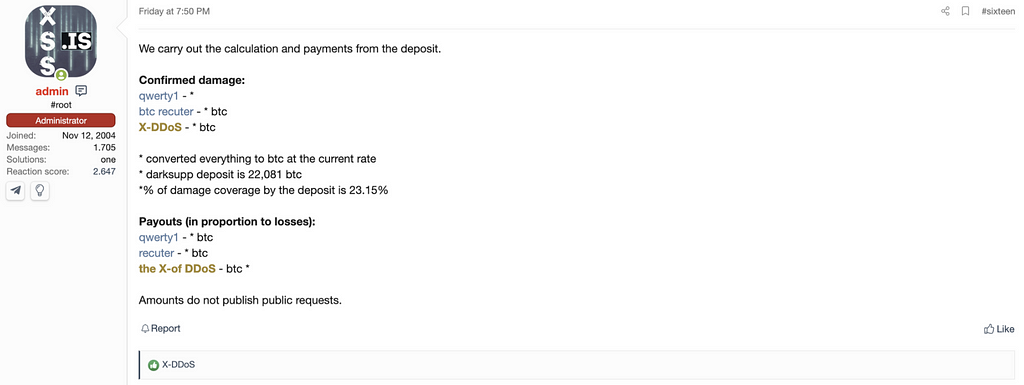

XSS 포럼의 관리자는 Darkside 랜섬웨어 제휴 프로그램에 참가한 6명의 포럼 사용자들이 제시한 증거를 검토한 다음, 6명의 포럼 사용자들을 위해 중재 작업을 시작하였으며, 이 중 3명의 포럼 사용자들만 보상금을 지불받을 수 있었음

XSS.IS admin

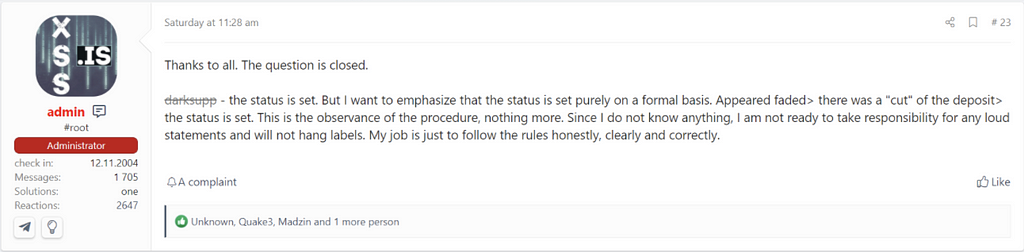

Thanks to all. The question is closed.

darksupp(Darkside ransomware's Operator) - the status is set. But I want to emphasize that the status is set purely on a formal basis.

Appeared faded> there was a "cut" of the deposit> the status is set. This is the observance of the procedure, nothing more.

Since I do not know anything, I am not ready to take responsibility for any loud statements and will not hang labels.

My job is just to follow the rules honestly, clearly and correctly.

결과적으로 파트너 지불 관련해서 포럼 규정을 따르지 않은 Darkside는 계정이 밴 되었음.

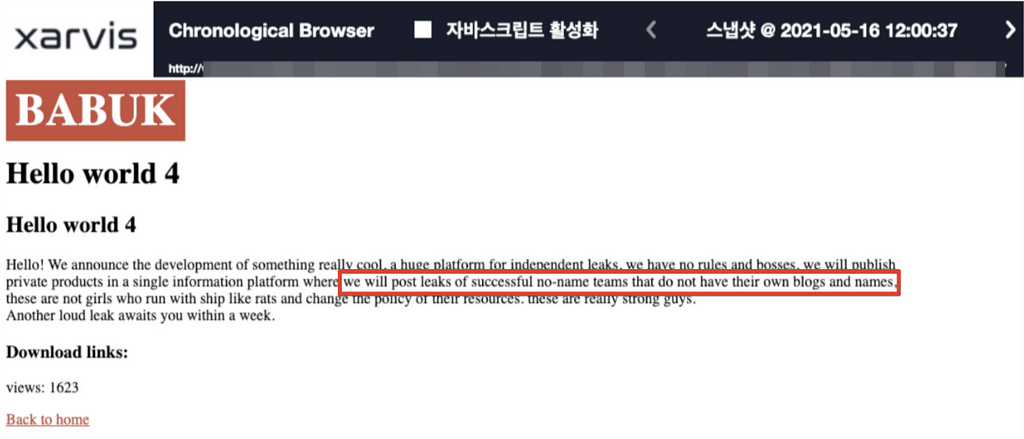

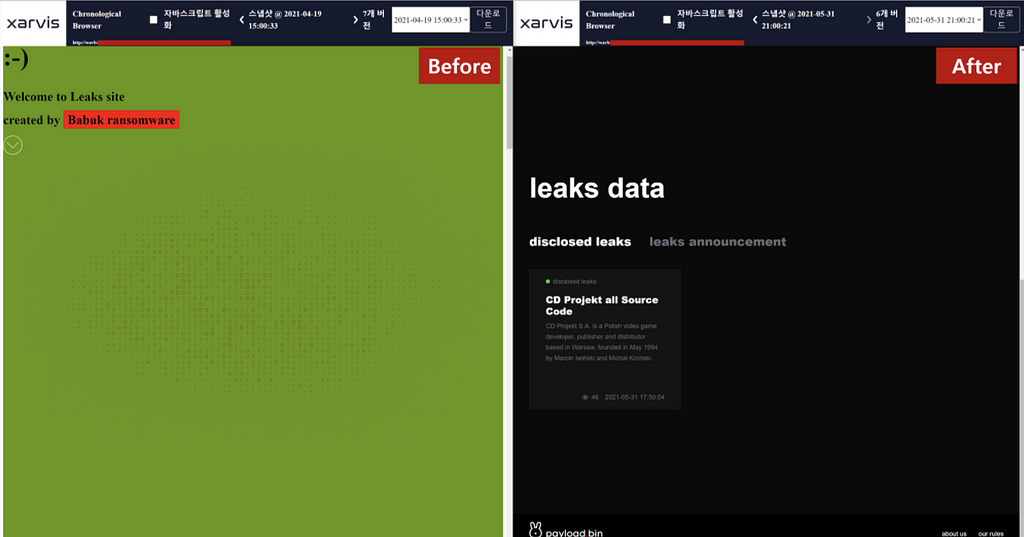

B. Babuk ransomware rebranded as Payload[.]bin

https://medium.com/s2wlab/w4-may-kr-story-of-the-week-ransomware-on-the-darkweb-2ba061070812

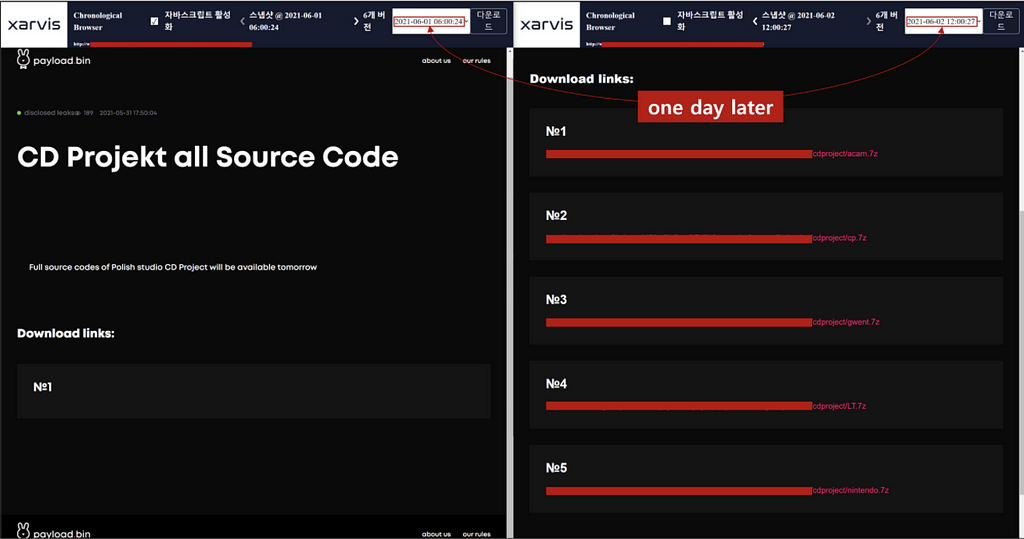

지난 주 우리는 Babuk 랜섬웨어가 데이터 유출 페이지를 가지고 있지 않은 파트너들을 모아 대신 운영할 것이라는 포스트에 대해 다뤘음. 5월 31일 Babuk 랜섬웨어는 payload bin이라는 이름으로 리브랜딩하여 홈페이지가 개편되었음

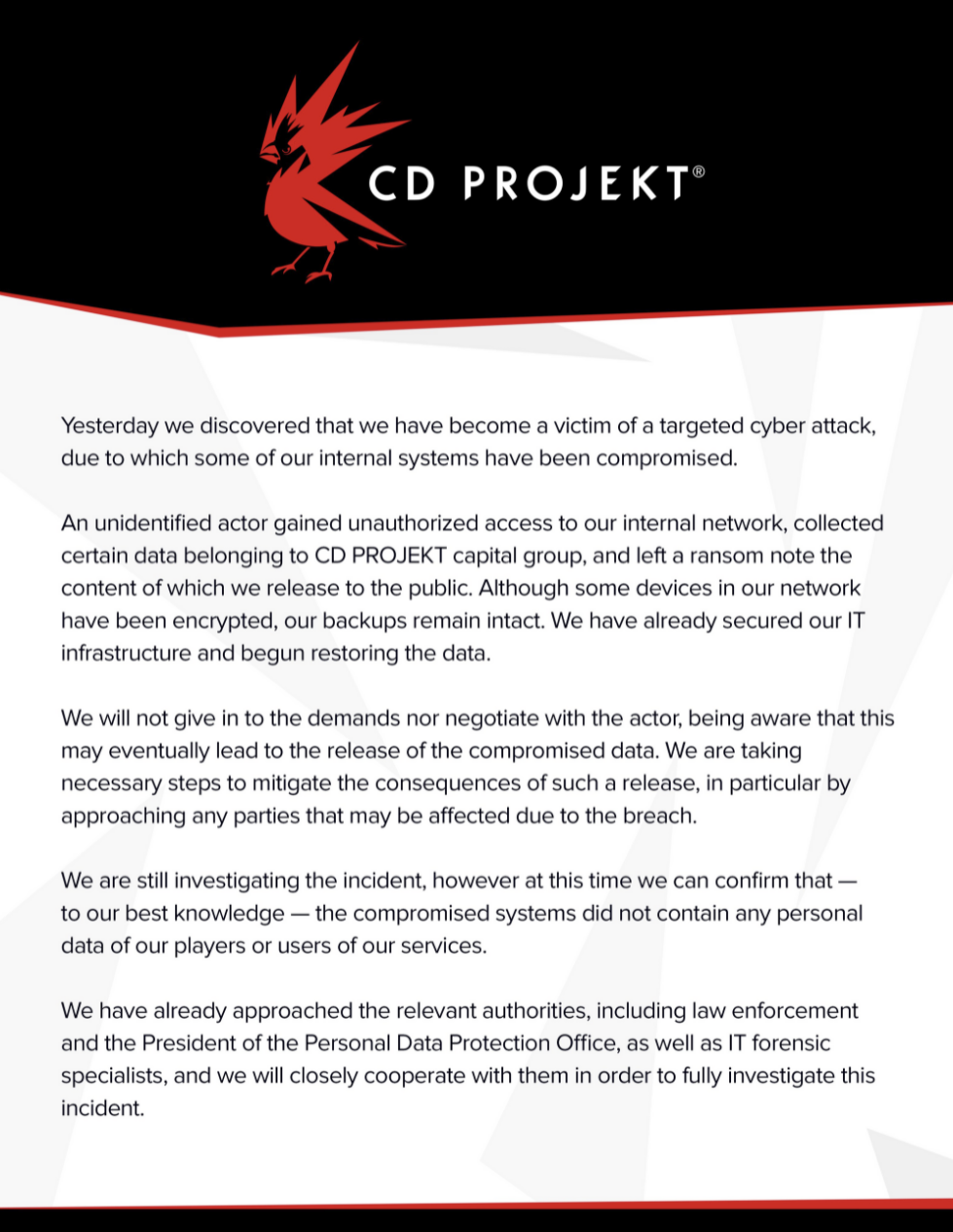

홈페이지 개편됨과 동시에 기존 Babuk 랜섬웨어에 의해 과거에 공개 되었던 모든 Leaks 데이터는 전부 사라졌으며 CD Projekt 사의 소스코드 데이터만 존재한다는 특이한 점이 존재했는데, 해당 회사의 소스코드 데이터는 2021년 2월 9일 “헬로키티” 랜섬웨어로 인해 유출 된 이력이 있음

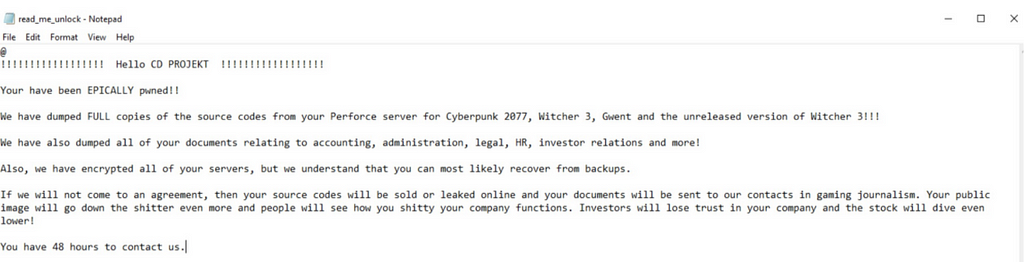

CD Projekt가 공지한 랜섬웨어 피해 내용

CD Projekt가 공지한 랜섬웨어 피해 내용 CD Projekt가 트위터를 통해 공개한 랜섬노트

CD Projekt가 트위터를 통해 공개한 랜섬노트https://twitter.com/CDPROJEKTRED/status/1359048125403590660/photo/1

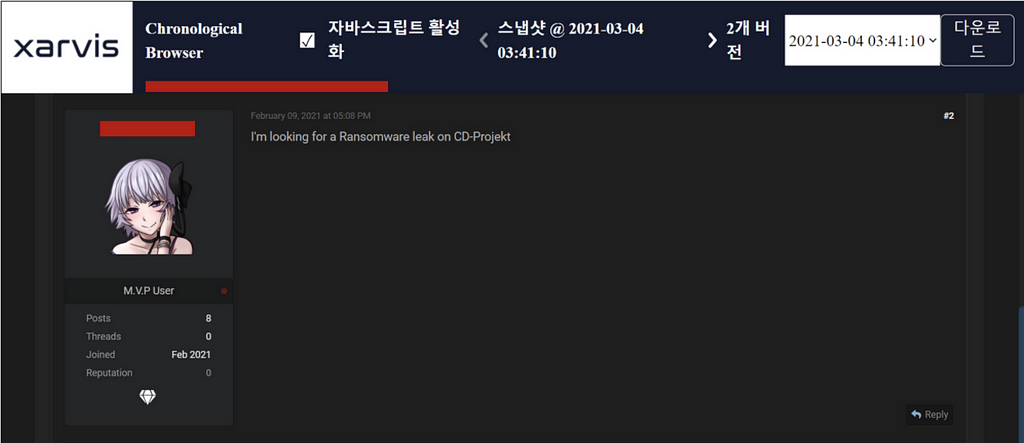

CD Projekt가 트위터에 피해 사실을 공개함과 동시에 딥웹에서는 해당 랜섬웨어의 유출 페이지를 찾는 유저가 존재했음

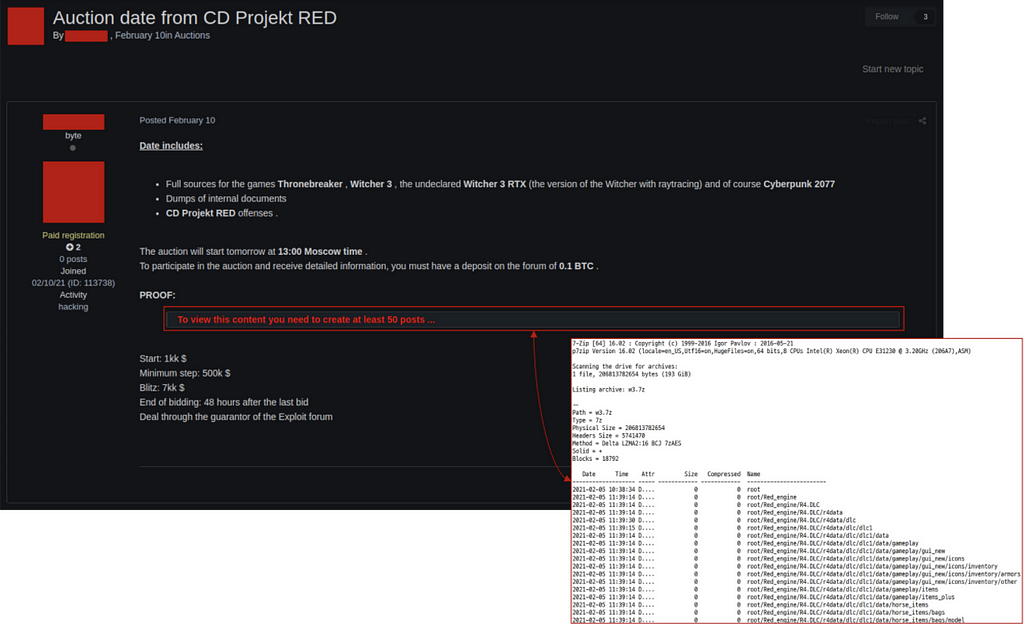

하지만 CD Projekt의 소스코드를 유출하는 페이지는 존재하지 않았으며 다크웹에서 소스코드를 판매한다는 유저가 등장 하였음

Babuk이 공지한 바와 같이 별도의 유출 페이지가 존재하지 않는 헬로키티 랜섬웨어를 신규 파트너로 모집하여 탈취한 CD Projekt사의 데이터를 리브랜딩된 payload bin에 공개된 것으로 보임

Conclusion

- 일주일간 랜섬웨어 공격에 의해 데이터 유출 페이지에 언급된 피해기업의 수가 과거 대비 매우 빠르게 급증하고 있으므로 주의를 요함

- Payload Bin으로 리브랜딩한 Babuk 랜섬웨어는 기존에 활동하던 랜섬웨어 그룹들과 파트너쉽을 맺어 피해기업의 데이터를 공개하여 협박하는 전략을 강화할 것으로 보임

- Homepage: https://www.s2wlab.com

- Facebook https://www.facebook.com/S2WLAB/

- Twitter https://twitter.com/s2wlab

W1 Jun | KR | Story of the week: Ransomware on the Darkweb was originally published in S2W LAB BLOG on Medium, where people are continuing the conversation by highlighting and responding to this story.

Article Link: https://medium.com/s2wlab/w1-jun-kr-story-of-the-week-ransomware-on-the-darkweb-95d21ad35760?source=rss----30a8766b5c42---4