Author: HOTSAUCE (위협탐지팀) | S2W TALON

Last Modified: Jan 05, 2024

Executive Summary

- 본 보고서는 2023년 하반기(2023–07–01 ~ 2023–11–30) 동안의 텔레그램 내 중국어를 사용하는 채널 및 채팅방(이하 중국 텔레그램)에서 발생한 활동에 대해 분석함.

- 피해 대상은 중국 텔레그램에 기업 및 기관 명칭이 확인된 대상으로만 설정함.

- 해당 보고서를 통해 최근 중국 텔레그램 발 위협 동향을 알아보고, 새롭게 발견된 이들의 활동 패턴에 대한 정보를 제공하여 중국 텔레그램에서 발생하는 사이버 이슈에 대한 대응 및 보안을 강화하는데 활용되고자 함.

Key Findings

- 2023년 하반기 동안 중국 텔레그램에서 총 620개 피해 기업 및 기관 확인

- 7월에 피해 건 수가 가장 높고 감소하는 추세

- 피해 건 중 판매 건 수가 가장 많으며, 수치 상 전체의 82.9% 차지

- 피해 건 수가 가장 많은 국가는 대만으로 Top 10 중 7개가 아시아권 국가

2. 피해 건 수와 반비례하게 중국 텔레그램의 메시지 수는 증가

- 최근 중국 텔레그램의 규모가 커지며 교류 및 소통의 범위 확장

- 정보 확산에 가장 많이 기여한 유저는 @metasploit233

3. 중국 텔레그램 유저들은 중국과 연관된 대내외 이슈에 대해서 적극적으로 동조

- 중국의 공안부가 주도하는 후왕 캠페인 관련 의견 피력 및 취약점 등 정보 공유

- 일본 오염수 방류 사건에 관하여 자국 피해가 우려되어 보복성 공격 선동

Introduction

과거 국가 배후 APT 그룹을 중심으로 진행되었던 중국 사이버 위협이 텔레그램 등장 이후 다양한 형태로 확장되고 있다.

기존 중국 사이버 위협은 QQ 및 DDW 포럼에서 발생하는 형태였지만, 최근 텔레그램에서 발생하는 위협도 함께 증가하는 추세이다.

- QQ는 키워드 검색을 통해 특정 그룹을 검색하여 식별한 뒤 가입 신청을 하거나 직접 초대받아야 하므로 채팅방 접근에 제약이 있다.

- 반면, 텔레그램은 손쉽게 채널 검색이 가능하고, 검색을 통해서도 정보를 얻을 수 있으며, 채널 간 홍보를 통해 사용자가 쉽게 유입될 수 있는 환경을 제공한다.

- 중국에서 비공식적으로 텔레그램을 차단하고 있음에도 불구하고 사용자들은 가상 번호로 가입 후 VPN, Proxy 등으로 우회하여 사용하고 있다.

텔레그램 채널과 채팅방은 다음과 같은 차이가 있다.

- 채널은 채널 관리자가 단방향으로 정보를 제공하는 형태이며, 관리자 외에는 구독자의 정보를 알 수 없다. 데이터 판매 그룹에서 주로 활용하는 일방향 소통 방식이다.

- 채팅방은 누구든 대화에 참여할 수 있어, 기본적으로 채팅방에 조인되어 있는 유저의 정보를 확인할 수 있다. 사이버 크라임 그룹에서 주로 활용하는 양방향 소통 방식이다.

텔레그램에서 주로 발견되는 위협 케이스는 다음과 같다.

- 데이터 유출

유출하는 데이터에 대한 설명 및 데이터 파일을 메시지에 첨부해 제공한다.

유출하는 데이터의 샘플을 제공하며 전체 데이터를 다운받고 싶다면 개인적인 연락으로 유도한다.

- 데이터 판매

판매하는 데이터의 샘플을 스크린샷 형태로 제공한다.

타겟 국가와 업권 정보는 제공하지만, 공격 대상에 대한 구체적인 정보는 제공하지 않는 경우가 많다.

주로 usdt를 사용해 거래하고, 가격은 한 건 당 0.2위안에서 0.5위안으로 책정된다. 한화로는 약 40원에서 90원 사이이다.

- 사이버 공격

공격 대상의 취약점을 활용하여 공격한 후 데이터를 유출한다.

주로 채팅방에서 해킹 툴, 해킹 작업 내역등의 정보 공유가 활발하게 이루어진다.

본 보고서에서는 국가와 업권의 정확한 통계를 위해, 명확하게 타겟이 확인된 게시물에 한정하여 분석을 진행하였다.

Detailed Analysis

1. Targeted Victims on Chinese Telegram

1.1. Overall Chinese Telegram activity in H2 2023

S2W 위협인텔리전스 센터에서는 2023년 하반기동안 총 1,252개의 중국 텔레그램 채널을 모니터링하였고, 데이터 유출, 판매 및 공격 게시글(이하 위협 게시글)이 총 620건 탐지되었다.

- 유출 데이터를 무료로 공개한 경우 ‘유출’, 일정 금액을 지불하거나 협상 및 경매 등을 통해 유출 데이터를 판매하는 건의 경우 ‘판매’ 로 정의하였다.

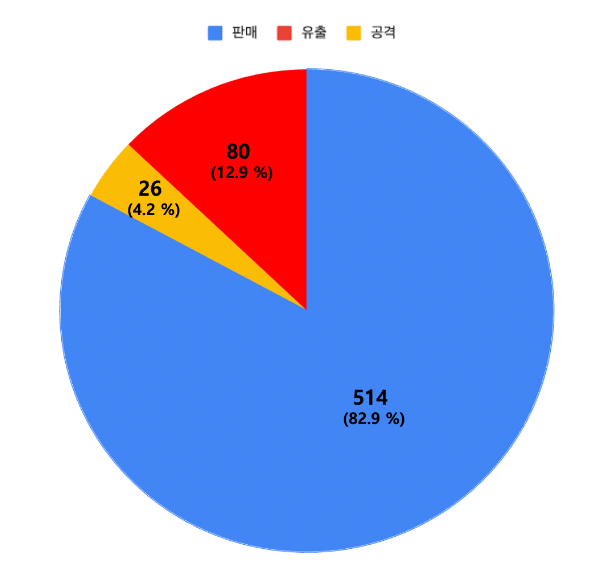

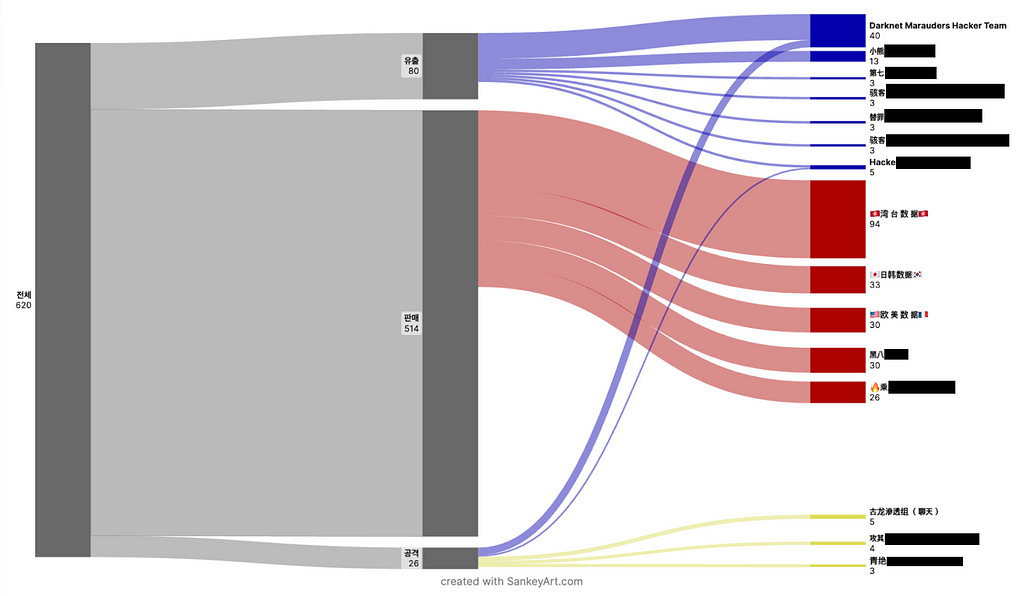

텔레그램에서 확인된 위협 게시글 전체 620건 중 그림 1와 같이 판매 게시글이 82.9% 로 가장 빈번하게 이루어지고 있는 것으로 관찰되었다. 그 뒤를 이어 유출이 12.9%, 그리고 공격이 4.2% 로 확인되었다.

그림 1. 위협 게시글 타입 별 빈도 그래프

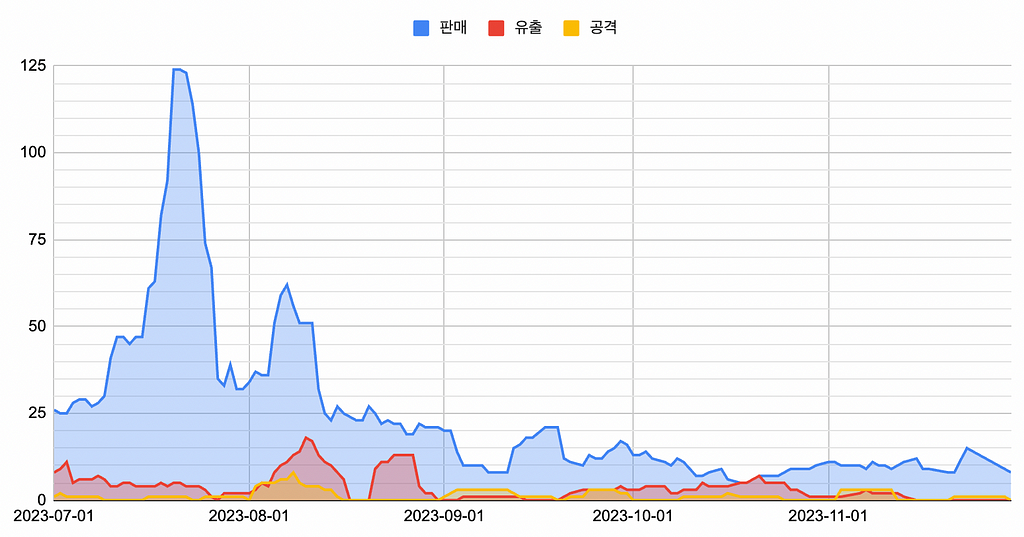

그림 1. 위협 게시글 타입 별 빈도 그래프 그림 2. 위협 게시글 타입 별 시간 그래프

그림 2. 위협 게시글 타입 별 시간 그래프그림 2에 따르면 중국 텔레그램 채널 내 유출 데이터 판매량이 2023년 7월에 가장 높았고, 이후 감소하는 추세를 보였다.

7–8월에 위협 게시글 양이 많았고, 해당 시점 이후 감소한 사유는 아래 두가지로 요인으로 추정된다.

- 湾 台 数 据 채널 위협 게시글 수 감소

표 1에 따르면, 7월에 업로드된 268건과 8월의 187건 중 가장 많은 위협 게시글을 업로드한 채널은 湾 台 数 据 채널로 확인되었다. 중위값은 낮고, 평균은 그에 비해 높다면 몇몇의 채널이 평균을 끌어올린다고 볼 수 있는데 7월과 8월 위협 게시글 중위값은 2건인데 비하여 湾 台 数 据 채널에서 단독으로 7월에 61건, 8월에 28건으로 유출하며 전체 위협 게시글 평균 건수를 끌어올리는 경향이 있었다. 이후 8월부터 해당 채널의 활동이 줄어들면서 전체 위협 게시글 수 및 평균적인 위협 게시글 수의 감소로 이어졌다.

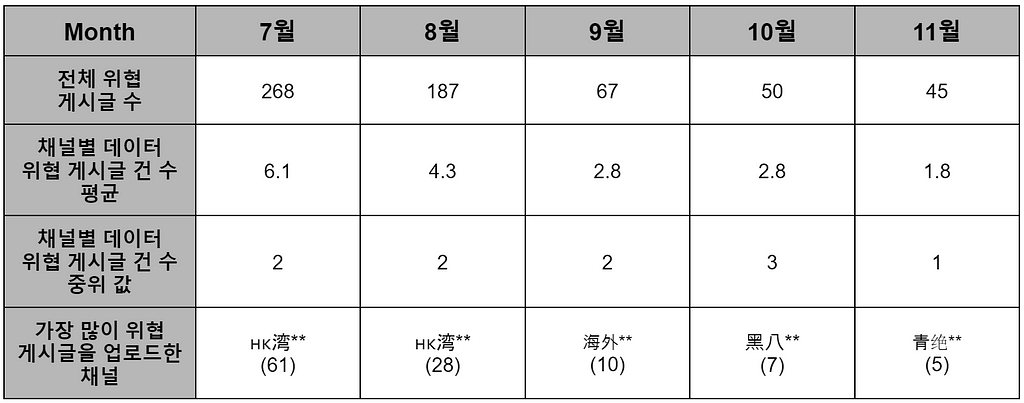

표 1. 중국 텔레그램 채널 내 판매, 유출 및 공격 건 관련 기술 통계량

표 1. 중국 텔레그램 채널 내 판매, 유출 및 공격 건 관련 기술 통계량2. 유출 데이터 거래를 개인 연락 및 Private 채널로 유도

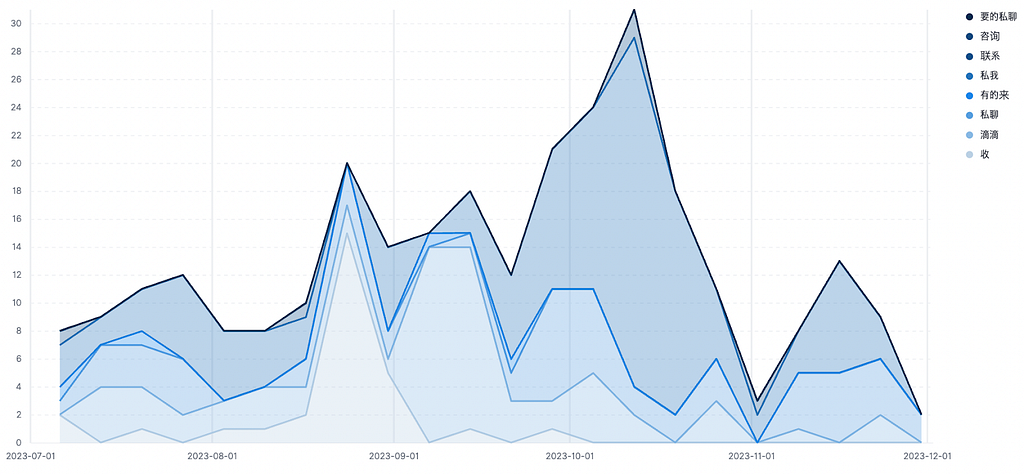

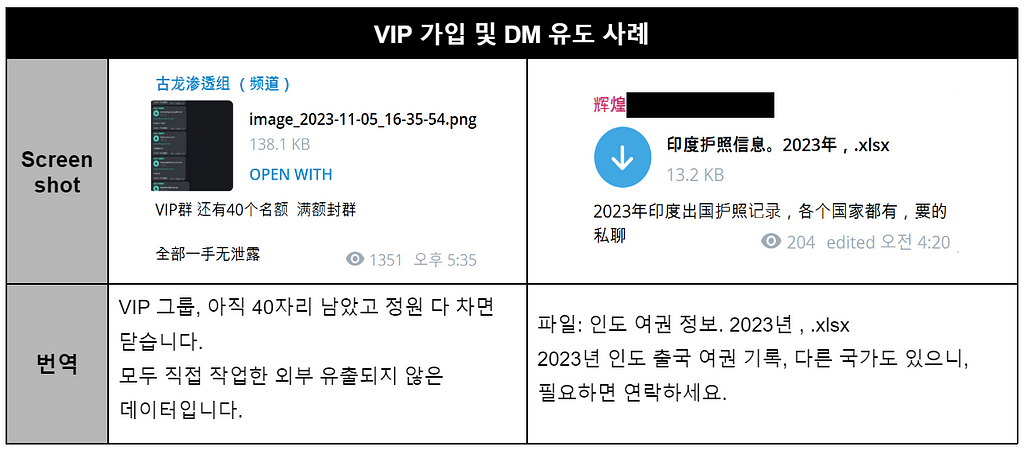

직접적인 타겟에 대한 언급을 자제하며 대략적인 국가, 업권 등의 정보만 암시하고 판매자가 채널에 개인적인 메시지(DM)으로 연락을 유도하는 최근 경향이 확인되었다. 그림 3에 따르면, 텔레그램 채널 내 문의 유도 용어인 咨询(문의), 联系(연락), 私我(DM 줘), 有的来(있는 사람 연락 줘), 私聊(개인적으로 연락해), 要的私聊(필요한 사람 DM 줘), 收(구함) 그리고 滴滴(DM) 의 언급 빈도가 7월부터 점차 증가가 관찰되었다. 반면, 11월부터는 해당키워드 언급량이 감소되었는데, 판매자들이 주 거래 고객 등이 확보되어 추가적인 외부 홍보 활동을 하지 않거나, VIP/Private 채널로 이전했을 것으로 추측된다.

그림 3. DM 유도 키워드 언급 그래프

그림 3. DM 유도 키워드 언급 그래프 표 2. VIP/Private 채널 가입 및 DM 유도 사례

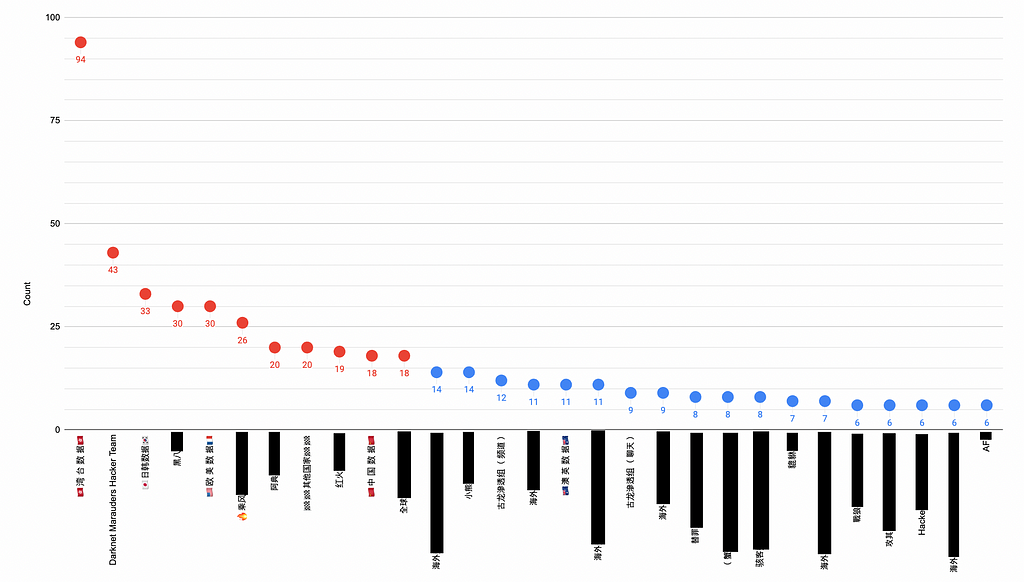

표 2. VIP/Private 채널 가입 및 DM 유도 사례2023년 하반기동안 위협 게시글이 가장 많이 게시된 Top 30 채널은 그림 4과 같다.

- 그 중에서도, Top 10 채널의 비중은 전체 유출 건 중 56.6 %를 차지하였다.

- 표1에서 살펴본 7–8월 중국 텔레그램 위협 게시글의 과반수를 차지한 湾 台 数 据채널의 사례와 같이 여러 중국 텔레그램 채널 중, 일부 채널에서만 위협 게시글들이 다수 업로드되는 특징이 있다.

- 위협 게시물 가장 많이 작성한 채널은 古龙渗透组(고룡침투조, AcientDragonCrow) 에서 운영하는 湾 台 数 据채널로 확인된다. 고룡침투조는 여러 채널을 동시 운영하는 특징을 가지며, 자세한 내용은 1.4.1.절에서 다룬다.

그림 4. 2023 하반기 채널별 위협 게시글 수 그래프

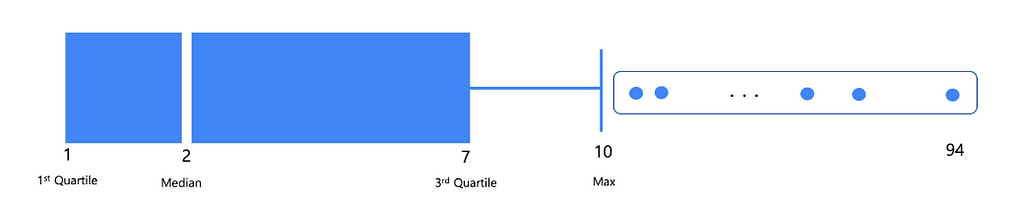

그림 4. 2023 하반기 채널별 위협 게시글 수 그래프그림 5에 따르면, 이번 하반기동안 위협 게시글이 1건이라도 확인되었던 채널들 중 50 %는 2개 이하의 위협 게시글이 발견된 반면, 게시글 작성량이 많아 위협 게시글 수 상자 그림의 상한을 초과하여 이상값으로 간주된 채널은 湾 台 数 据, Darknet Marauders Hacker Team, 日韩数据 등 17개가 확인되었다.

그림 5. 2023 하반기 채널별 위협 게시글 수 상자 그림 그래프

그림 5. 2023 하반기 채널별 위협 게시글 수 상자 그림 그래프1.2. Targeted Victim Sector

1.2.1. Top 10 Targeted Victim Sectors

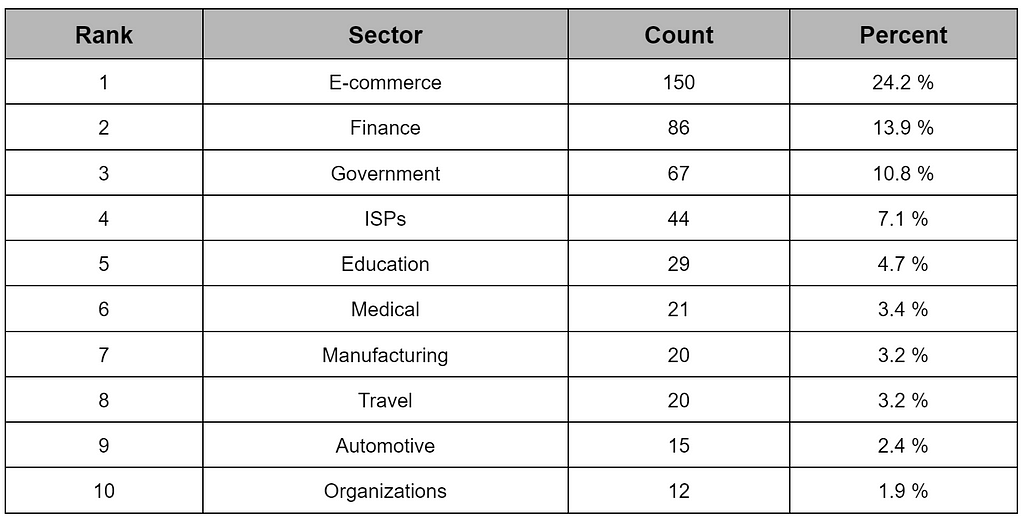

2023년 하반기 동안 중국 텔레그램 채널의 위협 게시글에서 타겟된 Top 10 업권은 표 3과 같다.

- Top 10 피해 업권의 비중은 전체 건 중 74.8 %를 차지하였다.

- 가장 많이 피해를 입은 업권은 E-commerce 업권으로 나타났으며, Finance 업권이 2위, 그리고 Government는 3위로 뒤 따랐다.

표 3. 중국 텔레그램 발 피해 산업 Top 10

표 3. 중국 텔레그램 발 피해 산업 Top 101.2.2. Characteristics of Victims by Post Type

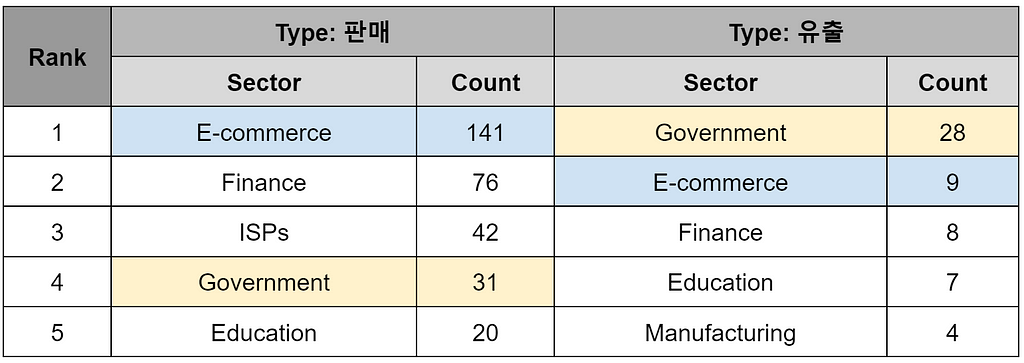

표 4를 통해 유출되는 업권과 판매되는 업권들의 차이도 확인되었다.

판매 건은 E-commerce 업권이 가장 많았으며, 유출 건은 정부 기관이 가장 많았다.

표 4. 판매/유출 각각의 피해 산업 Top 5

표 4. 판매/유출 각각의 피해 산업 Top 5판매와 유출된 업권의 차이는 작성자의 이윤 추구 목적성, 해킹 역량 과시 및 핵티비즘 성향 등이 내포되어 있다고 추정된다.

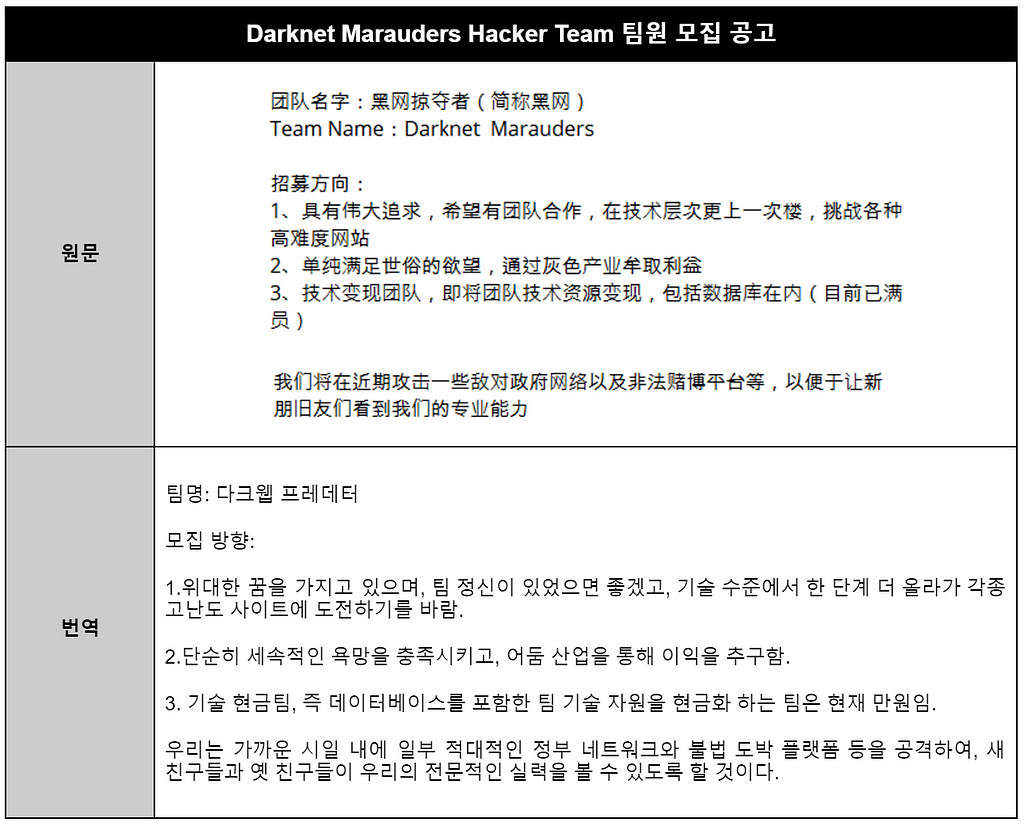

- 표 5에서 볼 수 있듯, Darknet Marauders Hacker Team은 데이터 판매를 통한 이익을 추구하는 멤버를 모집하였지만, 팀의 해킹 역량을 과시하기 위해 정부 기관 및 기업의 데이터를 유출하는 모습을 보이기도 했다. 해당 팀에 대한 자세한 내용은 1.4.1에서 확인할 수 있다.

표 5. 데이터 판매 및 유출의 목적 예시

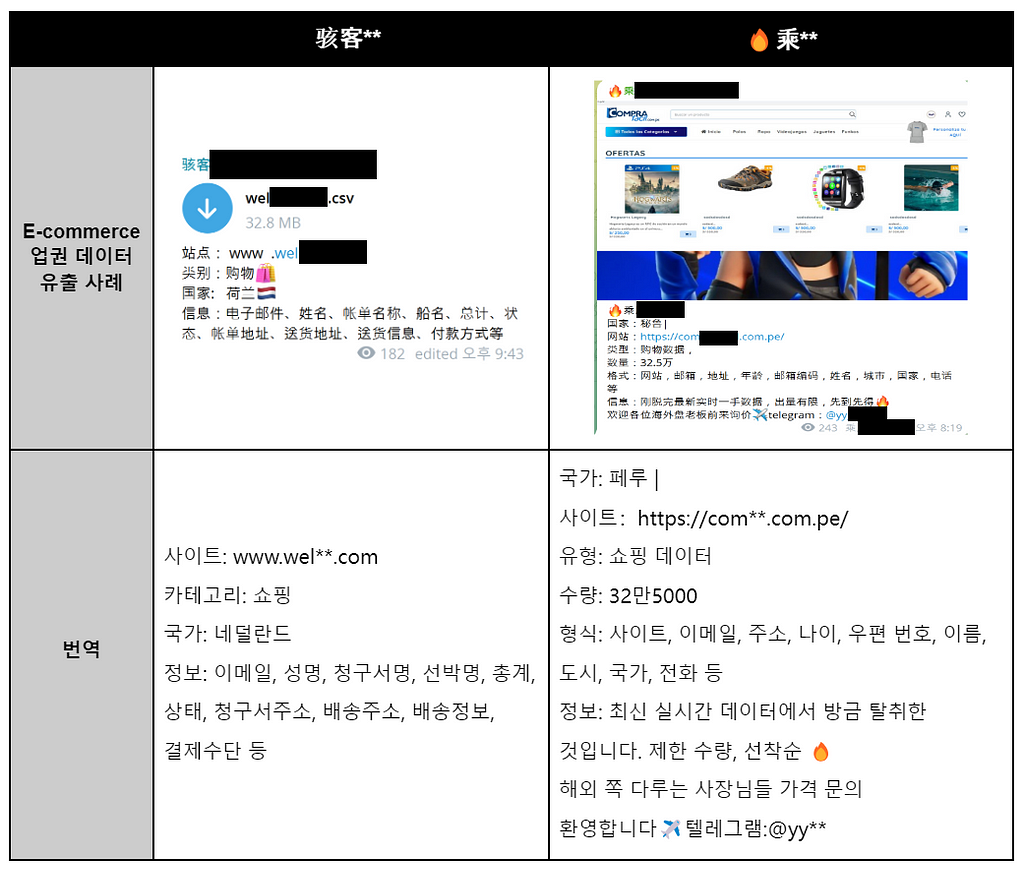

표 5. 데이터 판매 및 유출의 목적 예시특히 E-commerce 업권에 대한 데이터 판매가 높은 순위를 차지한 요인은 다음과 같이 추정된다.

- 판매자들이 온라인 쇼핑몰을 모두 ‘购物’(Shopping)으로 분류하기 때문에 다양한 종류의 쇼핑몰이 모두 E-commerce로 묶여 수치가 높게 측정되었다.

- 쇼핑몰의 고객 정보에는 이메일, 이름, 전화번호, 구매 내역, 결제 정보, 주소 등 마케팅 문자나, 피싱 문자에 활용할 수 있는 개인 정보의 종류가 다양해 E-commerce 업권 데이터의 수요가 높았을 가능성이 있다.

표 6. E-commerce 업권 데이터 유출 사례

표 6. E-commerce 업권 데이터 유출 사례또한, 그림 6에 따르면 유출을 주로 하는 채널과 판매를 주로 하는 채널이 명확하게 구분되는 것을 확인할 수 있었다.

Darknet Marauders Hacker Team, Hacker -军火库(聊天)(해커 무기 창고 채팅)와 같이 공격과 유출을 동시에 하는 채널도 있으나, 판매를 주로 하는 채널은 명확히 구분되어 채널 별 목적성이 있다고 판단된다.

그림 6. 유출 채널과 판매 채널의 구분

그림 6. 유출 채널과 판매 채널의 구분1.3. Targeted Victim Country

1.3.1. Top 10 Targeted Victim Countries

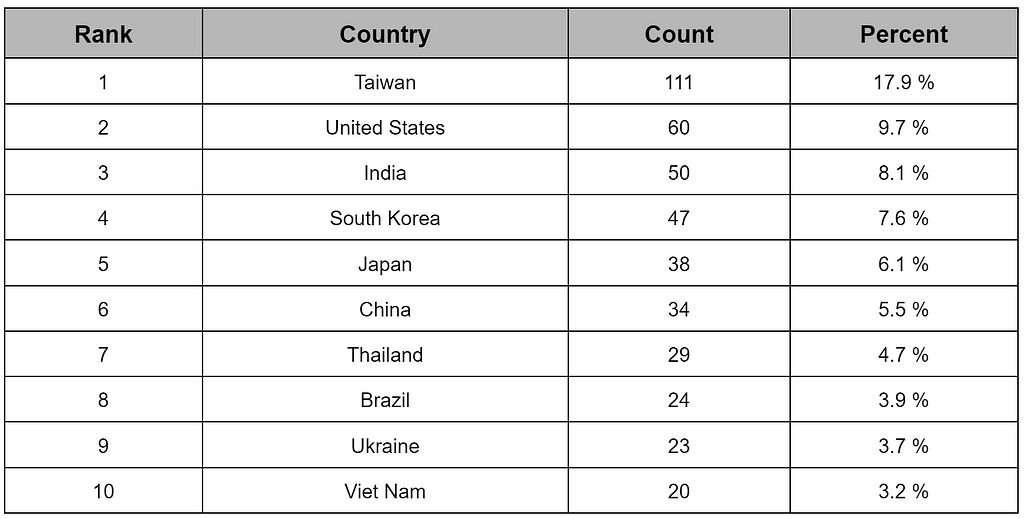

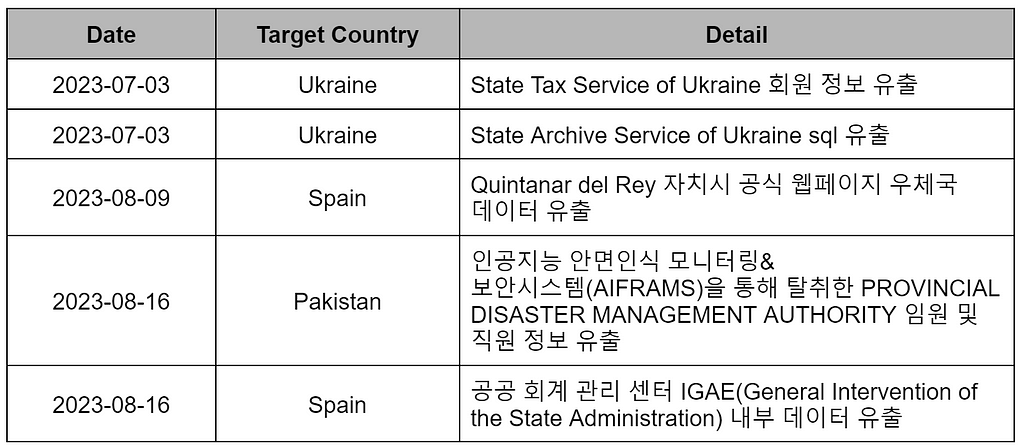

2023년 하반기 동안 중국 텔레그램 채널의 유출 및 판매 게시글에서 확인된 타겟 국가 Top 10은 표 7과 같다.

- Top 10 피해 국가의 비중은 전체 유출 건 중 70.3% 를 차지하였다.

- 가장 많은 피해를 입은 국가는 대만으로 확인되었다.

표 7. 중국 텔레그램 발 피해 국가 Top 10

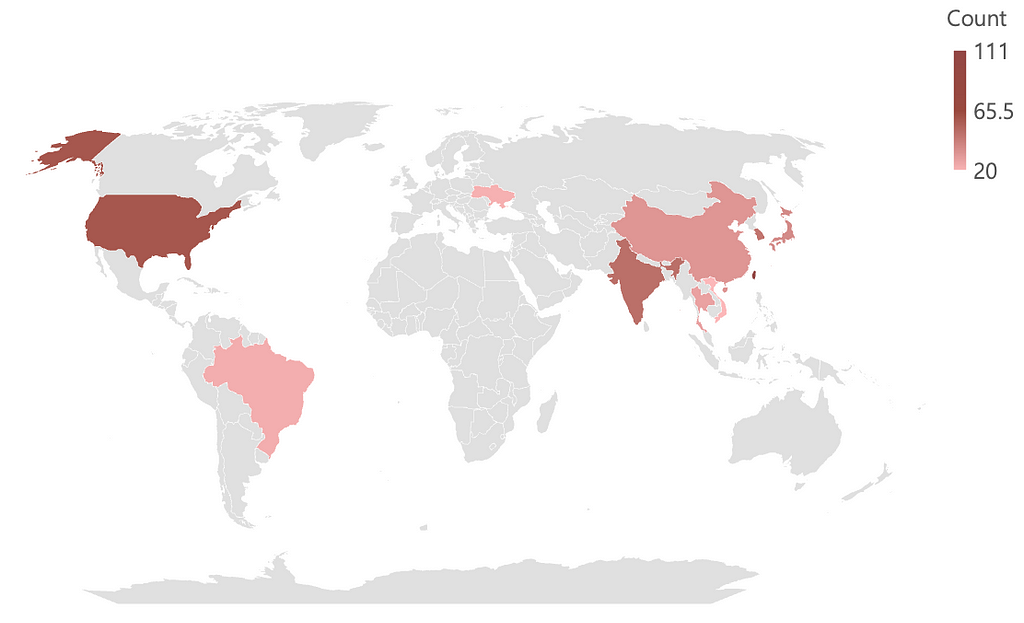

표 7. 중국 텔레그램 발 피해 국가 Top 10 그림 7. Top10 피해 국가 지도 그래프

그림 7. Top10 피해 국가 지도 그래프피해를 입은 Top 10 국가 중 7 개국이 아시아 대륙에 위치해 있었으며 그림 7에서 확인할 수 있다.

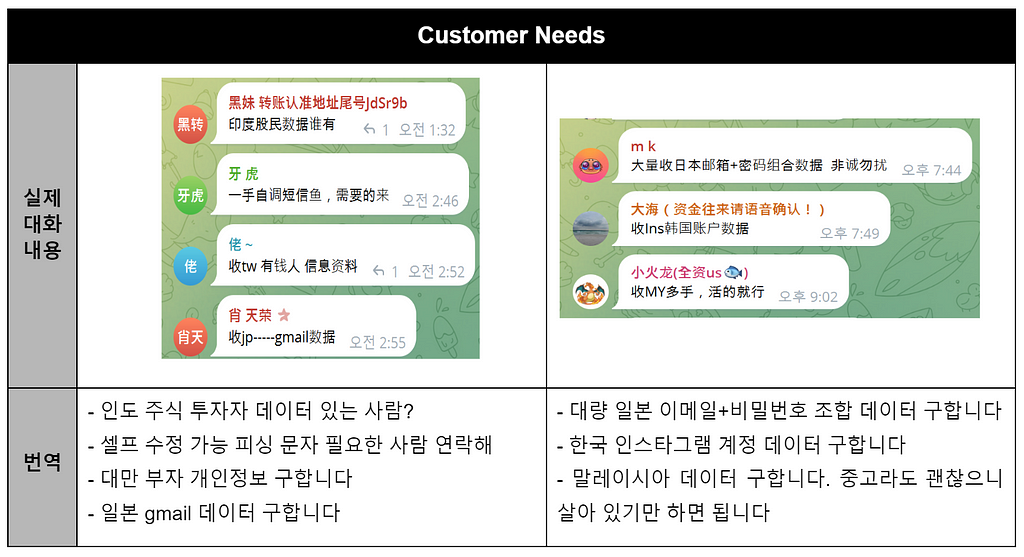

데이터 구매자가 직접 아시아 대륙의 국가를 타겟한 데이터를 요청하는 대화 내역을 표 8에서 확인 할 수 있다.

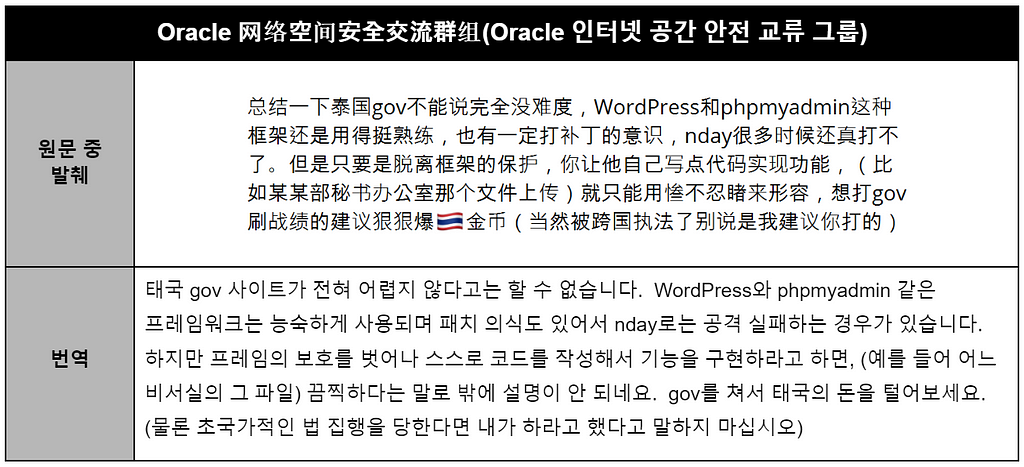

또한, 표 9 에서와 같이 아시아 내 국가들의 정부 사이트의 보안 수준을 무시하며 공격을 권유하는 내용도 찾아볼 수 있었다. 이들은 아시아권의 타겟이 상대적으로 보안이 취약해 데이터 탈취에 용이하다는 점을 언급하였다.

표 8. 채팅방 내 데이터 구매자의 요청 글

표 8. 채팅방 내 데이터 구매자의 요청 글 표 9. 태국 정부 사이트의 보안 수준을 무시하는 채팅

표 9. 태국 정부 사이트의 보안 수준을 무시하는 채팅1.3.2. Chinese companies victimized in Chinese Telegram

중국 텔레그램 채널에서 채널 국적과 동일한 국가인 중국을 타겟으로 하는 사례도 5.5 %로 일부 관찰되었다.

타겟된 중국 기업 및 기관들은 주로 작은 쇼핑몰이나 투자 정보 사이트 등으로 확인된다.

반면, 중국 공격자들은 자국의 정부 웹 사이트를 공격하는 것에는 소극적인 모습을 보였다.

- 2023년 하반기동안 중국 공격자들의 중국 정부 데이터 판매 및 유출 사례는 0건으로 확인되었다. 중국 정부 웹 사이트에 침투한 유저도 있었지만, 실력 과시를 위해 해킹에 성공한 영상만 올렸을 뿐, 데이터를 유출하거나 판매하지 않았다.

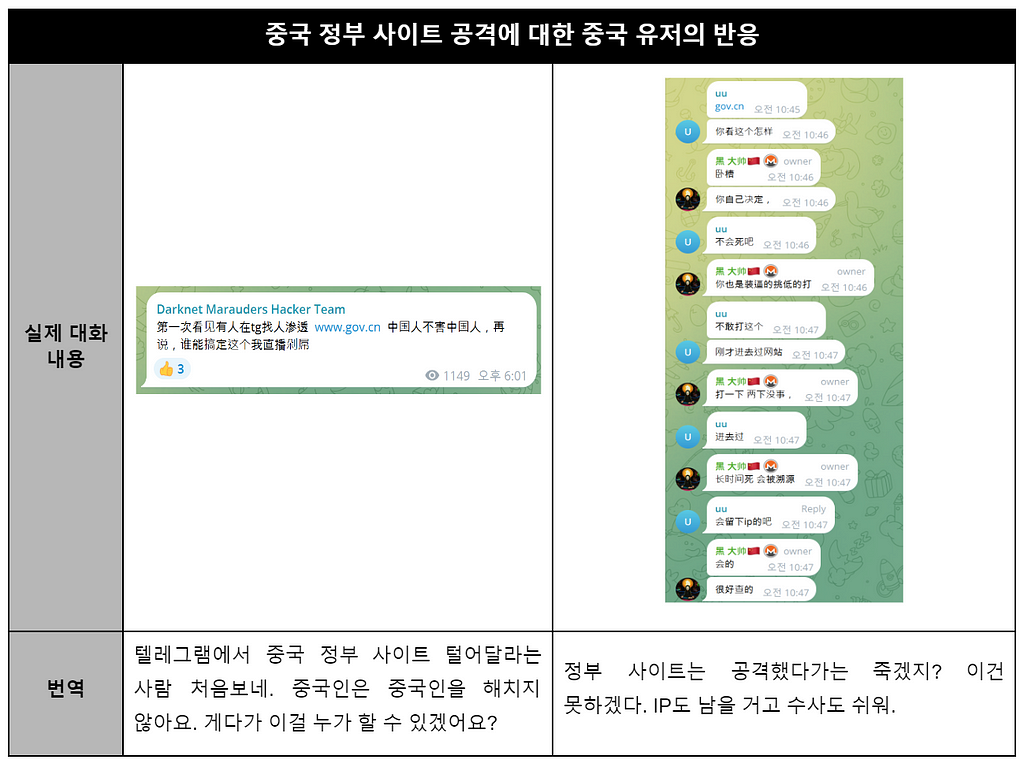

표 10. 중국 정부 사이트 공격에 대한 중국 유저의 반응

표 10. 중국 정부 사이트 공격에 대한 중국 유저의 반응1.4. Most Active Chinese Telegram

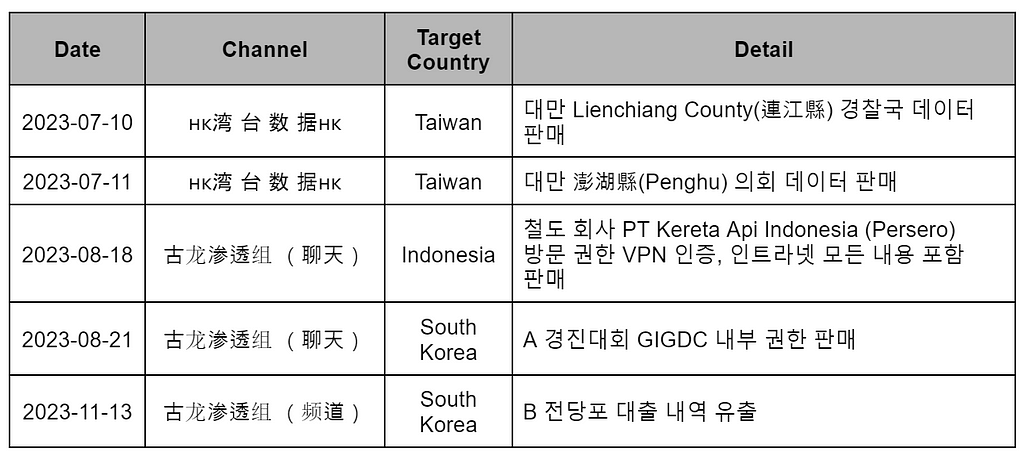

1.4.1. Most Active Commerce Channel — 古龙渗透组

古龙渗透组(고룡침투조, AncientDragonCrow)는 2023년 4월 7일부터 텔레그램에서 활동하고 있는 사이버 크라임 그룹으로, 주로 다양한 국가의 웹사이트를 대상으로 SQL Injection 스캐닝 툴 SuperSQLInjectionV1을 활용해 데이터를 탈취 후 판매하고 있다. 古龙渗透组의 앞 두글자 古(옛 고), 龙(용 룡)의 의미에 착안해 AncientDragonCrow로 명명하였다.

Top 30에 분포한 湾 台 数 据, 日韩数据, 欧 美 数 据(유럽, 미국 데이터),其他国家(기타 국가), 中 国 数 据(중국 데이터), 澳 英 数 据(오스트레일리아, 영국 데이터), 古龙渗透组 (频道)(고룡침투조 채널), 古龙渗透组 (聊天)(고룡침투조 채팅방)은 모두 古龙渗透组가 운영하는 채널로, 타겟 국가마다 채널을 따로 개설해 판매글을 분산 업로드하는 특징을 가지고 있다.

초기에는 오픈된 채널에 데이터를 게시해 고객을 유치한 후, VIP 채널을 개설해 유료화하는 방식을 사용하며 현재는 공개 채널에서의 데이터 공유하는 건수가 과거에 비해 상당수 줄어든 상태이다.

취약점이 확인된 도메인 리스트를 공유하고, 도메인 하나 당 500 usdt로 가격을 책정하여, 리스트 중에 주문자가 원하는 타겟을 해킹하여 프라이빗하게 판매하는 1대1 해킹 서비스를 하고 있다.

- (2023–11–13) 그림 6와 같이 채널 특성 상 판매를 주로 하지만, 홍대 아이티 전당포 대출 내역 유출 건은 고객의 요청으로 데이터 추출을 진행했으나 고객이 돈을 제대로 지불하지 않아 다른 댓가 없이 유출 데이터를 텔레그램 채널에 공개한 사례이다.

표 11. 古龙渗透组의 주요 위협 행위

표 11. 古龙渗透组의 주요 위협 행위1.4.2. Most Active Leak Channel —Darknet Marauders Hacker Team

Darknet Marauders Hacker Team은 2023년 6월 14일부터 텔레그램에서 활동하고 있는 사이버 크라임 그룹으로, Rezz가 2018년에 창설한 Lucifer을 2023년에 재건한 팀이라고 소개하였다. Darknet Marauders Hacker Team은 3개월동안 활발하게 활동하였으나, 2023년 10월부터 별도의 공지 없이 활동을 중단하고 있다.

- 내부에 Killnet, 시리아 사이버군 퇴역 멤버, 전 알리/텐센트 네트워크 엔지니어 등의 멤버가 있다고 밝혔다.

- (2023–06–14) 단순히 금전적인 이익을 위해 활동하는 그룹이라고 목적을 드러냈지만, 활동 초기에는 적대적인 관계에 있는 국가 정부 네트워크와 불법 도박 플랫폼을 공격하여 팀의 실력을 보여주겠다고 선언하였다.

- (2023–11–25) 채널을 기념으로 남길지, 폐쇄할지 투표를 받으며 이들의 활동은 11월 30일을 기준으로 잠정 중단된 상태로 확인된다.

표 12. Darknet Marauders Hacker Team의 주요 위협 행위

표 12. Darknet Marauders Hacker Team의 주요 위협 행위2. Deep Dive into Chinese Telegram Activities

2.1. Overview of Chinese Telegram Channel Activity

그림 4에서 유출건이 가장 많았던 Top 30 텔레그램 채널 및 채팅방을 기준을 대상으로 중국 텔레그램 동향을 분석하였다.

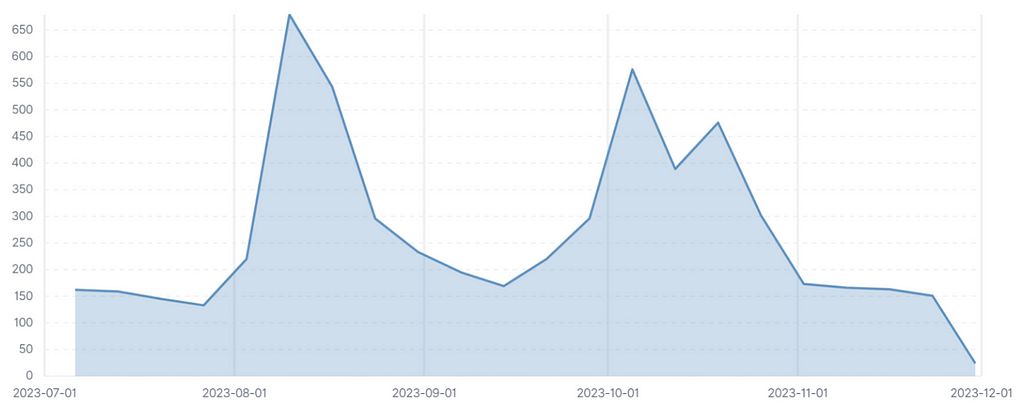

30개 채널에서 하반기 동안 발생한 텔레그램 메시지 수는 115,166 건으로 집계되며, 그림 8과 같이 메시지 수가 9월 중순을 기점으로 증가하며 유저 간 소통 빈도가 증가한 사실을 확인되었다.

- 메시지 수 증가는 그림 2에서 관찰한 위협 게시물 감소한 현상과 상반된 결과로 해석된다.

메시지 수가 하반기에 증가한 것에 대한 추정되는 이유는 다음과 같다.

- 유저간 소통은 증가하였으나, 위협 게시글에 대한 직접적인 거래 및 공격 모의 등은 DM 및 VIP 채널 등 공개되지 않은 장소에서 이루어짐에 따라 채팅은 활발해지고 유출건은 감소한 현상이 발생했을 가능성이 있다.

그림 8. 30개 채팅방 메시지 빈도 그래프

그림 8. 30개 채팅방 메시지 빈도 그래프2.2. Analysis of Connectivity of Chinese Telegram channels

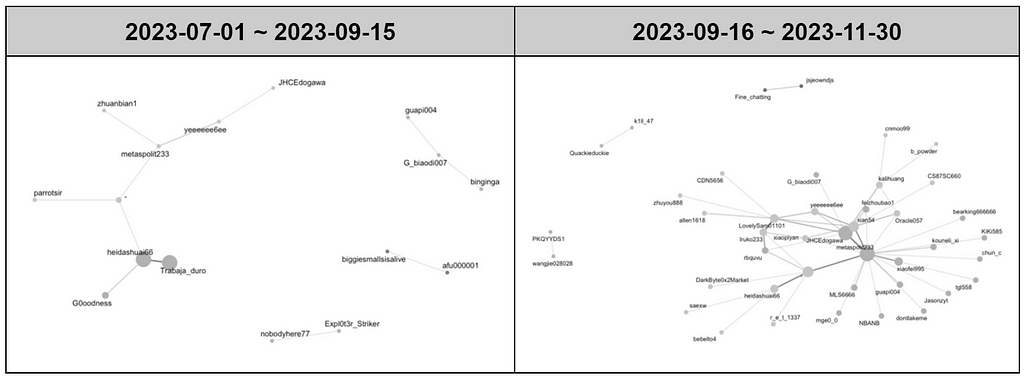

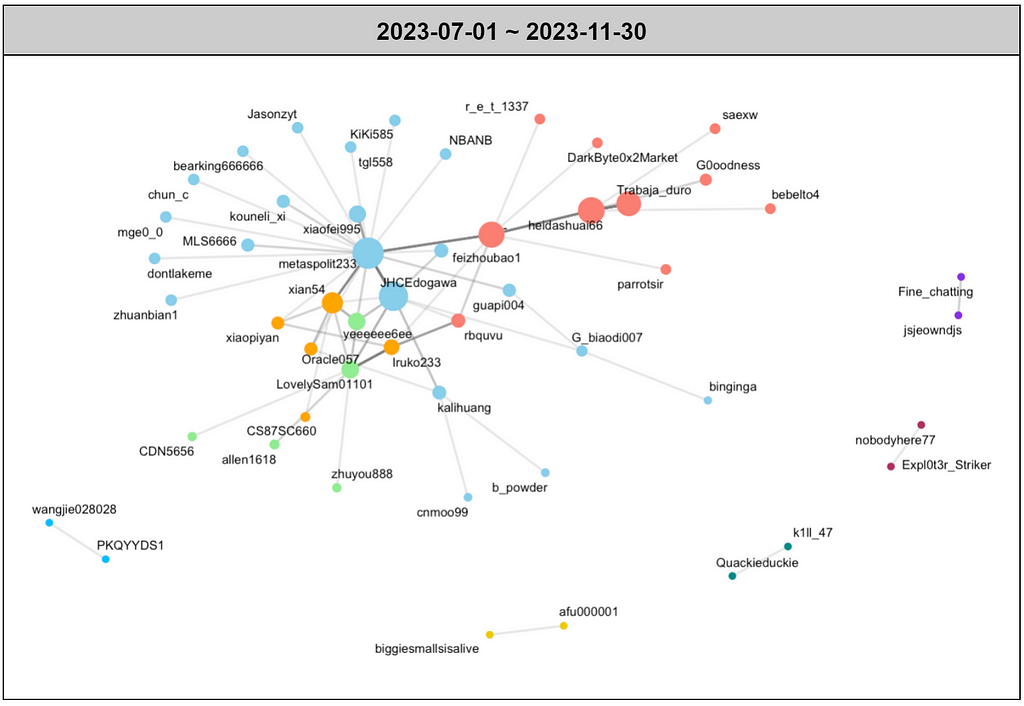

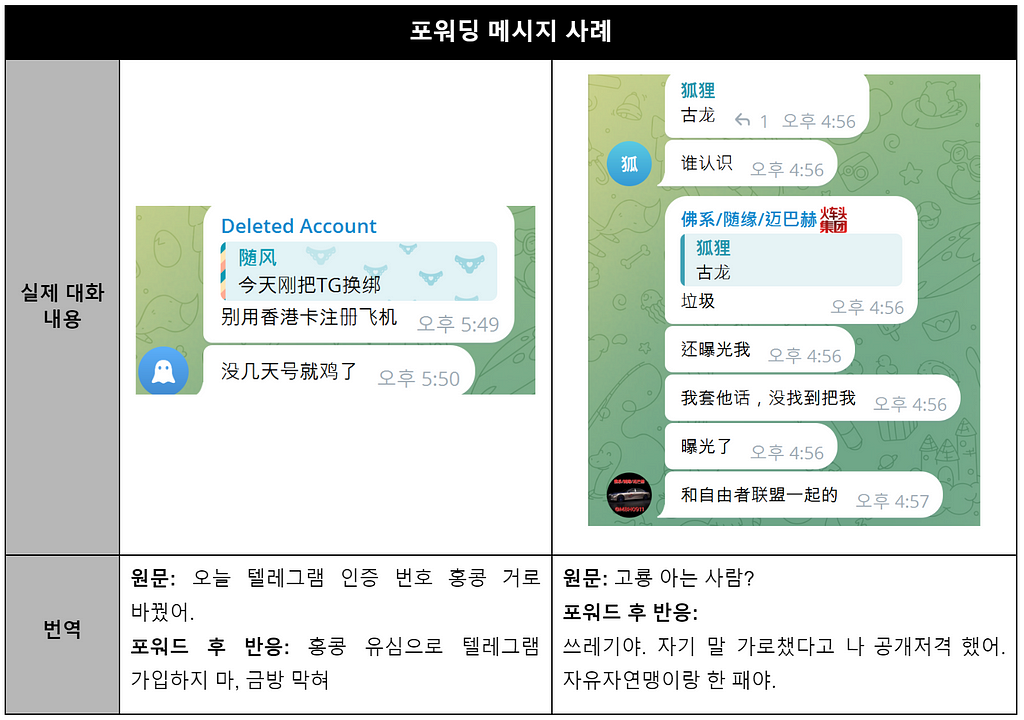

메시지 포워딩(Message Forwarding)은 채널 간 메시지를 전달하는 기능으로, 텔레그램에서 정보 확산의 효과가 있다. 30개 채널에서 활동하는 유저 관계 및 정보 확산을 주도하는 유저를 파악하기 위해 메시지 포워딩 지표를 기반으로 네트워크 그래프를 생성하였다.

그림 9에 따르면, 유저 간 소통이 증가한 시점인 2023년 9월 중순은 채팅 빈도는 활발해졌으나 유출건은 감소한 현상과 함께 해석하였을 때, 채널 및 채팅방에서 판매자와 구매자 간의 직접적인 거래와 공격 모의가 공개 채널에서 확인된 기존 패턴에 반대되는 변화가 발생했을 가능성이 있어 해당 시점에 대한 추가적인 분석이 필요했다.따라서 해당 시점을 해당 시점을 전과 후의 네트워크 그래프를 각각 생성하여 기간 별 전반적인 동향을 파악한 결과는 그림 9과 같다.

그림 9. 기간 별 30개 채팅방 Forwarding 기준 유저 간 네트워크 그래프

그림 9. 기간 별 30개 채팅방 Forwarding 기준 유저 간 네트워크 그래프 표 13. 기간 별 30개 채팅방 Forwarding 기준 유저 간 네트워크 지표

표 13. 기간 별 30개 채팅방 Forwarding 기준 유저 간 네트워크 지표유저 수에 기반한 네트워크 크기는 클수록 네트워크가 복잡하고, 다양한 개인 간 상호작용이 일어나고 있다고 해석한다. 7월 1일부터 9월 15일까지의 네트워크 크기는 16인 반면, 9월 16일 부터 11월 30일까지의 네트워크 그래프에서는 네트워크 크기가 42로 증가하여 시간이 지남에 따라 중국 텔레그램 유저 간 네트워크가 커지며 다수의 유저 사이에서 상호작용이 발생하고 있다는 사실이 확인되었다.

유저들 사이의 연결 빈도에 기반한 네트워크 연결성은 유저 간 정보 및 자원 교환 등을 수행한 직접적인 관계의 수이며, 값이 클수록 유저 관계가 밀접하게 연결되었을 가능성이 있다고 판단한다. 7월 1일부터 9월 15일까지의 네트워크 연결성은 43인 반면, 9월 16일부터 11월 30일까지의 네트워크 그래프에서는 160으로 약 4배에 달하는 비약적인 증가 추세를 보인다. 이를 통해, 시간이 지남에 따라 중국 텔레그램 유저간 밀접성이 높아졌는 사실이 확인된다. 즉, 유저들이 타 채널에 접근할 수 있는 과정이 편리해졌고, 이들만의 커뮤니티 형성이 빠르게 될 수 있는 환경 구성되고 있다고 해석할 수 있다.

평균 연결 정도는 각 유저가 평균적으로 몇 명의 다른 유저들과 연결되어 있는지를 나타내는 지표인데 해당 수치도 5.38 에서 7.62로 증가하였다.

- 이를 통해 3분기보다, 최근 4분기에 접어들며 중국 텔레그램의 네트워크 규모가 확대되어 교류 및 소통의 범위가 넓어졌다는 사실을 확인할 수 있다. 이를 통해, 정보 전달의 속도가 빨라지고 정보 확산 통로가 확대되면서 공개적으로 밝혔던 유출, 판매 및 공격 모의 건들이 수사망이나 타 유저에게 정보가 새어나가지 않도록 개인적인 연락으로 연락 패턴이 변화한 것으로 추정된다.

그림 10. 30개 채팅방 Forwarding 기준 유저 간 네트워크 그래프

그림 10. 30개 채팅방 Forwarding 기준 유저 간 네트워크 그래프같은 방법으로 생성한 2023년 하반기에대한 유저 네트워크 그래프는 그림 10에서 확인할 수 있다.

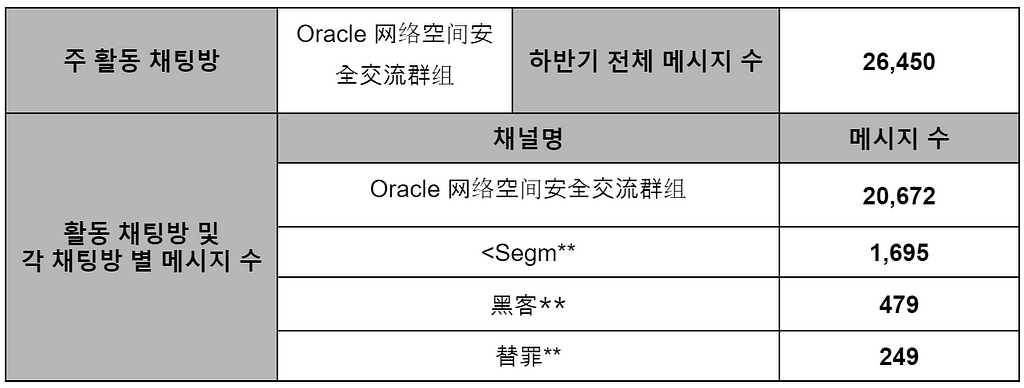

그림 10는 대규모 네트워크에서 소규모 커뮤니티들을 분류하는 Infomaps 알고리즘으로 도출된 커뮤니티에 따라 유저 색상을 다르게 설정하였으며, 이 중 하늘색으로 표현된 커뮤니티가 해당 네트워크 내 대규모 커뮤니티로 분류되었다.

- 해당 커뮤니티는 Oracle 网络空间安全交流群组 채널에서 주로 활동하는 유저들로 확인되며 이들은 주로 일상 대화 주제로 대화하고 타 채널의 메시지를 포워딩해와서 정보를 공유하는 경향을 보였다.

Oracle 网络空间安全交流群组 채널에 포워딩된 메시지들의 예시는 다음과 같다.

표 14. Oracle** 포워딩 메시지 사례

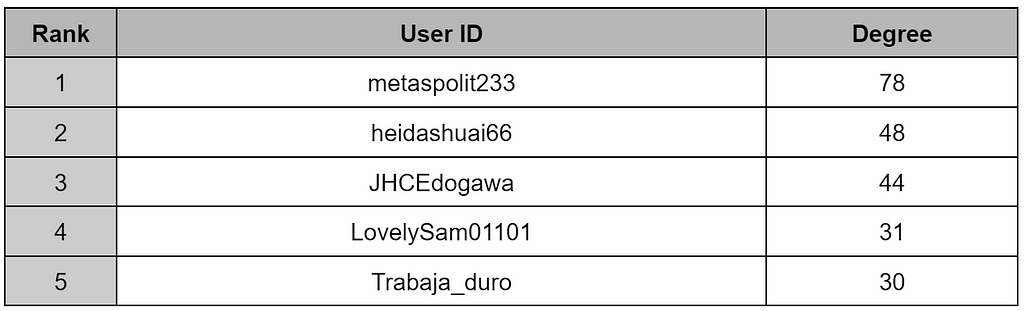

표 14. Oracle** 포워딩 메시지 사례그림 10에서 다른 채널의 유저 메시지를 타 채널로 포워딩해 정보 확산에 가장 많은 기여를 한 유저는 metaspolit233 였으며, 이외 유저들은 표 15에서 확인할 수 있다.

표 15. 포워딩 수 많은 유저 Top 5

표 15. 포워딩 수 많은 유저 Top 52.2.1. Most Active User (1) — 年(니옌, @metaspolit233)

年은 자신이 주로 활동하는 채팅방에서타 유저들의 메시지에 활발하게 답변하는 방식으로 포워딩을 하며, 일상적인 대화 중에 사이버 보안 지식에 대한 대화를 나눈 사실이 확인되었다.

사기로 의심되는 행동을 하거나, 보안 지식 부족 등 타인의 허점이 보이는 메시지를 공개적으로 저격하고 조롱하는 데에도 메시지 포워딩을 이용한다.

표 16. 年 유저 프로필

표 16. 年 유저 프로필해당 유저는 일상 대화와 함께 RCE, 0-day, N-day, DDoS 등의 사이버 보안 주제의 이야기를 많이 하고, 본인은 금전을 취득하기 위해 해킹하지 않는다고 강조한다.

- 채팅방 내에서 表姐(누님)라고 불리는 공식적인 리더이며, 한국을 공격했던 그룹인 晓骑营(샤오치잉)과 Teng Snake 두 그룹을 하나로 합친 것으로 알려져 있다.

- 새만금 발전소 홈페이지 디페이스 공격, 태국 도서관 및 공공 인터넷 관리 센터 공격 등 사이버 위협에 가담하는 모습을 보였다.

표 17.年의 2023년 하반기 활동 내역

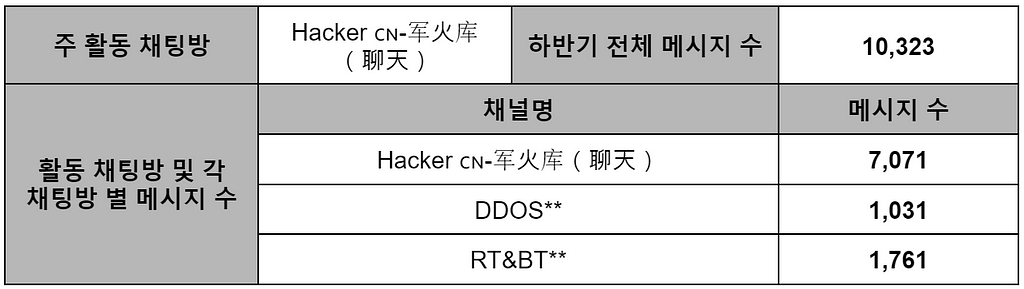

표 17.年의 2023년 하반기 활동 내역2.2.2. Most Active User (2) — 黑 大帅(헤이따슈아이, @heidashuai66)

黑 大帅는 주 활동 채팅방에서 CVE 취약점, SQL Injection, Exploit 툴 등 공격에 활용될 수 있는 정보가 담긴 Github 주소를 주로 공유한다.

해당 유저는 일본이 오염수를 방류한 직후, 채팅방 구성원들에게 함께 일본을 공격할 것(OpJapan)을 주도하였다.

黑 大帅의 주 활동 채팅방 Hacker -军火库(聊天)에는 중국인 뿐 아니라, 러시아어, 영어 사용자도 있어, 번역 봇이 외국어를 중국어로 번역해주고 있다.

- 이들과 지식을 공유하고 친분을 쌓는 데에 포워딩을 이용한다.

黑 大帅의 메시지가 Oracle 网络空间安全交流群组 채널에 포워딩되며, 해당 채널에서 활동하던 年과 소통하는 모습도 확인되었다.

표 18. 黑 大帅 유저 프로필

표 18. 黑 大帅 유저 프로필 표 19. 黑 大帅의 2023년 하반기 활동 내역

표 19. 黑 大帅의 2023년 하반기 활동 내역2.3. What Chinese Telegram Users are saying: A Look At Reactions to Specific Issues

2.3.1. 护网(후왕) 캠페인

후왕은 기업 및 기관의 네트워크 보안성을 평가하기 위해 매년 중국의 공안부가 주도하는 캠페인이다.

- 공격팀(레드팀)과 방어팀(블루팀)을 편성하여, 공격팀은 방어팀(기업 및 기관)의 보안 취약점을 탐지하기 위해 정해진 기간 내에 방어팀에 대한 네트워크 공격을 개시한다.

- 사이버 공격에 대응함으로써 기업과 기관의 네트워크 보안을 강화하는 것이 목적이다.

전국에서 시 단위, 기업 단위로 7월, 8월 경 자체적으로 진행되고 있으며, 河北 廊坊市(허베이 랑팡시)는 올해 8월 21일부터 8월 25일까지 北华航天工业学院(베이화 항공우주 산업 연구소)에서 후왕 캠페인을 진행한 것으로 확인된다.

그림 11. 护网 기간 키워드 언급량 변화

그림 11. 护网 기간 키워드 언급량 변화후왕이 진행되는 8월 중, 중국 텔레그램 내에서 취약점, HW 등 관련 키워드 언급이 증가하며, 이를 통해 중국 텔레그램 유저들이 국내 네트워크 보안 활동에 적극적으로 참여함을 확인할 수 있다.

8월 경에는 후왕에 참여하는지, 요건이 무엇인지, 얼마를 받는지 등 후왕 캠페인에 대한 내용들이 많이 언급되었으며, 후왕 기간이 끝난 후에도 언급량이 많은 이유는 참여자들이 후왕 기간 동안 자신이 발견했던 취약점을 공개하거나 참여 후기를 공유하기 때문이다.

2.3.2. 국제적인 이슈에 대한 반응

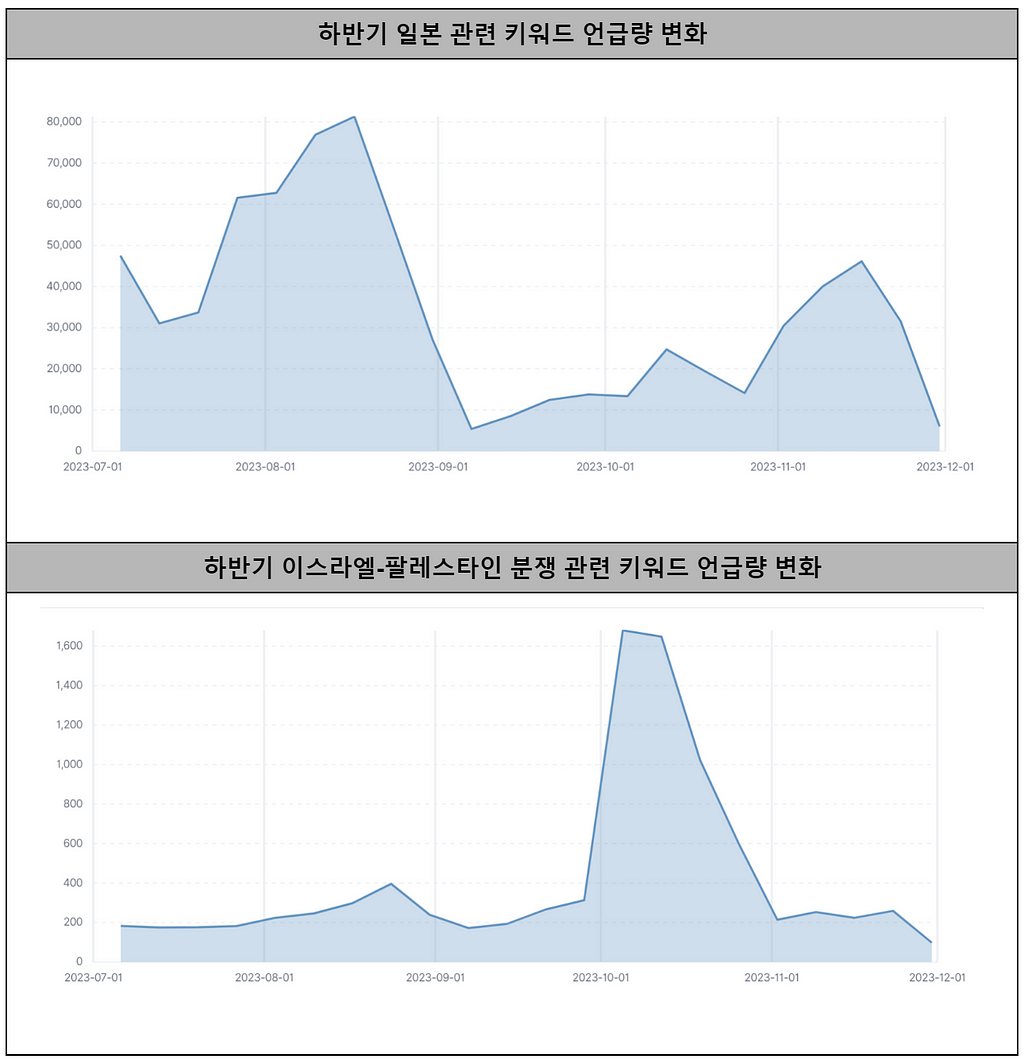

중국 텔레그램 유저들이 중국 외 이슈에 대한 반응을 알아보기 위해 특정 이벤트 관련 키워드 언급량과 공격 활동에 대해 분석을 진행하였다.

전세계적으로 이슈가 되었던 사건들 중 2023년 하반기에 발생한 일본의 오염수 방출과 이스라엘-팔레스타인 분쟁에 대한 중국 텔레그램 유저들의 반응에 대해 분석하였다. 해당 이슈들에 대한 자세한 내용은 아래 보고서에서 확인할 수 있다.

- Detailed Analysis of ‘Operation Japan’ Campaign

- Detailed Analysis of DDW Events related to Israeli–Palestine(Hamas) War

그림 12. 하반기 특정 이슈 관련 키워드 언급량 변화

그림 12. 하반기 특정 이슈 관련 키워드 언급량 변화두 이슈에 대한 메시지 언급량을 비교한 결과, 중국 텔레그램 유저들은 세계적인 이슈에 관심을 가지고 반응을 보이는 것을 알 수 있다.

- 일본의 오염수 방류가 최종 검토되던 7월 중순부터 일본 관련 키워드 언급량이 급증하였고, 실제로 방류된 8월 24일 경 가장 높았다가, 점점 감소하는 추세를 보인다.

- 이스라엘-팔레스타인 분쟁이 발발한 2023년 10월 7일 직후, 분쟁 관련 키워드 언급량이 이전에 비해 급격하게 상승하였다.

이슈 발생 시기에 따라 언급량의 변화가 있었던 것은 동일하지만, 이슈에 동조하고 공격을 선동하거나 공격에 직접 참여하는 형태의 움직임은 일본 오염수 방류 이슈에서 주로 확인되었다.

- 중국이 일본의 오염수 방류에 따른 직접적인 영향을 받을 수 있는 근접국이기 때문에 비교적 공격적으로 나선 것으로 추정된다.

표 20. 일본 공격 선동 사례

표 20. 일본 공격 선동 사례Conclusion

- 2023년 하반기 중국 텔레그램 채널 및 채팅방 모니터링 중 위협 게시글이 620건 확인되었으며, 특히 3분기에 위협 게시글 수가 많았고 이후 감소하는 추세임.

- 8월 이후 위협 게시글을 대량 업로드 하였던 일부 채널의 활동량 감소와, 타겟에 대한 직접 언급을 자제하고 DM, Private 채널 등으로 유도하는 경향이 최근 위협 게시글 수 감소 요인로 확인됨.

- 유출이 가장 많은 업권은 Government, 판매가 가장 많은 업권은 E-commerce 업권으로 채널 별 이윤 추구, 해킹 역량 과시, 정치적 이념 등에 따라 유출 및 판매 채널들이 명확히 구분됨.

- 2023년 하반기 중국 텔레그램 메시지 수는 3분기에 비하여 4분기에 급격히 증가함. 변화 시점 기준 전후 분석 결과, 중국 텔레그램 채널 간 네트워크 규모가 커지면서 정보가 퍼지는 속도 및 확산 범위가 함께 증가하였음.

- 이러한 변화로 인해 주요 정보들이 쉽고 빠르게 확산되며 공개적으로 밝혔던 유출, 판매 및 공격 모의 건들이 수사망이나 타 유저에게 정보가 공개되지 않도록 개인적인 연락으로 유도하는 패턴으로 변화함.

- 중국의 대내외적인 이슈에 대해 중국 텔레그램에서는 중국과 직접적으로 연관된 护网(후왕) 캠페인과 일본 이슈에 대해서는 적극적인 의견 피력 및 취약점 등의 정보를 공유하는 반면, 중국과 연관성이 적은 국제적인 이슈에 대해서는 키워드 언급만 확인되는 것을 통해 중국에 직접적인 영향이 있는 이슈에 대해서만 선동과 공격을 하는 것을 알 수 있음.

- 중국 텔레그램 내 데이터 유출, 판매 등 위협 게시글 업로드가 지속되고 있으나, 이들의 커뮤니티 규모가 커지면서 유저간 소통 빈도가 높아졌고, 직접적인 타겟 언급이 줄어들어 2024년에는 보이지 않는 위협이 증가할 것으로 예상됨.

- 위와 같이 변화에 대응하기 위해 중국 텔레그램발 위협을 면밀하게 모니터링하고, 보안 업계와 기업이 긴밀하게 협업하여 대응할 필요가 있음.

Homepage: https://s2w.inc

Facebook: https://www.facebook.com/S2WLAB

Twitter: https://twitter.com/S2W_Official

Story of H2 2023: A Deep Dive into Data Leakage and Commerce in Chinese Telegram was originally published in S2W BLOG on Medium, where people are continuing the conversation by highlighting and responding to this story.