Author: Sunhyung Shim, Jaehak Oh | S2W Marketing

Photo by Mathew Schwartz on Unsplash

Photo by Mathew Schwartz on UnsplashExecutive Summary

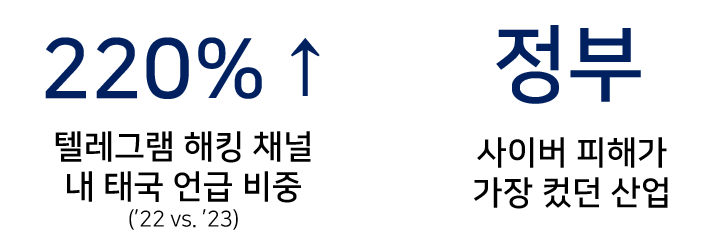

- 태국이 최근 다크웹/텔레그램 해킹 그룹들의 주요 타겟이 되며 태국을 언급하는 메시지나 컨텐츠가 작년 대비 2배 이상 증가함

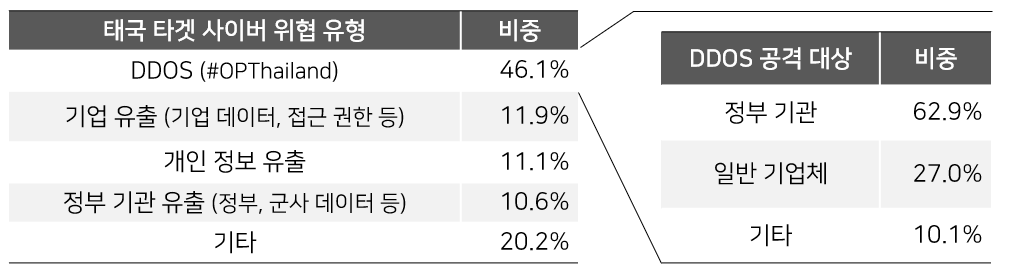

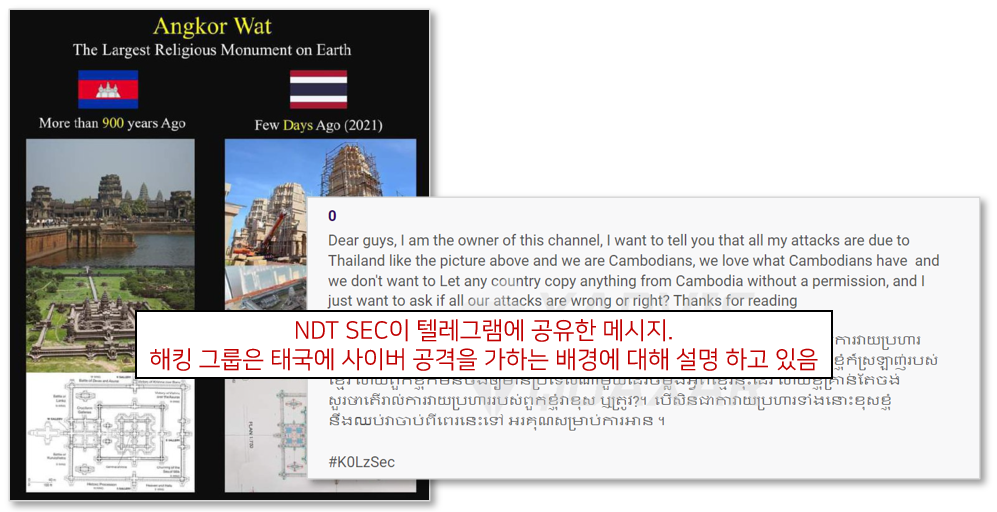

- 태국을 주로 언급한 해킹 그룹들은 캄보디아 해커들로 구성된 해킹 그룹 ‘NDT SEC’나 ‘Anonymous Cambodia’등으로 이들은 핵티비스트 해킹 그룹을 자처하고 있음

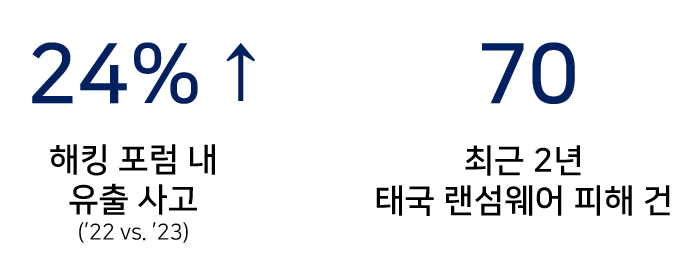

→ 이들이 태국을 대상으로 사이버 공격 활동을 펼치는 배경에는 양국간 오랜 역사적 갈등이 있음 - 이 그룹들은 주로 태국 정부 및 군사 기관, 금융 부문에 DDOS 공격을 가하거나 기밀 데이터를 탈취하여 유출하는 행위를 보임

- 작년 대비, 다크웹 내 태국이 연루된 데이터 유출 사고는 24% 증가함

- ’정부’ 및 ‘바이오/의료’ 산업은 타 ASEAN 국가 대비 유출 비중이 높게 나타남

→ 최근 2년간 ASEAN 국가 중 랜섬웨어 피해를 가장 많이 입은 국가는 태국으로 나타남

텔레그램

텔레그램 위협 컨텐츠. 사이버 위협 유형 분석

- 텔레그램 채널에서 태국을 언급하는 메시지 수는 작년 동기간 대비 약 220% 증가함

- 태국을 언급하는 배경이 작년과는 달라지고 있는데, 작년에는 주로 태국 시민들의 개인정보나 신용카드를 유출하는 메시지가 많았다면 최근에는 태국 정부 기관을 타겟으로 하는 사이버 공격 선언이나 공격 이후 입장문 등이 자주 발견되고 있음

태국 피해 기업 및 기관 사례

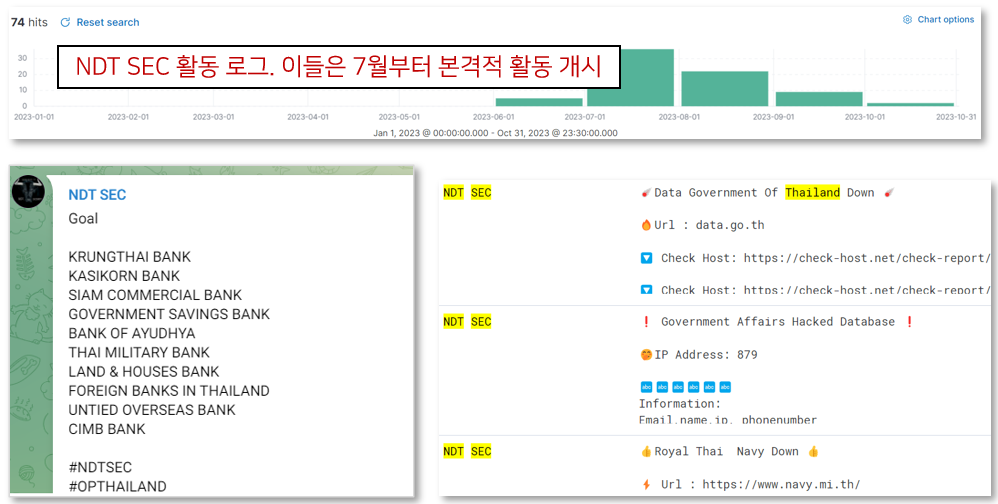

해킹 그룹 프로파일링: NDT SEC

- 태국 사이버 피해에 가장 큰 영향을 가한 해킹 그룹은 ‘NDT SEC’으로 확인되며, ‘Cyber Skeleton’이나 ‘Anonymous Cambodia’와 같은 해킹 그룹의 활동도 태국에 다수의 사이버 공격을 가함

- NDT SEC은 태국 정부 기관 (재무부, 관청, 관공서), 공항, 다수 태국 은행, 태국 왕립 해군 ‘Royal Thai Navy’ 등의 도메인으로부터 데이터를 유출하거나 웹사이트에 DDOS 공격을 가하여 서버를 마비시키는 행위를 일삼음

- NDT SEC은 지난 8월 9일, 운영하고 있는 텔레그램 채널에 태국을 공격하는 이유에 대한 설명과, 해킹 조직이 캄보디아 해커들로 이루어져 있다고 밝힘

- 이들은 지난 7월부터 본격적 활동을 개시했으며, 다양한 은행권과 정부 기관을 대상으로 한 공격 정황을 운영하고 있는 텔레그램 채널에 공유하고 있음

다크웹 분석

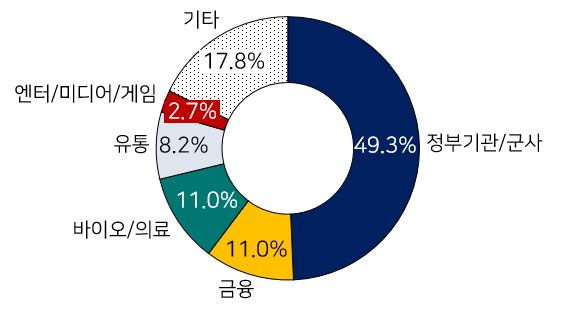

태국 주요 산업별 다크웹 발 사이버 공격 피해 비중

- 다크웹 해킹 포럼에서 유출되는 태국 관련 데이터도 텔레그램에서 유출되는 데이터와 비교해 산업 분포가 유사하게 나타남

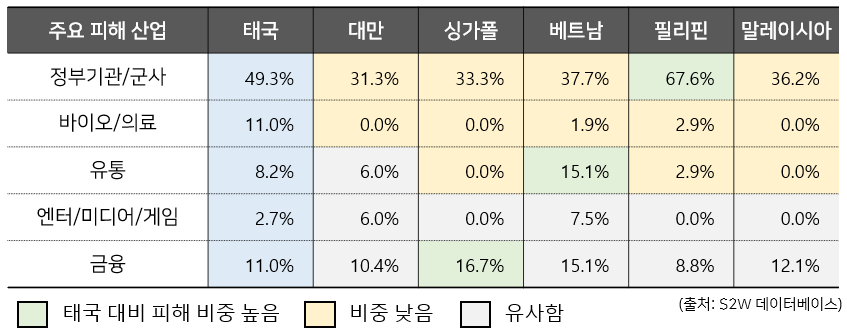

산업별 사이버 피해 집중도, 주변 국가와의 비교

- 태국은 타 ASEAN 국가 대비 정부, 바이오/의료 산업에 대한 사이버 공격 피해가 집중되어 있음

[정부 기관/군사 유출 사례]

- 태국 왕립군 ‘Royal Thai Army’는 다크웹 해커들의 공격 대상으로 부상함

- 태국 정부 기관에 접근 가능한 Shell/Admin Access 판매 게시글, 이메일 접속 권한, 해군 군사들의 개인 정보 등 또한 판매 되는 것으로 확인됨

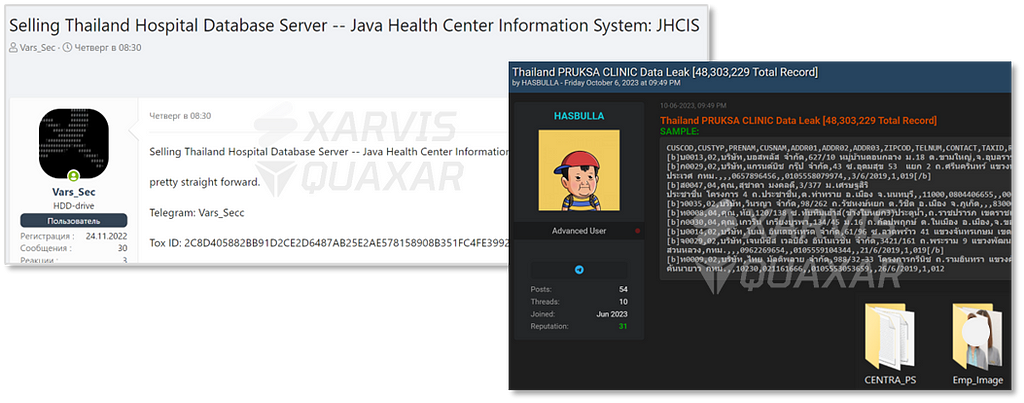

[바이오/의료 유출 사례]

- 태국 병원에 접근하여 태국 시민들의 개인 정보 유출이나 병원 시스템 접근 권한 판매 게시글이 게시됨

군사 기관 피해 사례_공군

- 태국 ‘Royal Thai Air Force’의 도메인 취약점을 판매하는 게시글이 다크웹 글로벌 해킹 포럼 ‘BreachForums’에서 소개된 바 있음

- 유명 해킹 그룹 ‘kelvinsecurity’는 해당 취약점을 악용하여 약 9.5천명의 태국 공군 개인 정보를 탈취할 수 있다고 밝혔음

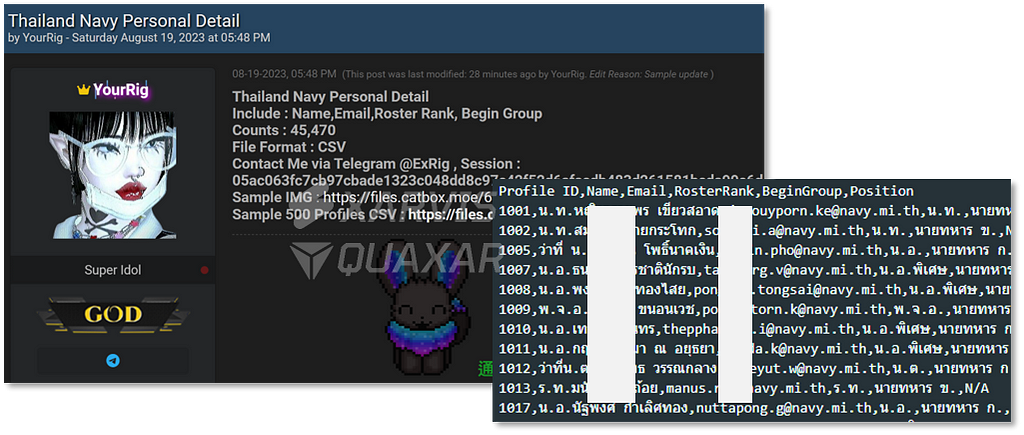

군사 기관 피해 사례_해군

- 태국 해군의 데이터베이스가 해커로부터 탈취되어 유명 다크웹 해킹 포럼에 판매되고 있었음

- 해커는 탈취한 데이터베이스에 태국 해군들의 개인정보가 포함되어 있다고 밝혔으며, 탈취한 개인 정보에는 약 4.5만 명의 이름, 이메일 주소, 계급 등이 포함되어 있음

- 해커는 탈취한 데이터에 대한 증빙 자료로 샘플의 스크린샷을 찍어서 게시글에 첨부함

정부 기관 피해 사례_정부기관 접근 권한 판매

- 태국 정부 기관에 접근하기 위한 Shell 및 Admin Access는 다크웹 러시아 해킹 포럼인 ‘XSS’에서 판매 되고 있었음

- 두 개의 접근 권한은 동일한 해커 ‘v4vector’로부터 판매 되었으며, 해커는 아시아 국가 정부 기관 접근 권한을 전문적으로 판매하는 ‘Initial Access Broker’로 해석됨

바이오/의료 피해 사례_환자 개인 정보 및 병원 서버 접근 권한 판매

- 주 유출 사고는 태국 병원 데이터베이스내에 적재 되어 있는 환자들의 개인 정보로 구성 되어 있으나, 상기 이미지와 같이 병원 서버에 접근하기 위한 접근 권한을 판매하는 게시글도 일부 발견됨

- 판매되는 환자들의 개인 정보 수는 약 4천 8백만 명으로, 태국 인구 대비 상당수임

유통업 피해 사례_E-Commerce

- 해커들은 태국 E-commerce 웹사이트에 접근하여 적재 되어 있는 태국 시민들의 개인 정보 판매 포스팅을 게시함

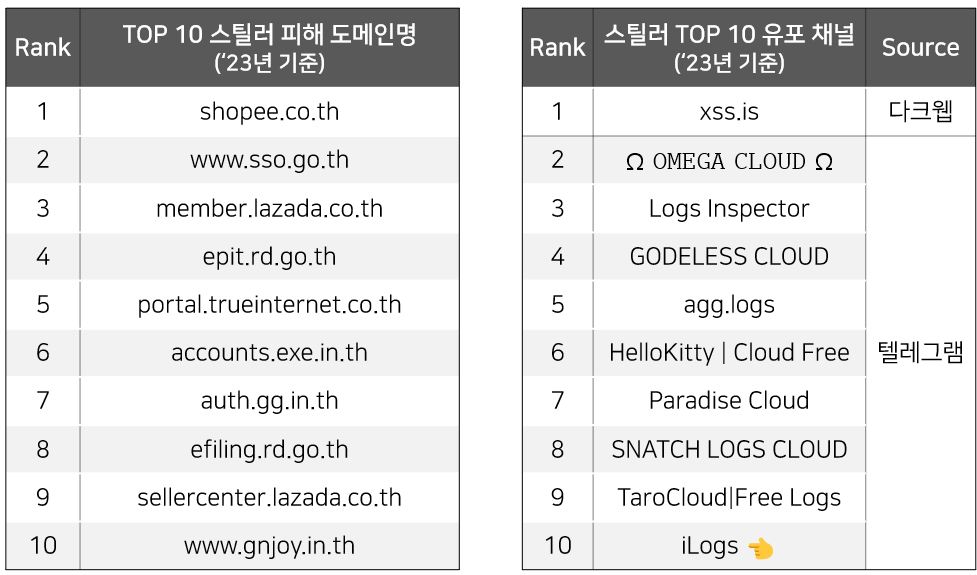

- 다크웹 해킹 포럼 ‘Exposed’에서는 대형 E-commerce 태국 웹사이트인 ‘shopee’ 데이터베이스 판매 게시글이 게시됨.

- ‘Shopee’는 태국 도메인 중 스틸러 감염이 가장 높았던 도메인으로 분류됨

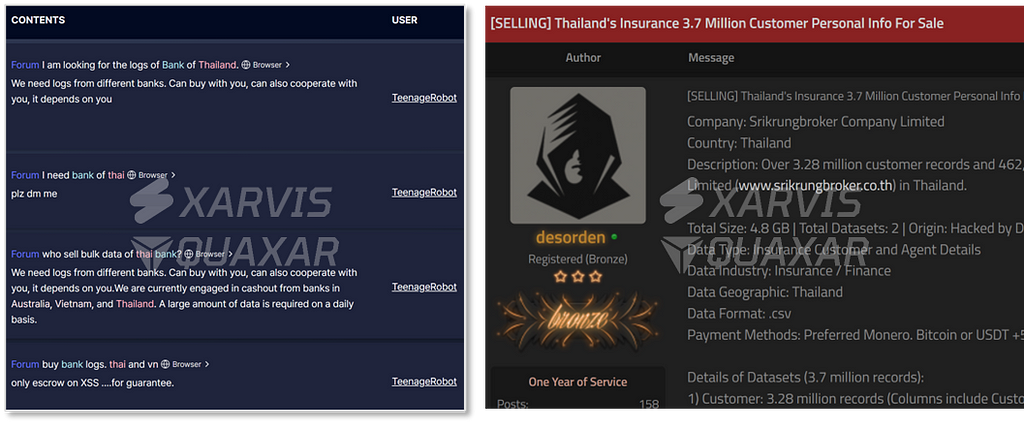

금융 피해 사례_은행 내부 시스템 접근 권한

- 태국 금융권을 가장 자주 타겟으로 한 유저는 해커 ‘TeenageRobot’으로 나타남

- ‘TeenageRobot’은 주로 태국 은행 내부 시스템에 접근 가능한 credential을 구매 희망 게시글을 작성한 것으로 나타남

- 이외, 다크웹 해킹 포럼 ‘Sinister’에서는 태국 보험사 ‘Srikrungbroker’의 고객 개인 정보 데이터가 해킹 그룹 ‘Desorden’으로부터 유출됨

주요 국가 기업·기관의 랜섬웨어 피해

- 최근 2년간 ASEAN 국가 중 랜섬웨어 피해를 가장 많이 입은 국가는 태국으로 나타남

피해 산업 분석 및 랜섬웨어 그룹 활동 비중

- 태국은 모든 산업에서 고르게 랜섬웨어의 표적이 되었음

- 태국에 랜섬웨어 공격을 가장 많이 가한 랜섬웨어 그룹은 ‘LockBit’ 랜섬웨어 그룹으로 나타남. 기타 랜섬웨어 그룹은 ‘Clop’, ‘Qilin’, ‘RA Group’ 등이 있었으나, 이들은 올해 태국에 각 1회씩만 랜섬웨어 공격을 가한 것으로 확인됨

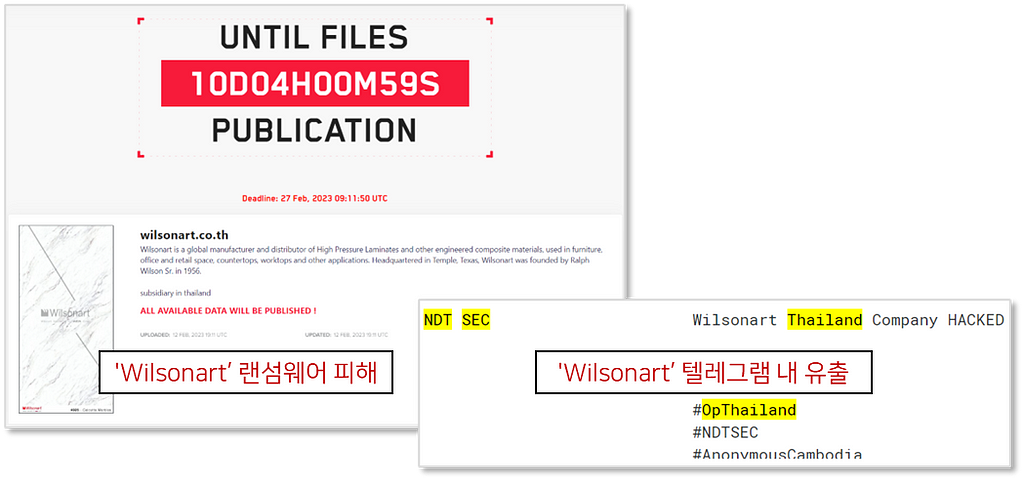

랜섬웨어 피해 사례

- LockBit 랜섬웨어 그룹은 지난 2월, 태국 제조업 ‘Wilsonart Thailand’에 랜섬웨어 공격을 가함

- 해킹 그룹 ‘NDT SEC’은 지난 9월 운영하는 텔레그램 채널에 ‘Wilsonart Thailand’에 사이버 공격을 가했다고 밝힘

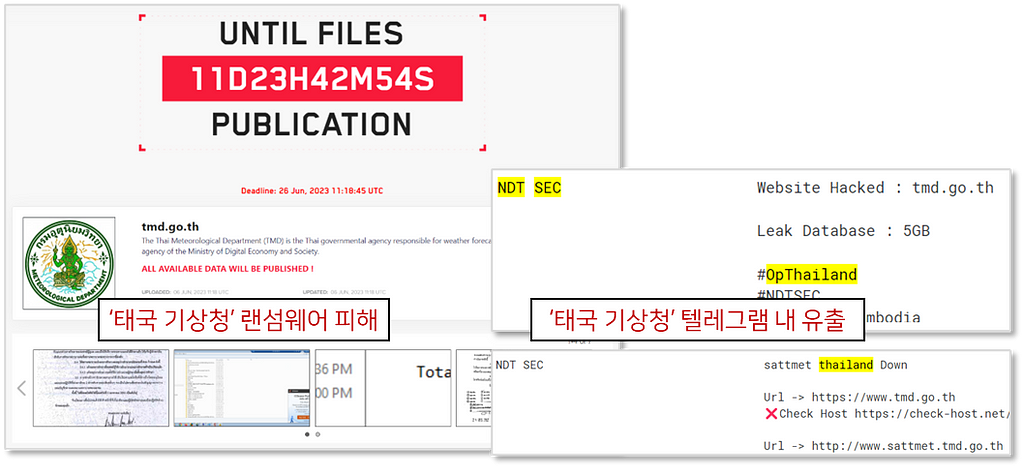

- LockBit 랜섬웨어 그룹은 지난 6월, 태국 기상청 ‘tmd.go.th’에 랜섬웨어 공격을 가하고 운영하는 다크웹 유출 블로그에 탈취한 데이터 샘플을 공개

- 해킹 그룹 ‘NDT SEC’은 지난 7월 태국 기상청에 DDOS 공격을 가했으며, 이후 9월에는 기상청 웹사이트를 해킹했다는 메시지를 운영하는 텔레그램 채널에 공유함

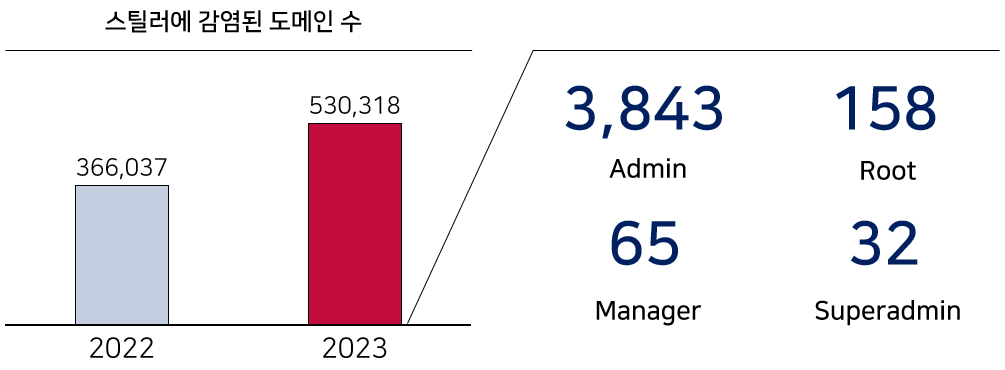

[Appendix] 태국 사이버 위협_Credential Leak (Stealer)

[Region Analysis_NOVEMBER] Dark Web Cyber-attacks targeting Thailand (Korean ver.) was originally published in S2W BLOG on Medium, where people are continuing the conversation by highlighting and responding to this story.

Article Link: [Region Analysis_NOVEMBER] Dark Web Cyber-attacks targeting Thailand (Korean ver.) | by S2W | S2W BLOG | Medium