Author: S2W TALON

Last Modified : June 22, 2023

Photo by Choong Deng Xiang on Unsplash

Photo by Choong Deng Xiang on UnsplashExecutive Summary

- 2023년 4월부터 NFT를 탈취하기 위해 특정 기업의 NFT 이벤트 관련으로 위장한 피싱 메일이 유포되고 있는 사례가 다수 발견되고 있음

— 스타벅스 ‘NFT 프리민팅’으로 위장해 가상화폐 탈취하는 피싱 유포중

— ‘대한항공 NFT’ 이벤트? 사칭입니다…“항공권 할인” 피싱메일 주의

- 2023년 6월 6일에 발송된 “QUADHASH 제네시스 NFT 소환 이벤트 진행” 라는 제목의 NFT 피싱 이메일과 6월 13일에 발송된 “KBO 크볼렉트 NFT 에어드랍 진행” 라는 제목의 피싱 이메일을 발견했으며, 본문에는 NFT를 제공하는 이벤트에 대한 내용을 포함

— 해당 메일에 존재하는 “이벤트 참여하기” 버튼 클릭시 피싱 페이지로 리다이렉트

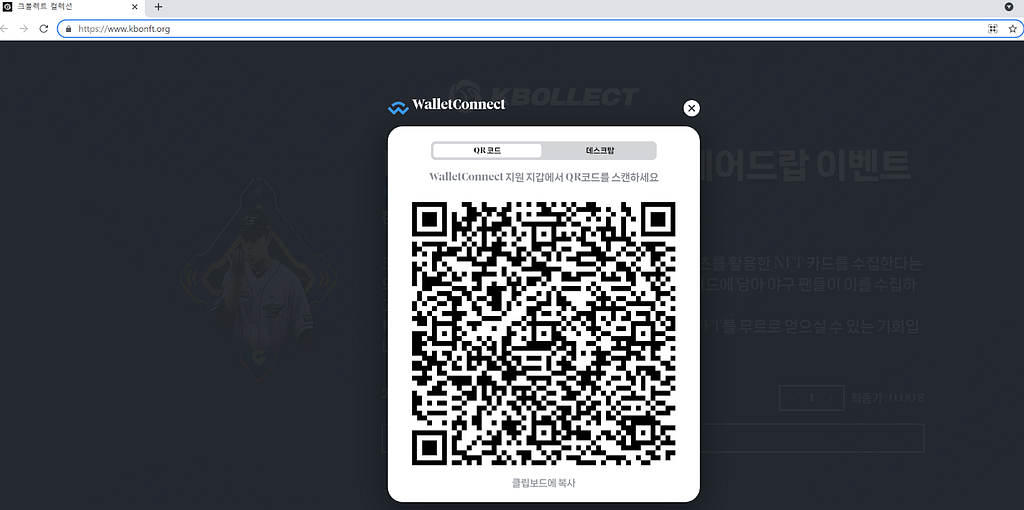

- 피싱페이지 접속시 가상자산 지갑과 앱이 통신하는 것을 지원하는 API인 WalletConnect를 통한 QR 코드 인증 팝업 창이 출력되며, QR 코드 인식을 통해 피해자가 자신의 지갑 정보를 연동하도록 유도

- 피싱페이지에 출력되는 WalletConnect에 연결하는 과정에서 피해자의 지갑의 잔액을 체크하는 과정에서 발생하는 트래픽에서 “to” 값에 있는 공격자로 추정되는 지갑주소 발견했으며, 또한 거래를 추적하는 과정에서 추가 공격자 주소 확인

— 0x9FE994c0847b2642F860b80C1089db96930985Fd

— 0xf0edfdd42c79d4160dd454e279dd8d27ce5801ae

— 0x73d256965b73c0d69b5f7aef1dff9dfe8bcd0c54

- 피싱 이메일 발송 주소에 사용된 도메인과 동일한 호스팅 서비스(Hostwinds LLC)에서 운영 중인 점이 확인 되었으며, SMTP 서버가 운영되고 있는 점이 확인 되었으며 SMTP는 공통적으로 네이버 메일 서버를 사용한다는 특징이 확인

- NFT 탈취를 위해 다양한 NFT 및 기업으로 위장한 피싱페이지가 지속적으로 생성되고 있는 부분들이 확인

Introduction

최근 NFT 탈취하기 위한 피싱메일이 유포되고 있는 사례가 다수 발견되고 있다. 2023년 4월에는 “스타벅스 상장 NFT 프리 민팅 진행”라는 메일제목의 피싱메일이 유포된 이력이 존재하며, 메일에 포함된 “이벤트 참여하기” 버튼 클릭시 피싱 페이지로 연결되며 QR 코드를 출력해 가상자산을 탈취하는 사례가 확인되었다.

이밖에도 롯데홈쇼핑으로 위장한 벨리곰 NFT 피싱 공격도 확인되었다. 또한, 2023년 6월 11일에는 대한항공으로 위장한 NFT 피싱메일이 발견되는 등 국내 기업으로 위장한 NFT 피싱 공격이 다수 발견되고 있다.

그림 1. NFT 피싱 메일 사례 (Source: 이스트시큐리티)

그림 1. NFT 피싱 메일 사례 (Source: 이스트시큐리티)2023년 6월 6일에 발송된 “QUADHASH 제네시스 NFT 소환 이벤트 진행” 라는 제목의 NFT 피싱 이메일과 6월 13일에 발송된 “KBO 크볼렉트 NFT 에어드랍 진행” 라는 제목의 피싱 이메일에 대한 분석을 진행했으며, 피싱 페이지를 통한 NFT 탈취 방법 및 공격자로 추정되는 가상자산 지갑주소 및 피싱 공격 관련 도메인들에 대한 내용에 대한 분석을 진행한다.

Detailed Analysis

1. Analysis of NFT Phishing Email

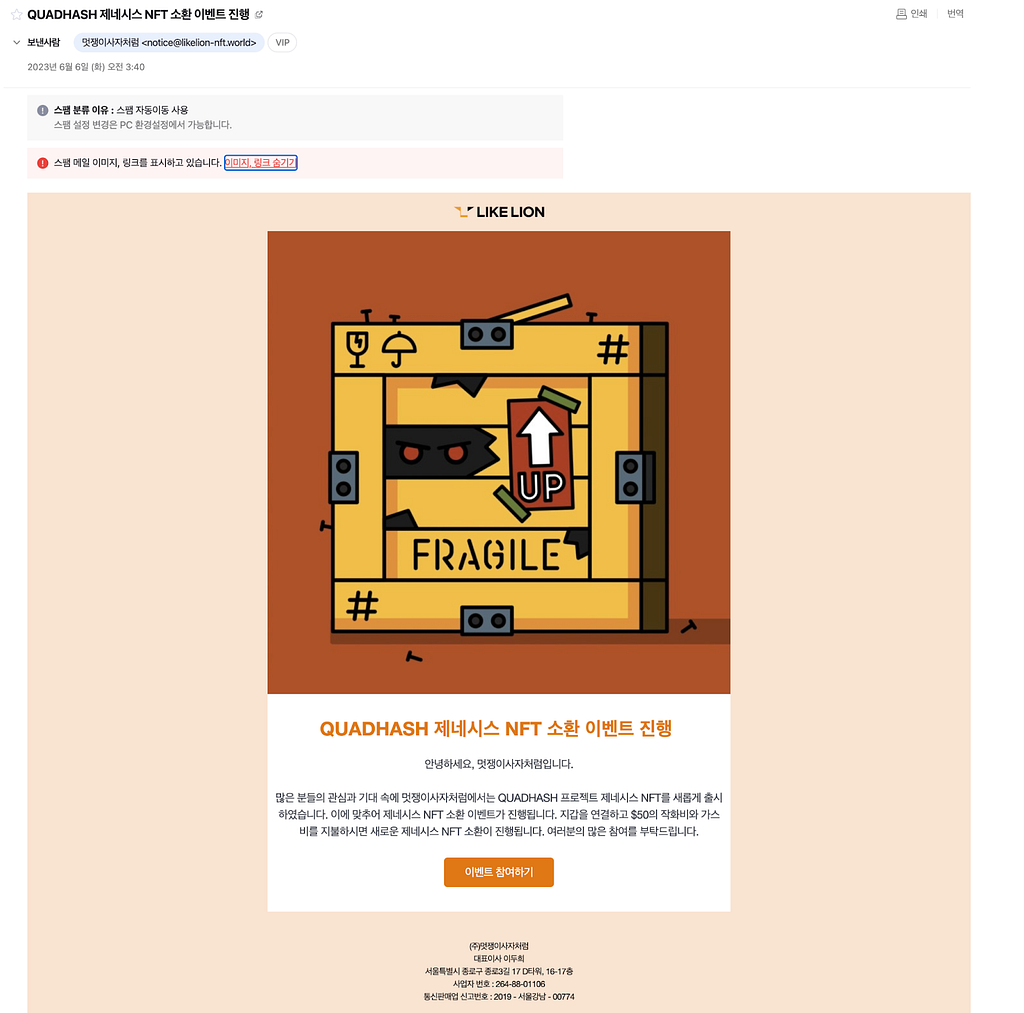

Case1) QUADHASH 제네시스 NFT 소환 이벤트 진행

2023년 6월 6일에 발송된 “QUADHASH 제네시스 NFT 소환 이벤트 진행” 메일 제목으로 유포된 피싱 이메일을 발견했으며, IT 교육 및 블록체인 기업인 “멋쟁이 사자처럼”으로 위장해 2023년 6월 9일에 공개한 QUADHASH에 대한 내용을 포함하고 있다. 해당 메일에 존재하는 “이벤트 참여하기” 버튼 클릭 시 피싱 페이지로 리다이렉트 된다.

- Subject: QUADHASH 제네시스 NFT 소환 이벤트 진행

- Sender: notice[@]likelion-nft.world

- Sender’s IP: 104.168.167[.]154 (US)

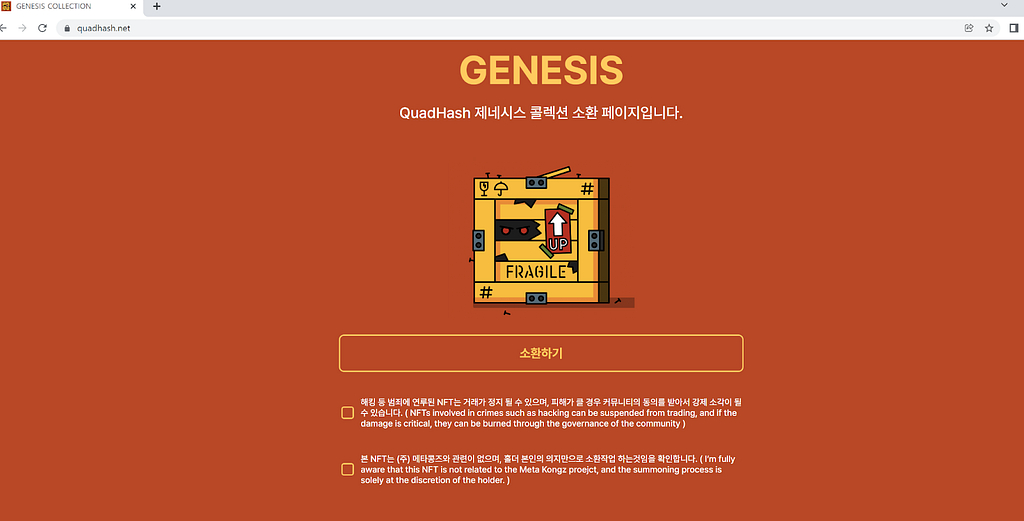

- Phishing URL: hxxps[:]//pjh.asjerialse[.]store → hxxps[:]//www.quadhash[.]net

그림 2. QUADHASH 제네시스 NFT 소환 이벤트 진행 피싱 메일

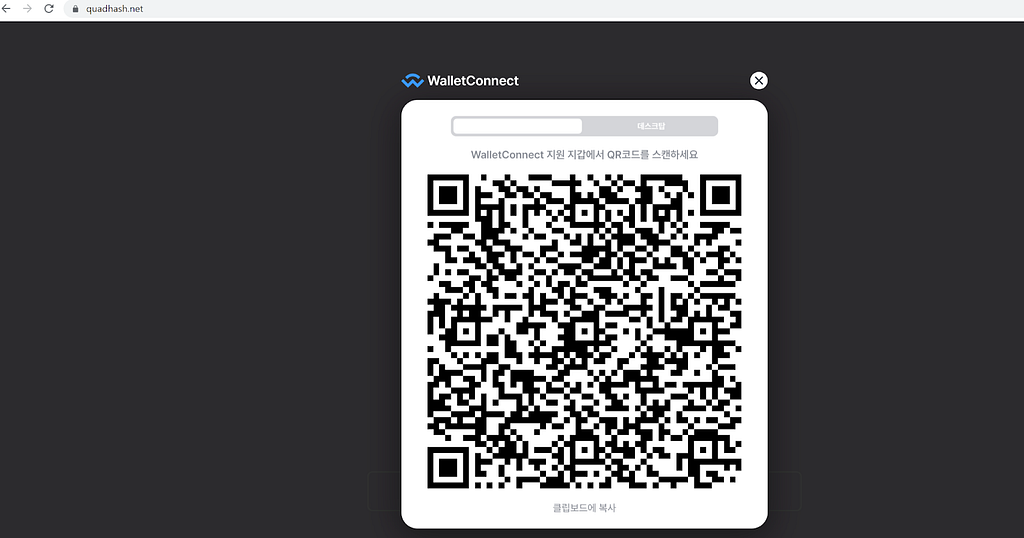

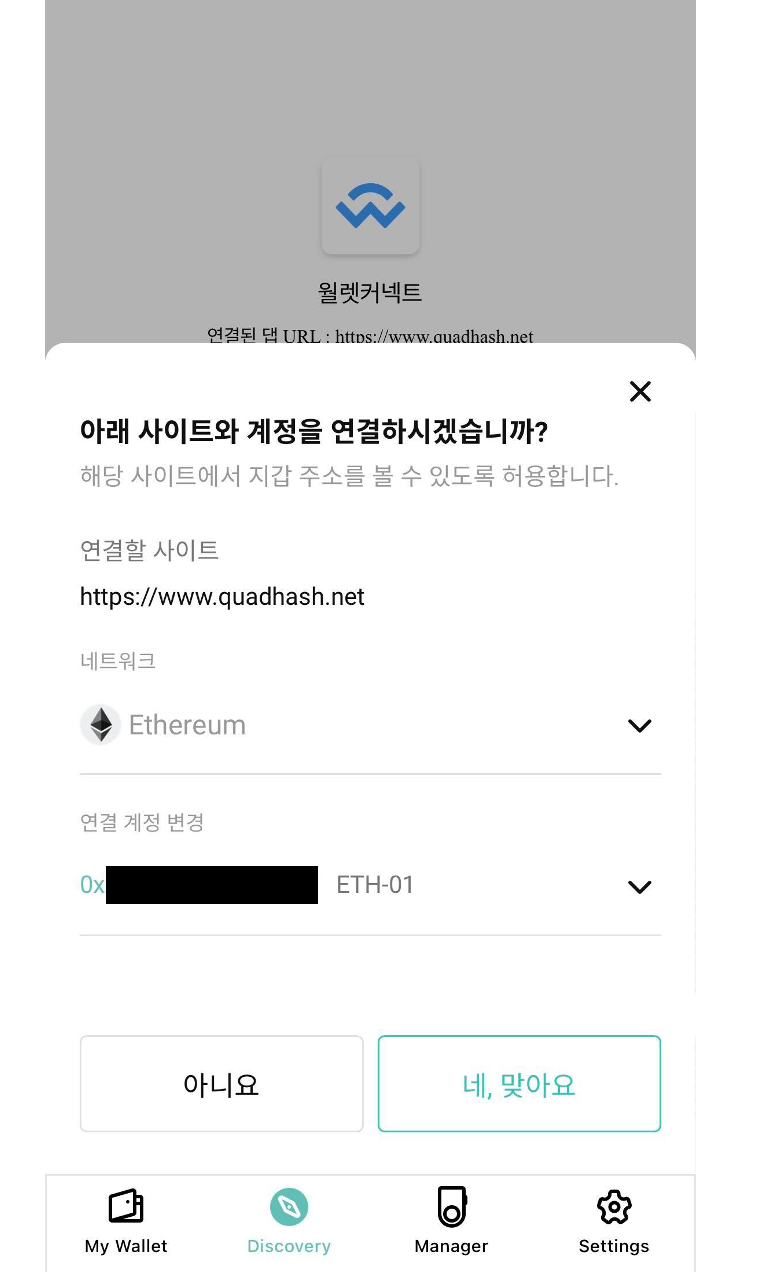

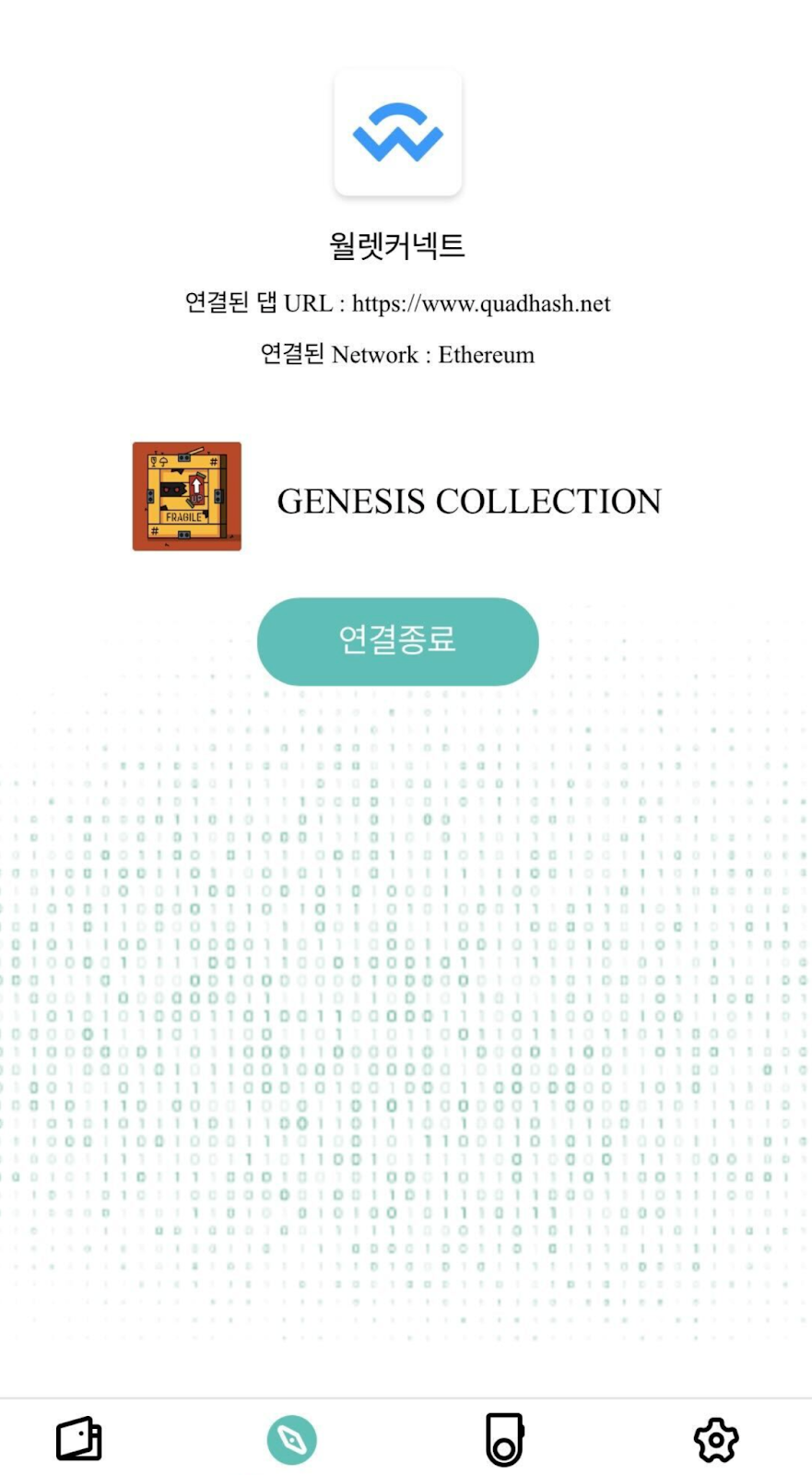

그림 2. QUADHASH 제네시스 NFT 소환 이벤트 진행 피싱 메일QUADHASH 피싱페이지 접속 시 가상자산 지갑과 앱이 통신하는 것을 지원하는 API인 WalletConnect 를 통한 QR 코드 인증 팝업 창이 출력되며, QR 코드 인식을 통해 피해자가 자신의 지갑 정보를 연동하도록 유도하고 있다.

WalletConnect URL:

- wss://4.bridge.walletconnect.org/?env=browser&host=www.quadhash.net&protocol=wc&version=1

그림 3. quadhash[.]net피싱 페이지 접속 화면

그림 3. quadhash[.]net피싱 페이지 접속 화면 그림 4. 피해자 지갑과 연동하기위한 WalletConnect QR코드

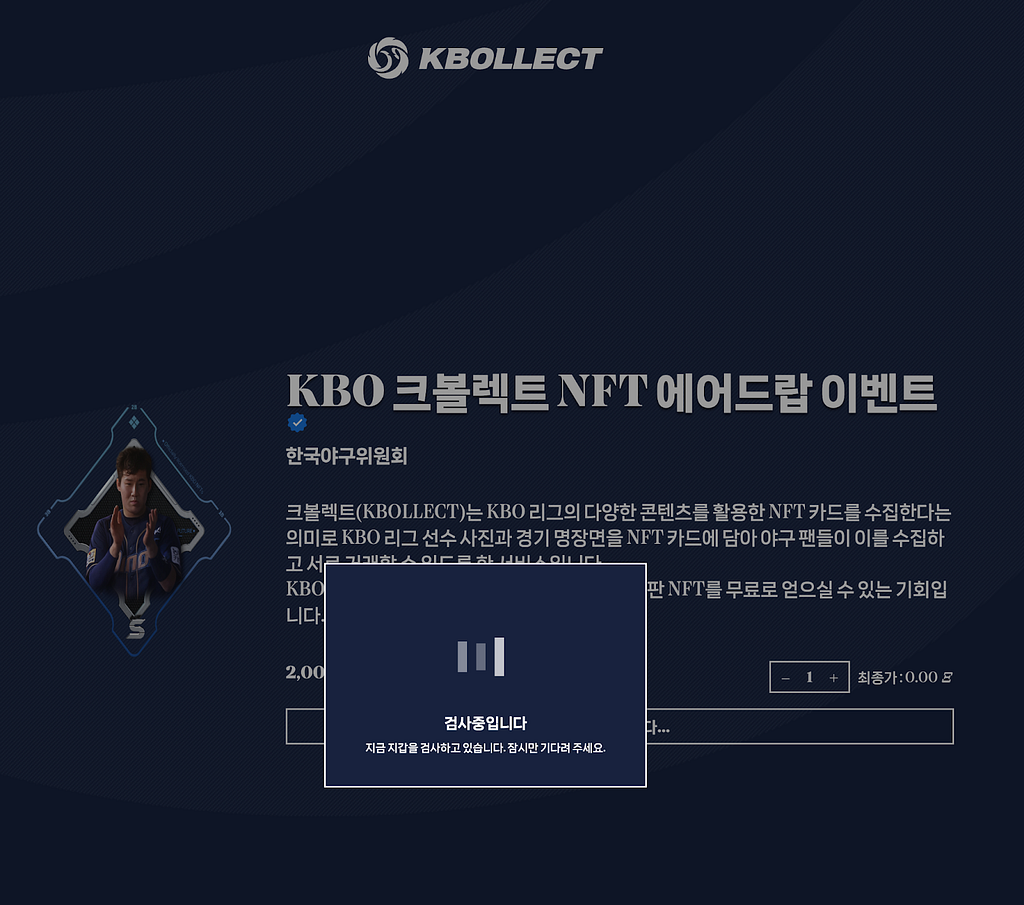

그림 4. 피해자 지갑과 연동하기위한 WalletConnect QR코드Case2) KBO 크볼렉트 NFT 에어드랍 진행

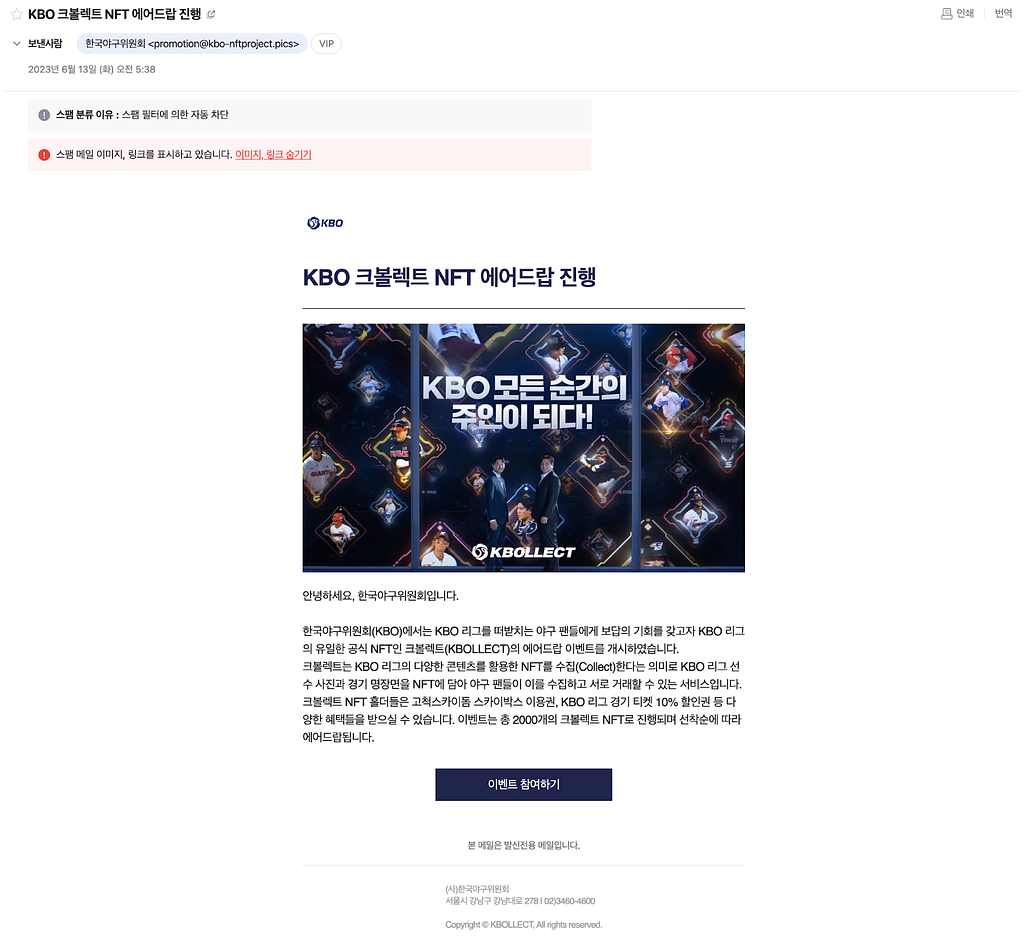

2023년 6월 13일에 발송된 “KBO 크볼렉트 NFT 에어드랍 진행” 메일 제목으로 유포된 피싱 이메일을 발견했으며, 한국야구위원회를 사칭해 KBO 리그의 다양한 컨텐츠를 활용한 NFT인 “KBO 크볼렉트”를 에어드랍을 통해 제공한다는 내용을 포함하고 있다. 해당 메일에 존재하는 “이벤트 참여하기” 버튼 클릭 시 피싱 페이지로 리다이렉트 된다.

- Subject: KBO 크볼렉트 NFT 에어드랍 진행

- Sender: promotion[@]kbo-nftproject.pics

- Sender’s IP: 192.119.66[.]60

- Phishing URL: hxxps[:]//fsp.xmewuerr[.]store → hxxps[:]//www.kbonft[.]org

그림 5. KBO NFT 에어드랍 이벤트 진행 피싱 메일

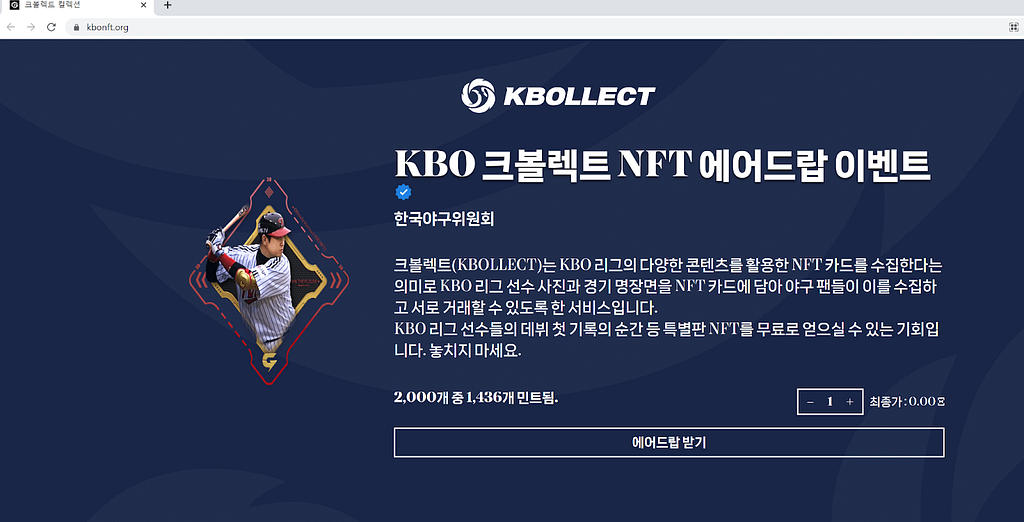

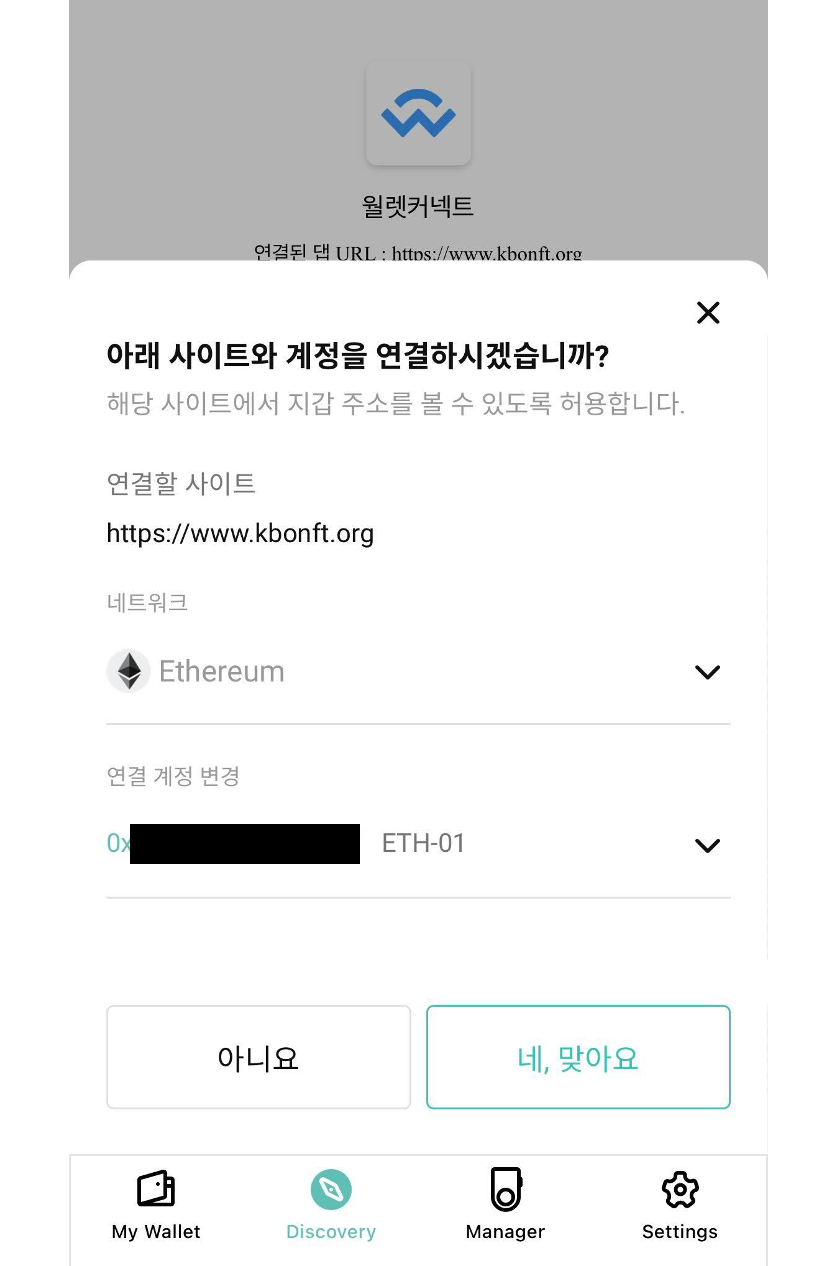

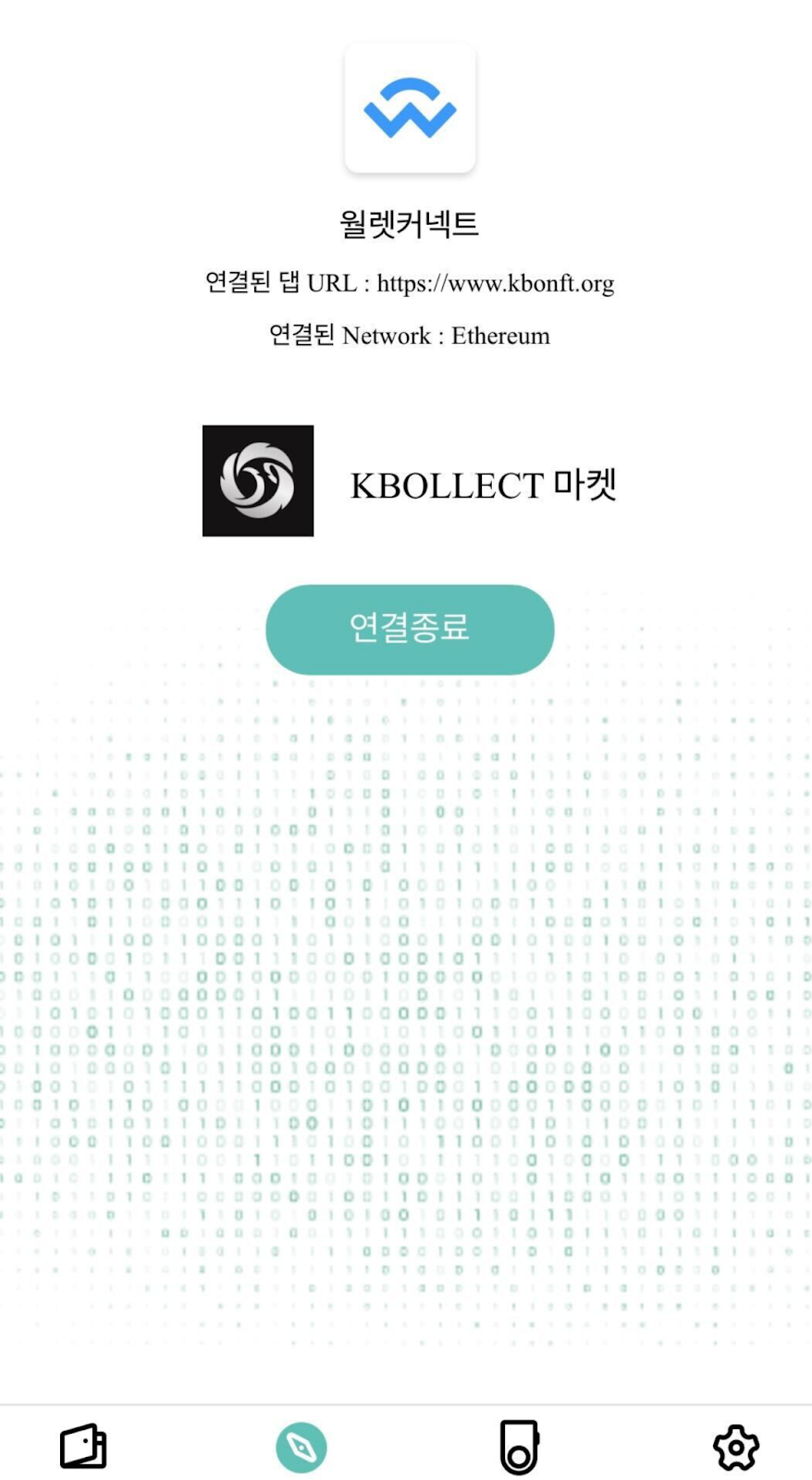

그림 5. KBO NFT 에어드랍 이벤트 진행 피싱 메일KBO 크볼렉트 NFT 피싱페이지 접속 시 CASE1 사례와 마찬가지로 가상자산 지갑과 앱이 통신하는 것을 지원하는 API인 WalletConnect 를 통한 QR 코드 인증 팝업 창이 출력되며, QR 코드 인식을 통해 피해자가 자신의 지갑 정보를 연동하도록 유도하고 있다.

WalletConnect URL:

- wss://o.bridge.walletconnect.org/?env=browser&host=www.kbonft.org&protocol=wc&version=1

그림 6. 피싱 페이지 접속 화면

그림 6. 피싱 페이지 접속 화면 그림 7. 피해자 지갑과 연동하기위한 WalletConnect QR코드

그림 7. 피해자 지갑과 연동하기위한 WalletConnect QR코드2. Exfiltrates NFT

위 두 가지 피싱 사례 모두 피싱페이지를 통해 NFT를 무료로 배포하는 내용으로 위장하고 있으며, 접속 시 출력되는 QR 코드는 NFT를 제공하는 것이 아니라 피해자가 보유한 가상 자산을 탈취하려는 목적의 QR 코드이다.

- hxxps[:]//www.quadhash[.]net

- hxxps[:]//www.kbonft[.]org

그림 8. QR 코드를 통해 지갑 주소 연결 전(좌), 후(우)

그림 8. QR 코드를 통해 지갑 주소 연결 전(좌), 후(우)

그림 9. QR 코드를 통해 지갑 주소 연결 전(좌), 후(우)

그림 9. QR 코드를 통해 지갑 주소 연결 전(좌), 후(우)본래 “에어드랍”은 NFT 콜렉션 창작자들이 콜렉션을 NFT 시장에서 활발하게 활동하는 거래자들을 비롯하여 다양한 거래자들에게 홍보하기 위해서 무료로 NFT를 그들의 지갑으로 보내는 것에서 시작되었지만, 에어드랍을 통해 무료 혹은 저렴한 가격으로 NFT를 얻을 수 있는 기회인 것처럼 속여 지갑을 연결하도록 유도하는 공격 방식에 자주 사용되고 있다.

지갑을 연결할 경우 공격자는 연결된 지갑 내에 있는 NFT 정보를 읽을 수 있으며, 확인 버튼을 클릭하여 거래를 승인할 경우 SetApprovalforAll, safeTransferFrom, SendEth 등 사용자 지갑에 액세스 권한을 가질 수 있는 함수가 실행되어 공격자가 원하는 NFT 및 암호화폐를 자신의 지갑으로 이동시킬 수 있다.

- 최근 NFT 공격 관련 보고서: Emerging threats to NFT

그림 10. 에어드랍 기능을 통해 무료로 NFT를 나눠주는 것 처럼 속이는 피싱 공격

그림 10. 에어드랍 기능을 통해 무료로 NFT를 나눠주는 것 처럼 속이는 피싱 공격피싱페이지에 출력되는 WalletConnect에 연결하는 과정에서 피해자의 지갑과 통신하는 과정에서 발생하는 트래픽에서 “to” 값에 있는 공격자로 추정되는 지갑주소를 발견할 수 있었다.

Wallet check URL

- hxxps[:]//www.www.quadhash[.]net/balance?addr=[Wallet Address]

- hxxps[:]//www.kbonft[.]org/balance?addr=[Wallet Address]

Suspicious attacker’s Wallet Address

- 0x9FE994c0847b2642F860b80C1089db96930985Fd

{

"address": {

"infura": "c5a8fd8313644e57b508f2a874808373",

"to": "0x9FE994c0847b2642F860b80C1089db96930985Fd",

"contractAddr": {

"0x1": "0x88593860eBCe9733B475ce02957e57EA6CC45Ac6",

"0x38": "0x88593860eBCe9733B475ce02957e57EA6CC45Ac6",

"0x89": "0x88593860eBCe9733B475ce02957e57EA6CC45Ac6",

"0xa4b1": "0x88593860eBCe9733B475ce02957e57EA6CC45Ac6",

"0xa86a": "0x88593860eBCe9733B475ce02957e57EA6CC45Ac6",

"0xfa": "0x88593860eBCe9733B475ce02957e57EA6CC45Ac6",

"0x2019": "0x88593860eBCe9733B475ce02957e57EA6CC45Ac6"

}

},

"balance": []

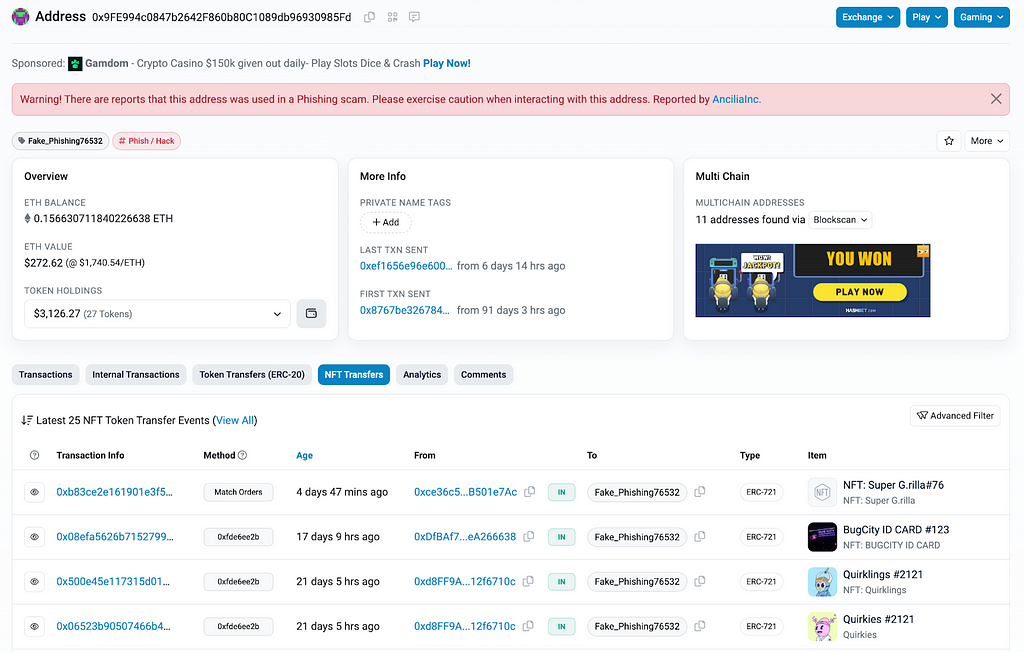

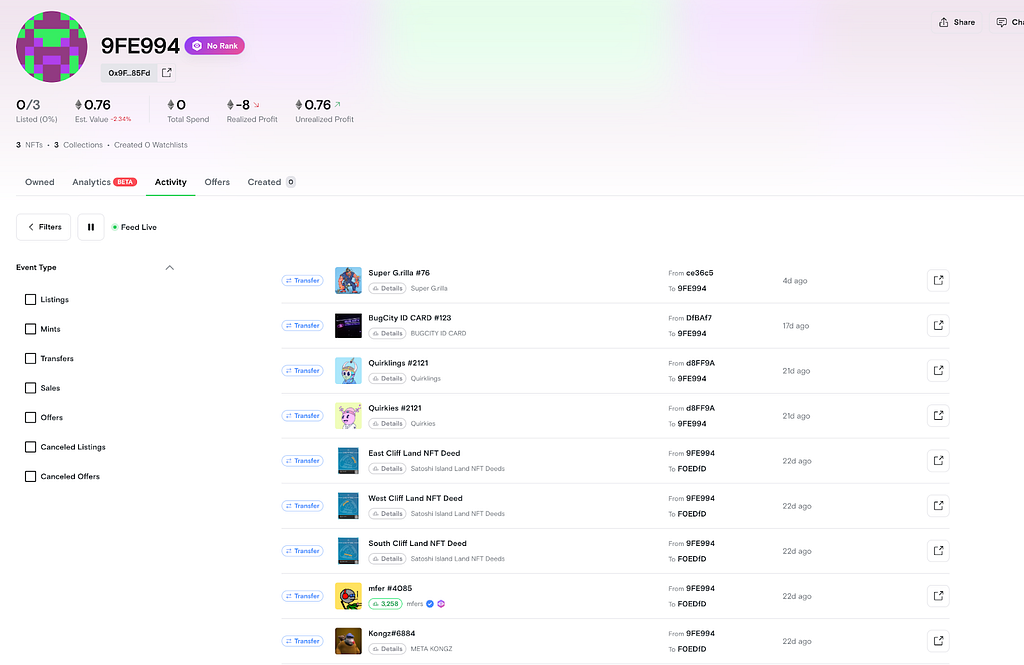

}공격자 추정 지갑주소를 확인한 결과, 피싱 공격에 사용된 지갑주소이며 2023년 3월 13일부터 트랜잭션이 확인되었다. 또한 다수의 NFT가 해당 주소를 통해 탈취된 것이 확인되었으며, 피싱 및 스캠 주소로 신고되어 “Fake_Phishing76532”로 태깅 되어있는 상태이다.

그림 11. NFT 피싱 캠페인에 사용된 공격자 지갑 주소

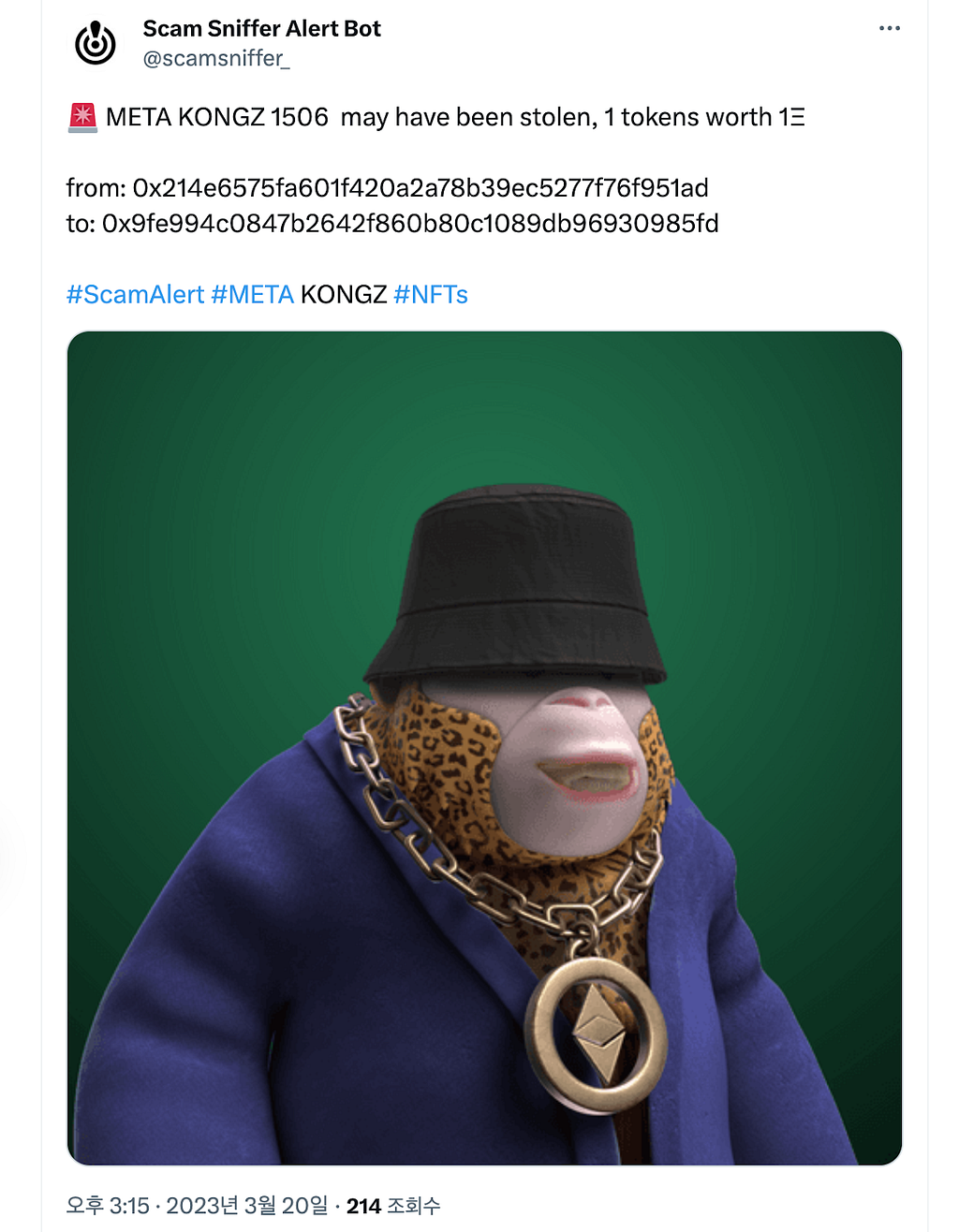

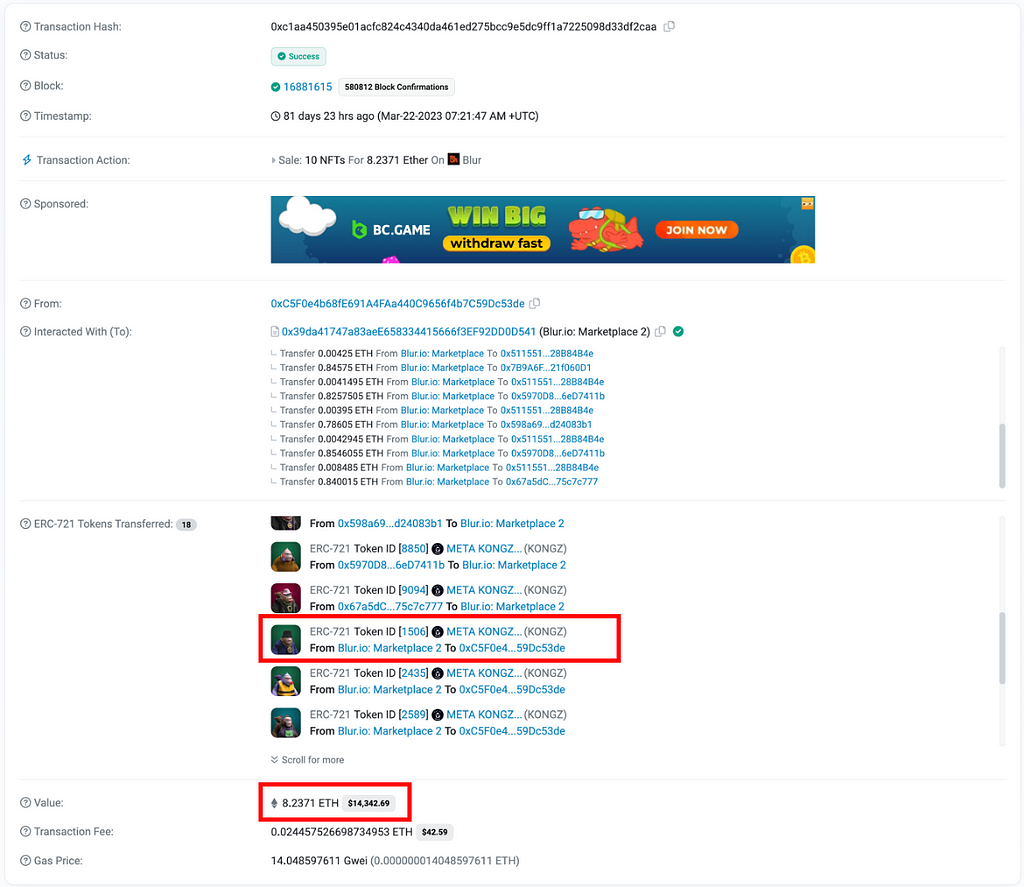

그림 11. NFT 피싱 캠페인에 사용된 공격자 지갑 주소2023년 3월 20일, Twitter에서 해당 지갑주소와 관련된 Scam 신고 정보를 확인할 수 있었으며, 메타콩즈 NFT가 탈취된 것으로 확인된다.

그림 12. (2023–03–20) 탈취된 “META KONGZ 1506” NFT에 대한 신고 정보

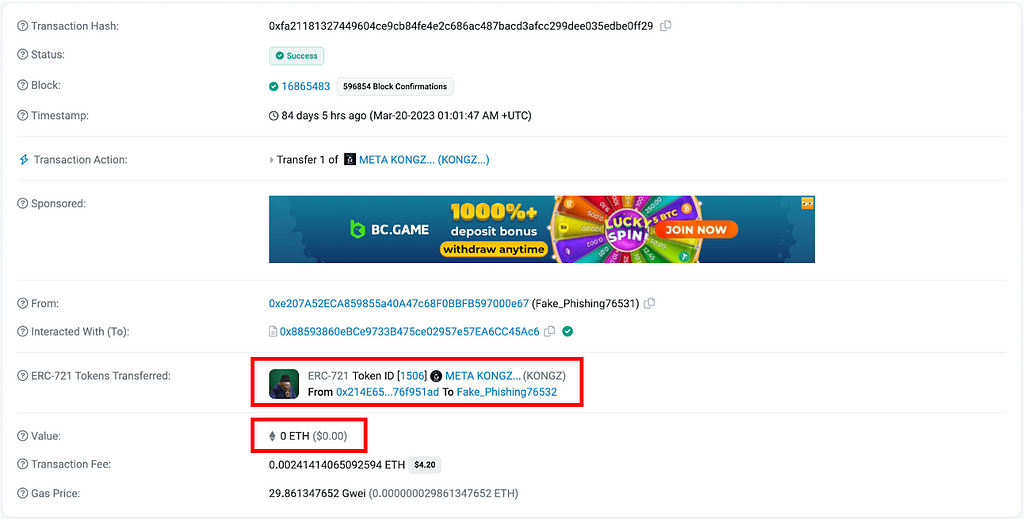

그림 12. (2023–03–20) 탈취된 “META KONGZ 1506” NFT에 대한 신고 정보탈취된 해당 “META KONGZ 1506” NFT는 0 ETH 가격으로 공격자의 주소 0x9FE994c0847b (Fake_Phishing76532)로 전송되었으며, 이후 탈취된 다른 NFT들과 함께 8.2371 ETH에 판매되었다.

그림 13. 공격자에게 탈취되어 0 ETH에 전송된 “META KONGZ 1506” NFT

그림 13. 공격자에게 탈취되어 0 ETH에 전송된 “META KONGZ 1506” NFT 그림 14. 탈취된 여러개의 NFT들을 8.2371 ETH에 판매한 정황

그림 14. 탈취된 여러개의 NFT들을 8.2371 ETH에 판매한 정황LookRare NFT 마켓플레이스에서 해당 지갑주소의 거래이력을 확인할 수 있었다. 0x9FE994c0847b (Fake_Phishing76532) 공격자 주소 분석 결과, 다수의 NFT들이 0 ETH 가격으로 이동된 후 판매되는 것으로 보아 공격자 소유의 다른 주소로 추정되는 주소 2개가 확인되었다.

공격자 소유로 추정되는 추가 주소

- https://etherscan.io/txs?a=0xf0edfdd42c79d4160dd454e279dd8d27ce5801ae

- https://etherscan.io/txs?a=0x73d256965b73c0d69b5f7aef1dff9dfe8bcd0c54

그림 15. 공격자의 LookRare NFT 마켓플레이스 정보

그림 15. 공격자의 LookRare NFT 마켓플레이스 정보3. Related Phishing Domains

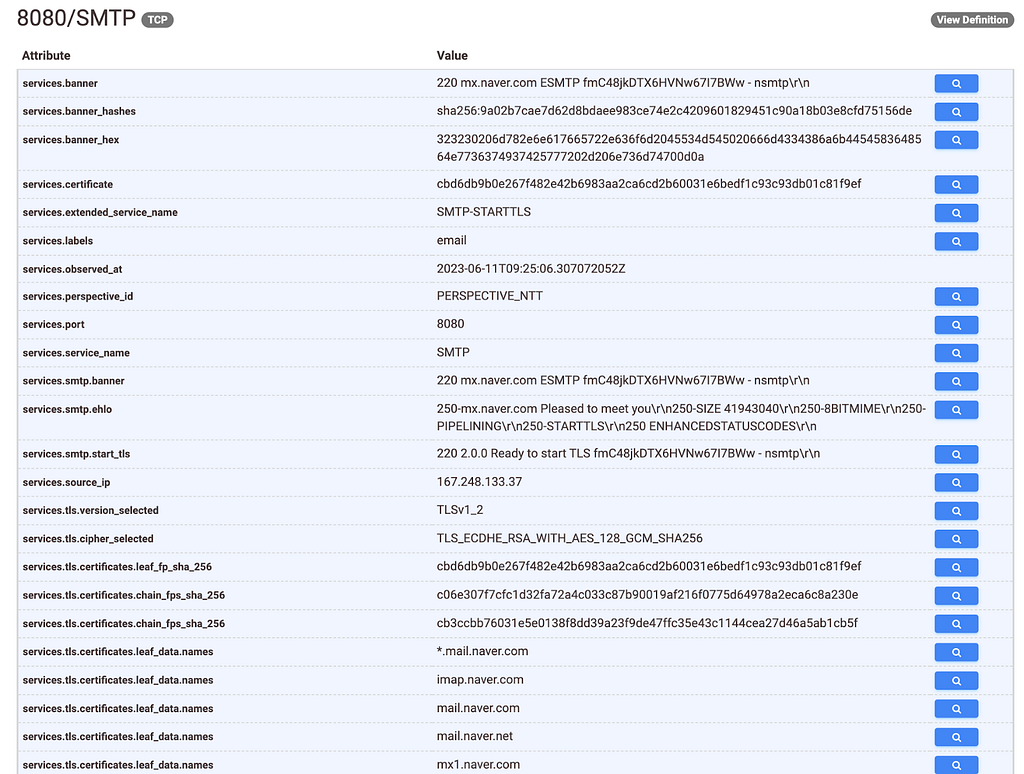

QUADHASH와 KBO 크볼렉트 NFT 탈취를 위한 피싱 이메일 발송 주소에 사용된 도메인과 동일한 호스팅 서비스(Hostwinds LLC)에서 운영 중인 점이 확인 되었으며, SMTP 서버가 운영되고 있는 점이 확인 되었으며 SMTP는 공통적으로 네이버 메일 서버를 사용한다는 특징이 확인이 되었다.

그림 16. 피싱 관련 도메인의 SMTP 포트 정보

그림 16. 피싱 관련 도메인의 SMTP 포트 정보또한, NFT 탈취를 위해 다양한 NFT 및 기업으로 위장한 피싱페이지가 지속적으로 생성되고 있는 부분들이 확인되고 있다.

그림 17. 유사 피싱 페이지 목록

그림 17. 유사 피싱 페이지 목록Conclusion

- 2023년 4월부터 NFT를 탈취하기 위해 특정 기업의 NFT 이벤트 관련으로 위장한 피싱 메일이 유포되고 있는 사례가 다수 발견되고 있음

- NFT 피싱 페이지로 접속 시 WalletConnect 를 통한 QR 코드 인증 팝업 창이 출력되며, QR 코드 인식을 통해 피해자가 자신의 지갑 정보를 연동해 NFT 탈취 수행

- 피싱 이메일 발송 주소에 사용된 도메인과 동일한 호스팅 서비스(Hostwinds LLC)에서 운영 중인 점이 확인 되었으며, SMTP 서버가 운영되고 있는 점이 확인 되었으며 SMTP는 공통적으로 네이버 메일 서버를 사용한다는 특징이 확인

- NFT 탈취를 위해 다양한 NFT 및 기업으로 위장한 피싱페이지가 지속적으로 생성되고 있는 부분들이 확인

Appendix A. IoCs

Email Address

- notice[@]likelion-nft.world (Phishing Mail Sender)

- promotion[@]kbo-nftproject.pics (Phishing Mail Sender)

ETH Address

- 0x9FE994c0847b2642F860b80C1089db96930985Fd

- 0x73D256965B73c0D69b5F7Aef1dff9DFE8bcD0C54

- 0x73d256965b73c0d69b5f7aef1dff9dfe8bcd0c54

Phishing domains

- likelion-nft[.]world

- kbo-nftproject[.]pics

- www.quadhash[.]net

- www.kbonft[.]org

- smmusictown[.]online

- kbo-kbollect[.]online

- shinsegaenft[.]net

- swoosh[.]ink

Homepage: https://s2w.inc

Facebook: https://www.facebook.com/S2WLAB

Twitter: https://twitter.com/S2W_Official

Recent Threat: Deep Analysis of NFT Phishing Campaign Impersonating Korean Organizations was originally published in S2W BLOG on Medium, where people are continuing the conversation by highlighting and responding to this story.

Article Link: Recent Threat: Deep Analysis of NFT Phishing Campaign Impersonating Korean Organizations | by S2W | S2W BLOG | Medium