Monthly Threat Actor Group Intelligence Report, February 2024 (JPN)

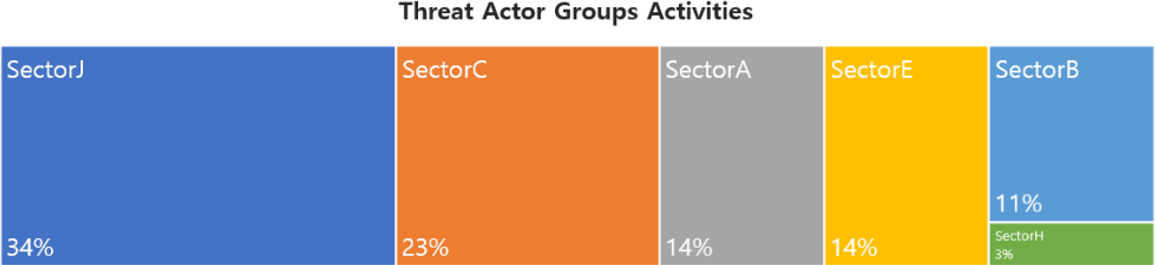

このレポートは2024年1月21日から2024年2月20日までNSHC ThreatReconチームから収集したデータと情報に基づいて分析したハッキンググループ(Threat Actor Group)の活動をまとめたレポートである。今年の2月には合計26件のハッキンググループの活動が確認され、最も多い活動はSectorJグループの34%であり、続きはSectorC、SectorAグループの活動であった。

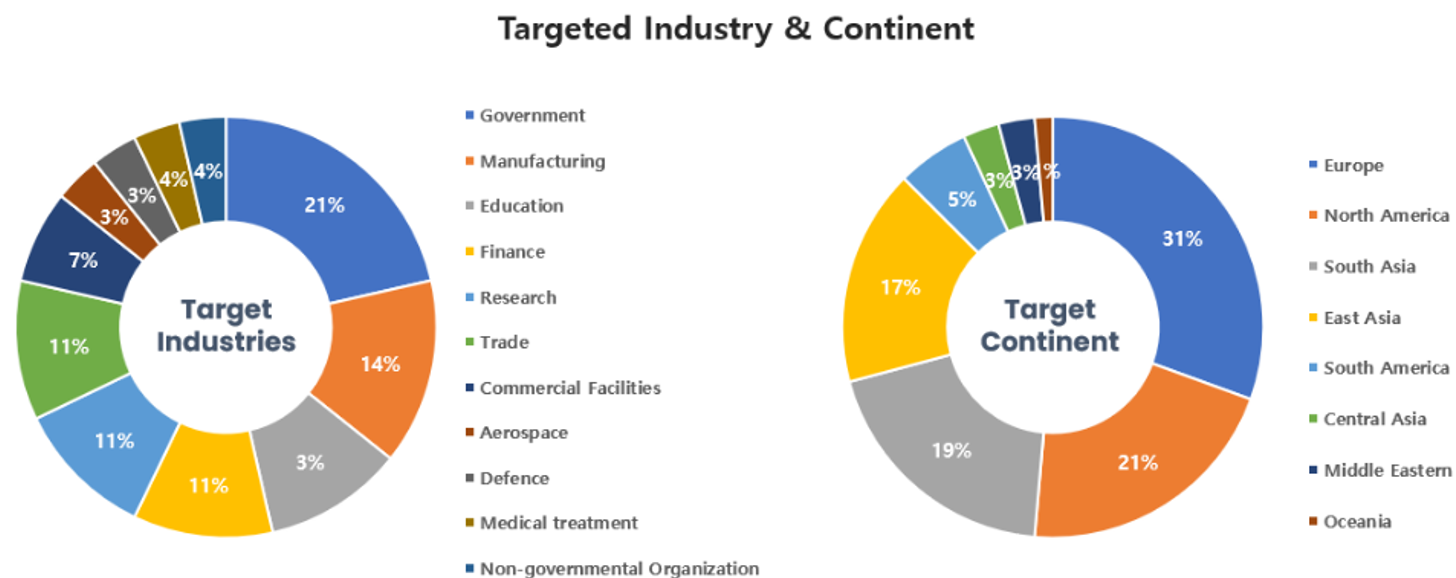

今月の2月に確認されたハッキンググループのハッキング活動は、政府機関や製造業の分野に努めている関係者やシステムをターゲットに最も多い攻撃を行った。地域ごとにはヨーロッパと北アメリカに位置した諸国をターゲットにしたハッキング活動が最も多いことが確認された。

1. SectorAグループ活動の特徴

2024年2月には合計2件のハッキンググループの活動が確認され、このグループは SectorA01、SectorA05グループである。

SectorA01グループの活動はベトナム、ドイツ、アメリカから確認された。このグループはオープンソース(Open-source)のリモート管理/リモートデスクトップソフトウェアであるウルトラVNC(UltraVNC)として偽装したPE(Portable Executable)形式のマルウェアを使用した。

SectorA05グループの活動はハンガリー、韓国、シンガポール、パキスタン、ドイツから確認された。このグループはトレーディング(Trading)の講義の資料として偽装したWindowsのショートカット(LNK)形式のマルウェアを使用し、DropboxのAPIを利用した。最終的にダウンロードしたPE(Portable Executable)形式のマルウェアには、分散型サービス拒否攻撃(Distributed Denial of Service、DDoS)、キーロギング(Keylogging)、リモートコントロール機能付きであり、攻撃者のサーバーのコマンドによって様々な機能を実行する仕組みとなっている。

現在まで続くSectorAハッキンググループの活動は、韓国と関わった政治や外交活動など政府の活動と関係ある機密情報を収集することを目当てにして、世界中をターゲットに金銭の獲得を目的としたハッキング活動を併行している。このグループのハッキングの目的は長期間にわたって継続しており、このような戦略的なハッキング目的にてしばらく変化なく進むと判断されている。

2. SectorBグループ活動の特徴

2024年2月には合計4件のハッキンググループの活動が確認され、このグループはSectorB22、SectorB86、SectorB87、SectorB91グループである。

SectorB22グループの活動は、モンゴル、チェコ、日本、オランダ、ベトナム、シンガポール、インド、マレーシア、台湾、ロシア、アメリカ、中国、フランス、香港から確認された。このグループは、モンゴルの洪水警報の文書として偽装したWindowsのショートカット(LNK)ファイルを配布し、攻撃活動を行った。また、このグループは攻撃ターゲットのシステムにプラグエックス(PlugX)として知られているリモートコントロール機能付きのマルウェアをダウンロードし、C2サーバーから受信したコマンドによって様々な悪性行為を行った。

SectorB86グループの活動は、アメリカ、韓国、ドイツから確認された。このグループは、イバンティコネクトセキュア(Ivanti Connect Secure)ソフトウェアの脆弱性を悪用した後、ラスト(Rust)ベースのマルウェアを配布して攻撃活動を行った。また、このグループはターゲットのシステムにてラスト(Rust)ベースのマルウェアを通じてスリバー(Sliver)として知られているコマンド及びリモートコントロールのフレームワーク(Framework)をダウンロードして実行し、様々な悪性行為を行った。

SectorB87グループの活動はイギリス、中国、日本から確認された。このグループはイギリス、中国、日本の一般の人をターゲットにして合法的なソフトウェアのアップデートの要請を奪取する中間者攻撃(Adversary-in-the-middle、AitM)を通じて、マルウェアを配布する活動を行い、また、このグループはターゲットのシステムにてバックドア(Backdoor)マルウェアを通じてC2サーバーのコマンドによってテンセント(Tencent)QQメッセンジャーの資格情報、チャットのログ、連絡先リストなどのデータベース情報を奪取し、オーディオ会話の内容を奪取するなどの悪性行為を行った。

SectorB91グループの活動は、日本、台湾、インド、イラン、アメリカから確認された。このグループは、東アジアの技術組織や政府機関をターゲットにして、マルウェアを配布して攻撃活動を行った。また、ターゲットのシステムの様々な製品の脆弱性を悪用し、インストールされたマルウェアを通じてC2サーバーのコマンドによってシステム情報、アクティブディレクトリー情報、資格情報などを収集する悪性行為を行った。

現在まで続くSectorBハッキンググループの活動 は、世界中をターゲットにして諸国の政府機関の政治、外交活動などの政府活動と関係ある機密情報を収集するためであると分析されている。

3. SectorCグループ活動の特徴

2024年2月には合計4件のハッキンググループの活動が確認され、このグループはSectorC01、SectorC02、SectorC08、SectorC13グループである。

SectorC01グループの活動はウクライナ、カザフスタンから確認された。このグループはウクライナのポータルサイトとして偽装したフィッシングサイトを利用してターゲットにアクセスを誘導し、ターゲットがログインするためにアカウント情報を入力した場合、認証データを漏洩したことが分かった。

SectorC02グループの活動はポーランドから確認された。このグループはウクライナを支援んする非政府組織(Nongovernmental organization, NGO)をターゲットにして、攻撃者サーバーのコマンドによって様々な機能を実行するマルウェアを使用した。

SectorC08グループの活動はウクライナ、ポーランド、インドネシア、アメリカから確認された。このグループは国防省の財政支援関係文書として偽装したMS Word形式のマルウェアを使用した。

SectorC13グループの活動はベラルーシから確認された。このグループはエンジニアリングノート(Engineering note)として偽装したMS Word形式のマルウェアを使用し、ターゲットが自らマルウェアを実行するよう誘導した。

現在まで続くSectorCハッキンググループの活動は、このグループを支援する政府と隣接した国家を含んだ世界中をターゲットに各国家の政府機関の政治、外交活動及び政府活動関係の機密情報を収集するための目的であると分析されている。

4. SectorE グループ活動の特徴

2024年2月には合計5件のハッキンググループの活動が確認され、このグループはSectorE01、SectorE02、SectorE04、SectorE05、SectorE08グループである。

SectorE01グループの活動は、アメリカ、オランダ、インド、パキスタンから確認された。このグループは、ニュースのアプリケーションまたはメッセージングアプリケーションとして偽装したAndroidマルウェアを配布し、攻撃活動を行った。また、このグループはターゲットのデバイスから連絡先リスト、SMSメッセージ、通話履歴、デバイスの位置、インストールされたアプリケーションのリスト、特定の拡張子のファイルを収集し、C2サーバーに送信するなどの悪性行為を行った。

SectorE02グループの活動はインドから確認された。このグループはチャットアプリケーションとして偽装したAndroidマルウェアを配布し、攻撃活動を行った。また、このグループはターゲットのデバイスから連絡先リスト、SMSメッセージ、カメラ録画、位置情報、システム情報を収集し、C2サーバーに送信するなどの悪性行為を行った。

SectorE04グループの活動はネパールから確認された。このグループはネパールの外務省(Ministry of Foreign Affairs Nepal)の文書として偽装したMS Wordファイルを配布し、攻撃活動を行った。続いてこのファイルを通じて追加分のマルウェアをインストールし、将来の攻撃のための足場を固めた。

SectorE05グループの活動はパキスタン、台湾から確認された。このグループはWindowsヘルプ(CHM)ファイルを配布して攻撃活動を行ったことがわかった。このグループはターゲットのシステムからユーザー名、コンピュータ名をC2サーバーに送信した後、追加分のマルウェアをダウンロードして実行させ、今後の攻撃のための足場を固めた。

SectorE08グループの活動はパキスタンから確認された。このグループは様々なマルウェアを配布し、攻撃活動を行い、また、このグループはターゲットのシステムからホスト名とユーザー名を収集するマルウェアや、Chromeブラウザのパスワードを奪取するマルウェアなど、様々なマルウェアをダウンロードして実行する悪性行為を行った。

現在まで続くSectorEハッキンググループの活動は、このグループを支援する政府と関係ある政治、外交及び軍事活動のような機密情報の収集を第一目標としてハッキング活動を行うことであると分析されている。しかし、最近は中国を含んだ東アジア及び他の地域に拡大していることで、政治、外交及び技術関係の機密情報を獲得するための活動の割合も段々増えつつあると分析されている。

5. SectorHグループ活動の特徴

2024年2月には合計1件のハッキンググループの活動が確認され、このグループはSectorH03グループである。

SectorH03グループの活動はアメリカから確認された。このグループはチャットアプリケーションとして偽装したAndroidマルウェアを配布し、攻撃活動を行った。また、このグループはターゲットのデバイスからSMSメッセージ、通話履歴、音声録音、デバイスの位置、システム情報を収集し、JSON形式のファイルに保存した後、C2サーバーに送信する仕組みで悪性行為を行った。

SectorHハッキンググループは、サイバー犯罪を目的にしたハッキングと政府支援を目的にしたハッキング活動を並行している。

特に、このグループを支援している政府と隣接した国家との外交的な衝突が続いているため、目的によって隣国の政府機関の軍事及び政治関係の機密情報の奪取のための活動を今後とも持続的に行うと分析されている。

6. サイバー犯罪グループの活動の特徴

2024年2月には合計10件のハッキンググループの活動が確認され、このグループはSectorJ20、SectorJ21、SectorJ72、SectorJ94、SectorJ111、SectorJ113、SectorJ132、SectorJ145、SectorJ146、SectorJ149グループである。

このグループは、他の政府の支援によって活動を行っているハッキンググループとは異なり、現実の世界で金銭的な利益を確保できるオンライン情報を奪取したり、特定の企業や組織をハッキングして内部のネットワークにランサムウェアを配布したり、重要な産業機密を奪取してそれを口実にして金銭を要求する行為などを実行した。

SectorJ20グループは、違法なファイル共有サイトを利用している不特定多数をターゲットにして、違法コピープログラムとして偽装したマルウェアを配布し、不特定多数のユーザーがマルウェアを含んだインストールプログラムを自ら実行するよう誘導した。

SectorJ21グループの活動はアメリカ、香港、ドイツ、ニュージーランド、ロシア、オーストラリア、シンガポール、カナダから確認された。このグループは企業の提案書として偽装したSVG(Scalable Vector Graphics)形式のファイルをフィッシングメール(Phishing Mail)に添付し、ターゲット自らが実行するよう誘導し、GoogleのAMP(Accelerated Mobile Pages)サービスを利用したフィッシングサイトのURLでPE(Portable Executable)形式のマルウェアを配布したことがわかった。

SectorJ72グループの活動は、ポーランド、ベトナム、ドイツから確認された。このグループは、マルウェアを配布するために、音声やチャットチャンネルサービスを提供するDiscordのURLを使用し、Discordチャンネルにマルウェアが含まれた圧縮ファイルをアップロードした後、アップロードされた圧縮ファイルのリンクをターゲットに送信し、ダウンロードを誘導した。

SectorJ94グループの活動はドイツ、スイス、イタリア、インド、ベルギー、韓国、アメリカから確認された。このグループは、悪性のリンクが含まれたMS Excelファイルを圧縮してターゲットに送信し、最終的に攻撃者のサーバーのコマンドによって追加分のマルウェアをダウンロード及び実行できるバックドア機能付きのマルウェアを使用したことがわかった。

SectorJ111グループの活動はフランス、ポルトガル、ロシア、香港、ブラジル、ウクライナ、アメリカ、レユニオンから確認された。このグループはシステム情報を収集して攻撃者のサーバーに送信し、攻撃者のコマンドによって様々な機能を実行するアマデイボットネット(Amadey Botnet)を使用した。

SectorJ113グループの活動は、ポーランドと日本から確認された。このグループは、金銭的な利益を確保するためにバブクランサムウェア(Babuk Ransomware)を使用し、ターゲットがファイルの復号化費用を支払えるような可能性を高めるために、漏洩されたデータを公開して脅迫する二重の脅迫攻撃を行ったことがわかった。

SectorJ132グループの活動は、ポーランド、アメリカ、ブラジル、ドイツ、インド、スペイン、フィリピン、イスラエル、イギリス、ロシアから確認された。このグループは、外国為替取引フォーラムまたはTelegramチャンネルを通じてターゲットにアクセスし、WebDAV(Web Distributed Authoring and Versioning)ベースの悪性リンクとWindows Defender SmartScreen(Microsoft Defender SmartScreen)のバイパス脆弱性(CVE-2024-21412)を悪用して、最終的にリモートコントロール機能付きのPE(Portable Executable)形式のマルウェアをダウンロード及び実行したことがわかった。

SectorJ145グループの活動はアメリカから確認されました。このグループはリモートでアクセスできるマイクロソフトSQLサーバーをターゲットとし、様々なオープンソースツールを使用したサイバー攻撃を試みた。

SectorJ146グループの活動はフィンランド、ウズベキスタン、ドイツ、ロシア、ブラジル、アメリカから確認された。このグループは検察庁の捜査関連資料とsちえ偽装したマルウェアを圧縮したファイルをフィッシングメールに添付し、ターゲットが自ら実行するよう誘導した。最終的に金銭的な利益を確保するために暗号化されたウォレットのデータやシステムに保存された認証情報を収集したことがわかった。

SectorJ149グループの活動はウクライナから確認された。このグループは住民避難計画の内容が含まれたフィッシングメールを使用し、最終的に商用リモートコントロールプログラム(RemoteUtilities)を使用したことがわかった。

The full report detailing each event together with IoCs (Indicators of Compromise) and recommendations is available to existing NSHC ThreatRecon customers. For more information, please contact [email protected].

Article Link: Monthly Threat Actor Group Intelligence Report, February 2024 (JPN) – Red Alert