Author: S2W TALON

Last modified: Mar/23/2022

LAPSUS$ Telegram Profile Picture

LAPSUS$ Telegram Profile PictureExecutive Summary

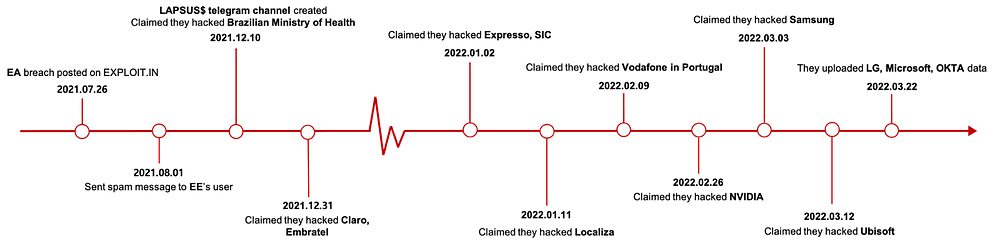

- LAPSUS$ 해킹 그룹은 최소 2021년 5월 15일부터 딥웹 포럼에서 활동을 시작한 것으로 추정됨

- 이들은 최근 이슈되고 있는 랜섬웨어 오퍼레이터(RaaS)조직이 아니며, 데이터 탈취를 전문으로 수행하는 공격 그룹으로 확인됨

- 과거에는 RaidForums 및 Exploit.in과 같은 딥/다크웹 포럼에 피해 기업에 대한 게시글을 업로드하고 협박을 시도하였지만, 2021년 12월 10일부터 자신들만의 텔레그램 채널을 생성하여 홍보 및 활동을 하고 있음

- 텔레그램에서는 브라질의 보건부에 대한 최초 데이터 유출을 시작으로, 최근 NVIDIA 및 삼성에 대한 주요 데이터 뿐만 아니라 LG, Microsoft, 그리고 Okta에 대한 데이터를 업로드하며 전 세계의 주목을 받으며 이목을 끌고있음

- 이들이 대기업에 내부에 접근할 때 가장 공들이는 부분은 VPN 및 MFA이며, 주로 MFA를 우회하기 위해 모바일 기반 소셜 엔지니어링 공격, 심 스와핑, 헬프데스크 연락, 직원 메일 계정 접근, 내부 직원 또는 관계자로부터 크리덴셜 구매 등과 같은 다양한 전략을 시도함

- 최소 5명 이상의 멤버들이 구성되어있는 것으로 추정되는 이 그룹의 가장 큰 목적은 금전이며, 간혹 그들만의 재미를 위해 관련 없는 기업을 해킹하는 사례도 확인됨

- 아직 정확한 내용이 공개되지는 않았지만 이들 중 실력이 뛰어난 멤버도 있을 것으로 추정되며, NVIDIA가 자신들에 대하여 보복공격을 한 것으로 착각한 이력이 있었던 것으로 보았을 때 일부 뛰어나지 않은 멤버도 있을 것으로 판단됨

- 이들은 본격적으로 활동한지 약 4개월밖에 되지 않았지만, 현재 매우 큰 관심을 받고 있기 때문에 더욱 더 활발하게 활동할 가능성이 높으며 이에 대한 대비 및 지속적인 공격 그룹 추적이 필요해보임

History of the LAPSUS$

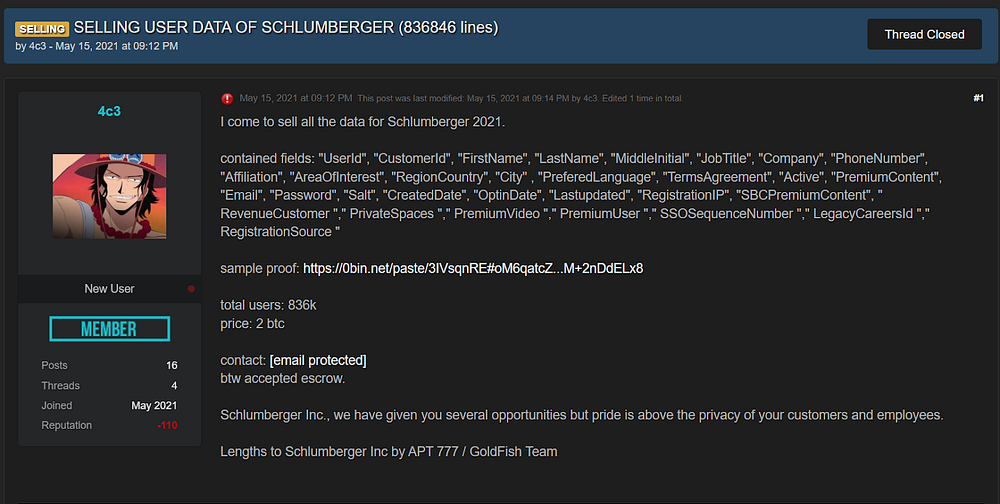

LAPSUS$ 해킹 그룹의 흔적은 2021년 5월 15일 딥웹 포럼인 RaidForums에서 최초로 확인되었다. 이들은 당시 세계 최대 유전 서비스 업체인 SCHLUMBERGER로부터 데이터를 탈취했다고 주장하며, 고객과 직원 정보가 포함된 836,000건의 데이터를 2BTC에 판매한다는 게시글을 최초로 업로드하였다. 또한, 우리들은 협상할 몇번의 기회를 주었다고 SCHLUMBERGER를 언급하기도 하였다. 이 당시에는 현재의 LAPSUS$라는 팀명이 아닌, APT 777 / GoldFish Team라는 이름을 사용한 것으로 추정된다.

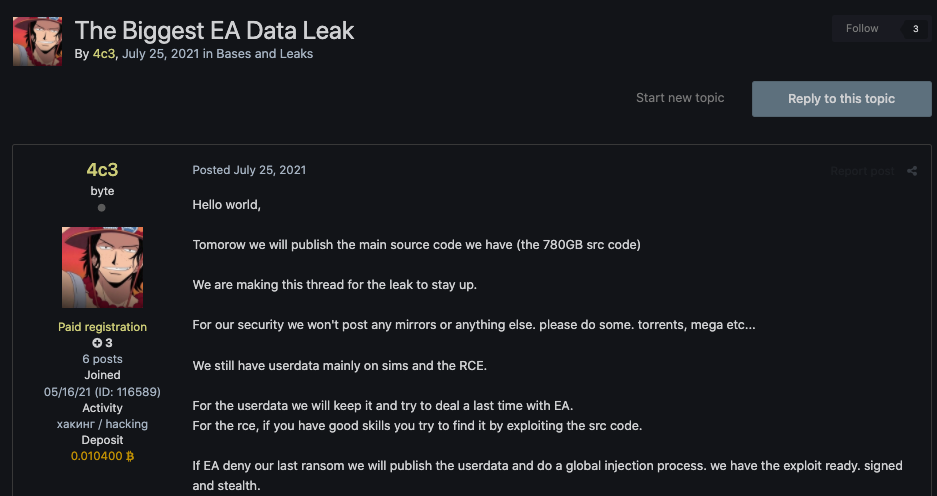

이후 두 달 뒤, 미국에 위치한 세계적 규모의 게임 개발 및 유통업체인 EA로부터 780GB의 소스코드를 탈취했다며, 자신들의 마지막 협상을 거부할 경우 데이터를 유출시킬 것이라는 협박 게시글을 업로드하였다. 이 글에는 자신들의 PGP 키를 함께 언급하였는데, 마지막에 LAPSUS$라는 현재 팀명이 확인되었다. 이들은 RaidForums외 Exploit.in, XDA와 같은 여러 딥/다크웹 포럼에서 자신들의 데이터 유출을 홍보한 이력도 확인되었다.

LAPSUS$ 해킹 그룹은 이때를 기점으로 팀을 본격적으로 셋업하고, 대형 기업에 대한 공격을 수행하고 데이터 유출 협박을 통해 금전적 이득을 추구해온 것으로 추정된다. 이후 이들은 2021년 10월, 브라질 보건부를 해킹하고 협박을 위해 텔레그램 채널을 개설하면서 본격적으로 활동을 시작하게 되었다.

이들이 자신들의 채팅방에서 언급한 바에 따르면, 그들은 RansomWARE를 사용하지 않고 오로지 Ransom만을 수행한다고 한다. 이들은 금전적 이득이 주 목적이며 일부는 재미를 위해 활동을 하고 있다고도 한다. Impersa와 같은 언론 사에 대한 데이터 유출에서는 협상을 제대로 하지 모습에서 금전보다는 자신들의 이름을 알리기 위해서 공격을 수행하기도 하고, Localiza와 같은 렌터카 업체에 대한 공격에서 데이터 유출보다는 홈페이지를 성인 사이트로 연결되도록 설정한 것으로 보아 그룹 중 일부 멤버는 자신만의 재미를 위해 공격을 수행한 것으로 보여진다. 또한, 그들은 스스로 피해 기업들이 돈을 지불하기 위해서는 자신들의 좋은 평판이 필요하다라고 언급하기도 하였다.

이들은 브라질 보건부 공격때에 자신들이 제로데이를 사용했다고 언급하기도 하였고, 이후에도 윈도우즈 커널 드라이버 관련 제로데이를 언급하는 등 정확히 확인된 바는 없지만 그룹 내 어느정도 실력을 보유한 멤버도 있을 것으로 추정된다.

이들이 채팅 방에서 대화할 때는 공지를 위한 LAPSUS$와 LAPSUS$ Chat 계정을 사용하는데, LAPSUS $Chat 계정의 경우 다양한 닉네임을 통해 각 멤버를 구분하기도 하였다. 아래는 텔레그램에서 확인 또는 언급된 닉네임들이며, 실제로 각 닉네임이 멤버별로 할당되어있는지는 확인되지 않았다.

- ADMIN A

- ADMIN B

- ADMIN C

- ADMIN E

- ADMIN J

- ADMIN P

- ADMIN R

- ADMIN S

- Assistant A

- Assistant B

이들은 자신들은 최소 5명으로 구성되어있으며, 대부분 브라질 국적을 가지고 있는 것 같다고 언급하였다. 실제로 영어, 포르투갈어, 러시아어, 중국어를 일부 사용하여 채팅을 하는 점도 확인되었다.

채팅을 통해서 2월 14일에는 자신들만의 Tor 웹 사이트를 곧 오픈할 것이고 PGP Key를 공유할 것이라고 언급하였으며, 자신들은 Panama 법에 의거하여 공격을 수행하고 있다고도 언급하였다. 이 점이 사실이라면, 이들은 NordVPN과 같은 Panama에 위치한 VPN서비스를 사용하여 공격을 수행했을 가능성이 높다.

Data Breach Timeline by LAPSUS$

Brazilian Ministry of Health (브라질 보건부)

- 공격 시기 : 2021–12–10

- 텔레그램 언급 시기 : 2021–12–10

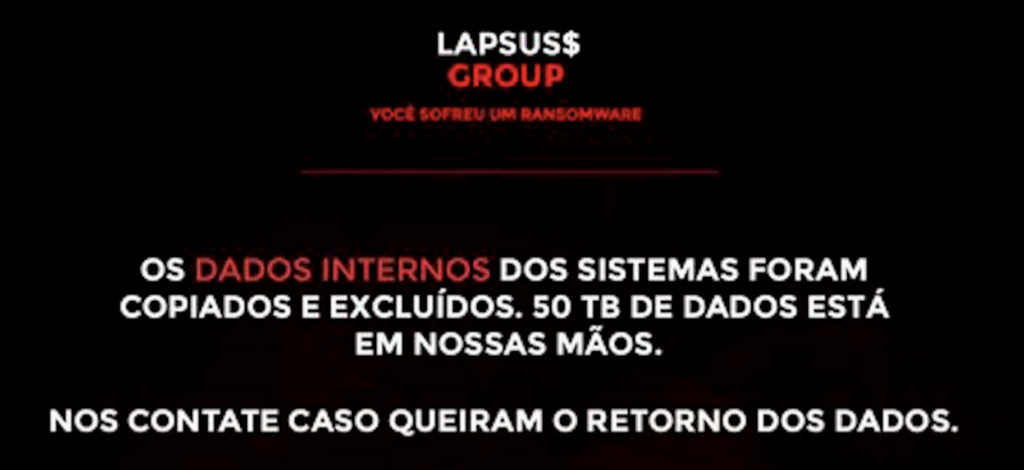

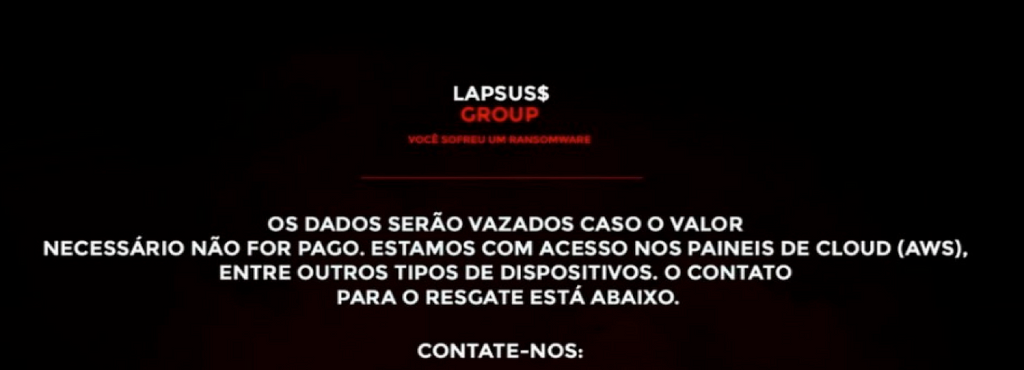

LAPSUS$ 공격그룹은 자신들의 텔레그램에 브라질 보건부의 Amazon Web Services(AWS)에 대한 액세스 권한을 얻었다고 주장하였다. 이를 통해 클라우드와 내부망에 있는 데이터 약 50TB를 탈취하였고, 이후 모두 삭제하였다고 한다. 이후 자신들에게 연락할 것을 요청하며 협상용 이메일을 함께 공개하였으며, 기자들에게 인터뷰에 대한 요청도 받고 있다고 덧붙였다. 이와 함께 홈페이지를 아래와 같은 화면으로 변조하였다.

[English] → INTERNAL SYSTEM DATA HAS BEEN COPIED AND DELETED. 50TB OF DATA IS IN OUR HANDS. CONTACT US IF YOU WANT DATA RETURN.

[English] → INTERNAL SYSTEM DATA HAS BEEN COPIED AND DELETED. 50TB OF DATA IS IN OUR HANDS. CONTACT US IF YOU WANT DATA RETURN.이들은 협상이 진전되지 않자, 브라질 보건부는 금전을 전혀 지불하지 않고 있다며, 브라질 정부의 다른 홈페이지에 대한 공격도 지속적으로 수행하였다. 또한, 자신들은 금전에만 오로지 목적이 있으며, 충분한 증거와 공개한 모든 내용이 농담이 아니고, 어떠한 정치적인 이유도 없다고 다시 한번 언급하였다.

이후에도 추가적으로 보건부 웹 시스템인 SisReg에 대한 vCenter 권한에 접근 후 스크린샷을 공유하고, ConecteSUS를 포함한 모든 웹사이트의 장애를 유발하였다.

3일 뒤인 2021년 12월 13일에는 텔레그램을 통해 공식 성명서를 공개하며, 언론에 대한 자신들의 내용을 반박하고, 자신들이 AWS, vCenter, SisReg 데이터 베이스를 모두 가지고 있으며, vCenter의 머신과 100TB 이상의 데이터를 모두 삭제하였다고 한다.

LAPSUS$에 의한 브라질 정부에 대한 공격은 12월 23일까지 계속되었다.

Claro, Embratel, NET

- 공격 시기: 2021–12–24

- 텔레그램 언급 시기 : 2021–12–31

세계에서 7번째로 큰 멕시코의 통신회사인 América Móvil의 자회사인 Claro, Embratel, NET(2019년에 Claro 브랜드로 합쳐짐)의 데이터를 탈취하였다고 주장하였다. 이들은 브라질 보건부때와 마찬가지로 유출과 관련된 내용을 공유하였였는데, 이들은 수많은 AWS, 2x Gitlab, XVN, x5 vCenter (MCK, CPQCLOUD, EOS, ODIN), Dell EMC storage, All inboxes, Telecom/SS7, Vigia (Police interception), MTAWEB, WPP (customer management) 와 같은 정보에 접근하는데 성공하였고, 이로부터 고객 정보, 통신 인프라, 법적 문서, 소스코드, 이메일이 포함된 총 10,000TB~10PB의 데이터를 확보하였다고 한다. 실제로 이들이 함께 공개한 스크린샷에는 vCenter 관리 페이지와 RDP를 통해 접근한 GitLab, Sharepoint 등이 포함되어있었다.

협상용 이메일에는 이전 브라질 보건부에서 사용했던 이메일과 동일한 주소를 언급하면서, 데이터 삭제를 위해서 소규모의 보상이 필요하다면서 협상을 시도하였다.

Impresa, SIC, Expresso

- 공격 시기: 2022–01–02

- 텔레그램 언급 시기 : 2022–01–02

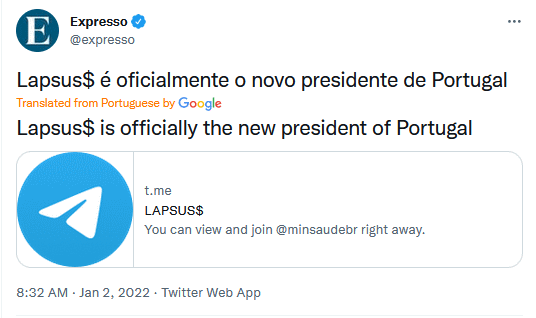

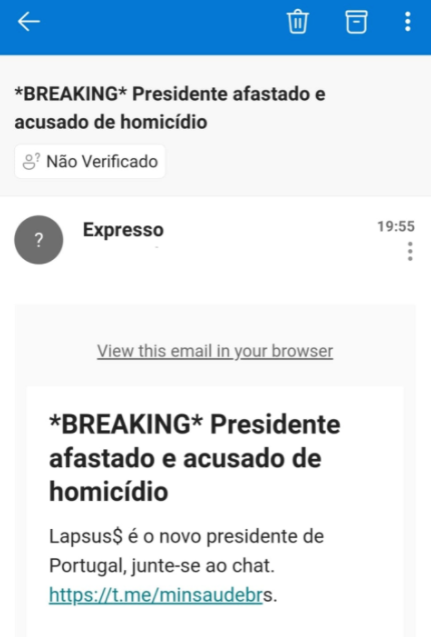

이들은 Grupo Impresa(포르투갈 최대 미디어 대기업)를 해킹하여, Impresa가 소유하고 있는 포르투갈 최대 TV채널 SIC와 주간 신문 Expresso 에 대한 공격을 수행하였다. 브라질 보건부와 Claro 때와는 다르게 텔레그램을 통해 공식 내용을 공개하지 않았지만, 대신 이들은 Expresso의 트위터 계정을 해킹하였고, OPTO, Expresso, SIC의 고객들에게 SMS를 보내었다. 또한, AWS로부터 데이터를 탈취하였다고 언급하며 각 웹사이트의 메인 페이지를 아래와 같이 변경하여 협상을 요구하였다.

이 사건이 발생한 후, 포르투갈의 경찰은 이번 공격이 피싱 이메일 의 링크를 클릭 하거나 불법 복제 소프트웨어를 다운로드 함으로써 해커가 Impresa의 컴퓨터 시스템에 침입한 것일 수 있다고 의심하였지만, 이에 대해서 아직 확실하게 공개된 내용은 확인되지 않았다.

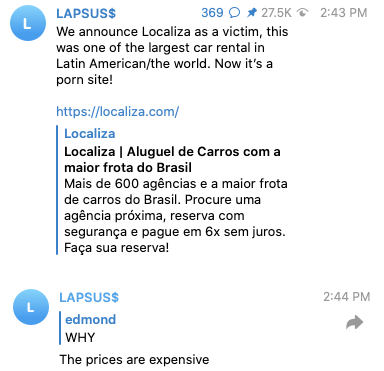

Localiza Rent a Car SA

- 공격 시기: 2022–01–11

- 텔레그램 언급 시기: 2022–01–11

Localiza Rent a Car SA는 라틴아메리카 및 세계에서 가장 큰 렌터카 업체 중 하나로, 현지 시간으로 오전 2시 30분에서 4시, Localiza의 홈페이지에 접속하면 포르노 사이트로 리다이렉션되는 현상이 확인되었다. 이 현상은 2시간 정도 유지되었고, 이후에는 “Inaccessible due to a DNS error.” 문구가 웹 사이트 상에 표시되었으며, 이는 DNS 스푸핑을 통해서 Localiza의 웹 사이트를 공격한 것으로 추정된다.

LAPSUS$는 관련 내용을 자신들의 텔레그램 채널에 공유하며, 협박 내용이나 어떠한 데이터 유출과 관련된 내용 없이, 그저 가격이 비싸다는 이유로 공격을 수행하였다고 언급하였다.

Vodafone in Portugal

- 공격 시기 : 2022–02–07

- 텔레그램 언급 시기 : 2022–02–09

Vodafone의 공식 입장에 따르면, 2022년 2월 7일 밤 부터 Vodafone 포르투갈 지사에 네트워크 중단 이슈가 발생하였으며, 4G/5G 네트워크, 유선 음성, 텔레비전, SMS 및 음성/디지털 응답 서비스와 같은 데이터 네트워크 기반 서비스 제공에 영향을 받았다고, 고객 데이터에는 전혀 영향이 없다고 한다.

LAPSUS$는 관련 공식 입장은 별도로 발표하지 않았으며, 자세한 정보도 공개하지 않았다. 하지만 그들은 채팅방을 통해 Vodafone으로부터 500GB의 중요 정보를 탈취했으며, Vodafon Portugal 뿐만 아니라 Vodafone Global/UK에서도 데이터를 탈취했다고 언급하였다. 또한 그들은 해킹하는데 약 6개월이 소요되었다고 언급하였다.

NVIDIA

- 공격 시기 : 2022–02–23

- 텔레그램 언급 시기 : 2022–02–26

NVIDIA의 공식 입장에 따르면, 2022년 2월 23일에 IT 리소스에 영향을 미친 사이버 보안 사고를 확인하였고, 네트워크를 더욱 강화하고 사이버 보안 사고 대응 전문가를 고용하며 법 집행 기관에 알렸다고 한다. 또한, 사업이나 고객에게 서비스를 제공하는 능력에 지장을 주지 않을 것이라고 언급하였다.

LAPSUS$는 2022년 2월 26일, 자신들의 텔레그램 채널에 NVIDIA의 데이터 1TB를 민감 정보를 탈취하였지만, NVIDIA가 자신들의 서버를 공격하고 랜섬웨어를 감염시켰다며 NVIDIA가 범죄자라고 주장하였다. 이후 자신들의 드라이브 정보와 함께 일부 정보를 공개하였다.

공개된 정보에는 70,000개 이상의 직원 이메일 주소와 NTLM 암호 해시, 소스코드의 스크린샷이 포함되어 있었으며, 이들 중 상당수는 이후에 해킹되어 해킹 커뮤니티 내에서 유포되었다.

NVIDIA가 공격을 당하자마자 바로 LAPSUS$ 측 서버에 반격을 수행하는 것은 사실 상 불가능하며, 많은 분석가들은 아마 랜섬웨어에 감염된 것이 아니라, DRM과 같은 파일 암호화 에이전트를 잘못 실행하여 암호화 된 것으로 보고있다. 실제로 며칠 뒤, LAPSUS$는 자신들의 텔레그램 채팅방에서 관련 글을 삭제하였다.

이틀 뒤, 텔레그램을 통해 공식 성명을 통해 시스템의 관리자 권한을 빠르게 확보하였고, 회로도, 드라이버, 펌웨어같은 매우 중요한 자료들이 포함된 1TB의 데이터를 탈취하였다고 한다. 이 외에도 팔콘에 대한 문서, 내부 도구와 SDK에 대한 데이터도 언급하였다. 또한, 과거와는 다르게 최신 코드 번호인 GA102-GA104에 대해서 암호화폐 채굴에 성능 제한이 걸지 않는 full LHR V2를 별도로 유저들에게 판매한다는 내용도 덧붙였다. 이때부터 기존 브라질 보건부때 사용된 이메일과는 다른 이메일이 협상에 사용되었다.

성명과 동시에 최초 유출된 데이터의 PART1을 AWS를 통해 공개하였는데, 이후에는 파일이 삭제되어 토렌트를 통해 유출하기 시작하였다. 또한, NVIDIA에게 유출된 hw폴더를 빌미로 채굴과 게임 커뮤니티 유저들을 위해 LHR 성능 제한을 모든 30 시리즈에 제거하는 업데이트를 하도록 압박하였다.

3월 2일에는 요구사항을 추가하였는데, NVIDIA가 Windows, macOS 및 Linux용 GPU 드라이버를 지금부터 완전히 오픈 소스(및 foss 라이선스에 따라 배포)화 시킬 것을 요청하고, 이행하지 않으면 5일뒤인 금요일에 RTX 3090Ti 및 향후 개정판을 포함하여 모든 최신 NVIDIA GPU에 대한 완전한 실리콘, .v, .vx, .vg확장자를 포함한 그래픽 및 컴퓨터 칩셋 파일을 출시할 것이라고 경고하였다. 또한, 소스코드가 있기 때문에 우회된 LHR을 최소 백만달러(한화 약 12억)와 수수료를 합한 금액에 판매하겠다고 공고하였다.

Samsung

- 텔레그램 언급 시기 : 2022–03–03

2022년 3월 3일, NVIDIA와 관련된 이슈가 가라앉기도 전에 자신들이 삼성전자 최신 모델에 대한 보안과 관련된 소스코드가 매우 많다는 사실을 언급하며 소스코드를 캡처하여 공유하였다. 이후 이틀 뒤인 3월 5일, 공식적으로 삼성에대한 자료를 유출하였다.

이들의 성명에는 유출된 자료에 DRM 모듈과 KEYMASTER/GATEKEEPER가 포함된 삼성의 모든 디바이스 상의 TrustZone에 대한 Trusted Applet (TA) 소스코드, 센서와 직접 통싱하는 생체 인증 해제 알고리즘, 최근 삼성의 모든 장치에 대한 부트로더 소스코드 및 퀄컴의 민감 소스코드가 포함되어있다고 한다. 또한, 이 외에도 삼성 활성화 서버의 소스코드,인증, 식별, API, 서비스 등이 포함된 계정 관련 모든 소스코드 등도 함께 유출되었다고 주장한다.

관련된 190GB에 대한 자료를 유출할 때는 토렌트를 사용하였으며, 최초 시드 수가 적은 관계로 매우 낮은 속도로 다운로드가 이루어지자 Azure 서버 10대 이상을 확보하여 추가 시드를 확보하였다고 한다. 여기에 사용된 서버는 보다폰으로부터 탈취한 계정이라고 언급하였으며, 자신들이 삼성의 MAC, IP, MFA 인증을 모두 우회하였다고 주장하였다. 또한, 인증 과정에서 아마도 취약점이 있을 것이라는 질문에 매우 많다고 답변하였다.

Ubisoft

- 공격 시기 : 2022–03–11

- 텔레그램 언급 시기 : 2022–03–12

2022년 3월 12일, LAPSUS$ 공지방에서 Ubisoft에 대한 사이버 침해 사고 관련 뉴스를 언급하였다. Ubisoft의 공식 입장에 따르면 전날인 3월 11일, Ubisoft의 일부 게임, 시스템 및 서비스에 일시적으로 중단이 되는 사고가 발생하였으며, 현재 사고를 조상 중이며 예방차원에서 전사적 차원에서 암호를 모두 재설정했다는 내용을 공개하였다.

과거 Vodafone 사고 당시에도 LAPSUS$ 그룹은 별 다른 내용 없이 언급만 하고 이후 Vodafone에 대한 데이터를 공개하였다는 점에서, Ubisoft에 대해서 실제 공격을 시도한 것으로 추정된다.

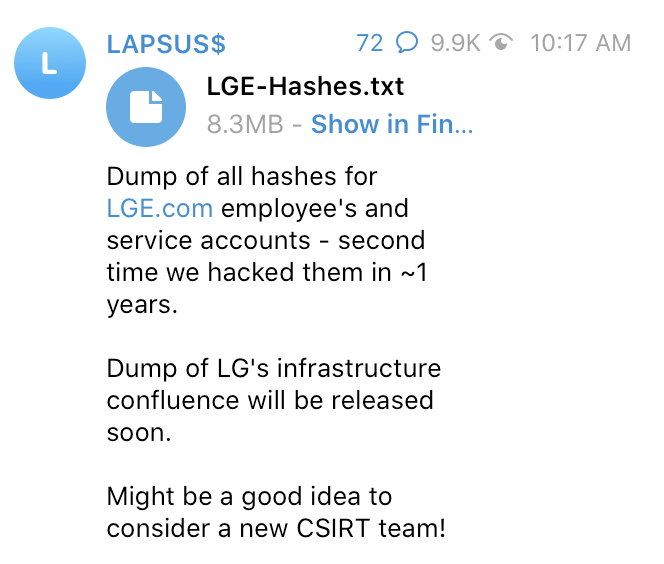

LG.COM, LGE.COM

- 텔레그램 언급 시기 : 2022–03–14

Vodafone, Impresa, MercadoLibre/MercadoPago 에 대한 데이터 유출 여부를 정하는 투표가 종료된 뒤, 채팅방을 통해 곧 LG.com에 대하여 소스코드를 유출할 것이라고 언급하였다. 이들은 자신들의 백도어가 아침까지 살아있는지 여부에 따라 정해질 것이라고 덧붙였다.

이후 8일 뒤인 3월 22일, LAPSUS$ 그룹은 자신들의 공지방에 LGE.com 직원 및 서비스 계정들의 모든 해시가 포함된 덤프파일을 유출하였다. 또한, 이들은 자신들이 1년내 2번이나 해킹했다고 주장하였다. 추가로 LG의 confluence 데이터도 곧 공개할 것이며, 새로운 CSIRT(컴퓨터 비상 대응팀)을 고려하는 것이 좋을 것이라는 내용도 덧붙였다.

이후 채팅방에서 LG에 대한 언급이 지속되었는데, 이들은 직원들의 계정이 모두 MFA(Multi Factor Authentication)가 활성화되어있었지만, 몇년 동안 우회가 가능하였다고 언급하였다. 또한, 이 중에는 RDP 계정 정보도 포함되어있지만 외부에 노출되어 있지는 않다고 언급하였다. 공개된 데이터를 보았을 때, 실제로 LAPSUS$ 그룹은 LG 내부에 상당히 깊숙히 침투한 것으로 추정된다. 추가로 Fisheye와 SVN이 저장된 도메인을 공유하였으며, 내부 Jira 주소 및 외부에서 접근 가능한 Jira 주소도 공개하였다.

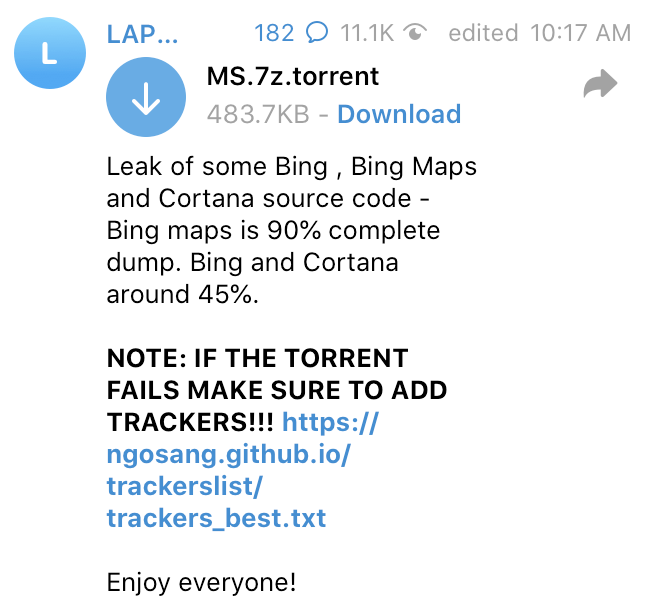

Microsoft

- 텔레그램 언급 시기 : 2022–03–20

공지방을 통해 별다른 내용없이 Microsoft의 Bing과 관련된 소스코드가 포함된 레포지토리 스크린샷을 올린 직후 삭제하였다. 해당 스크린샷에는 Bing과 Cortana와 관련된 소스코드 폴더가 포함되어있었다.

이후 8일 뒤, LG에 대한 데이터 업로드 직후, MS.7z.torrent라는 파일이 LAPSUS$ 공지방에 업로드되었다. 이들은 Microsoft의 Bing, Bing Maps, Cortana의 소스코드라고 언급하며 Bing Maps의 경우 90%, Bing과 Cortana는 약 45%를 유출했다고 함께 언급하였다. Cortana는 Microsoft가 Windows phone 8.1, Microsoft Band, Windows 10 용으로 제작한 인공지능 소프트웨어이다. Dump가 완벽하지 않은 이유는 자신들이 자고 있을 때 접근 권한이 차단되었기 때문이라고 설명하였다.

이들의 주장으로는 독일과 미국의 Microsoft 직원들의 VPN 계정을 통해 접속할 수 있었으며, 접속 당시 누구도 알아채지 못했다고 한다. 접속 후 2번이나 MFA를 다시 등록할 수 있었다고 한다.

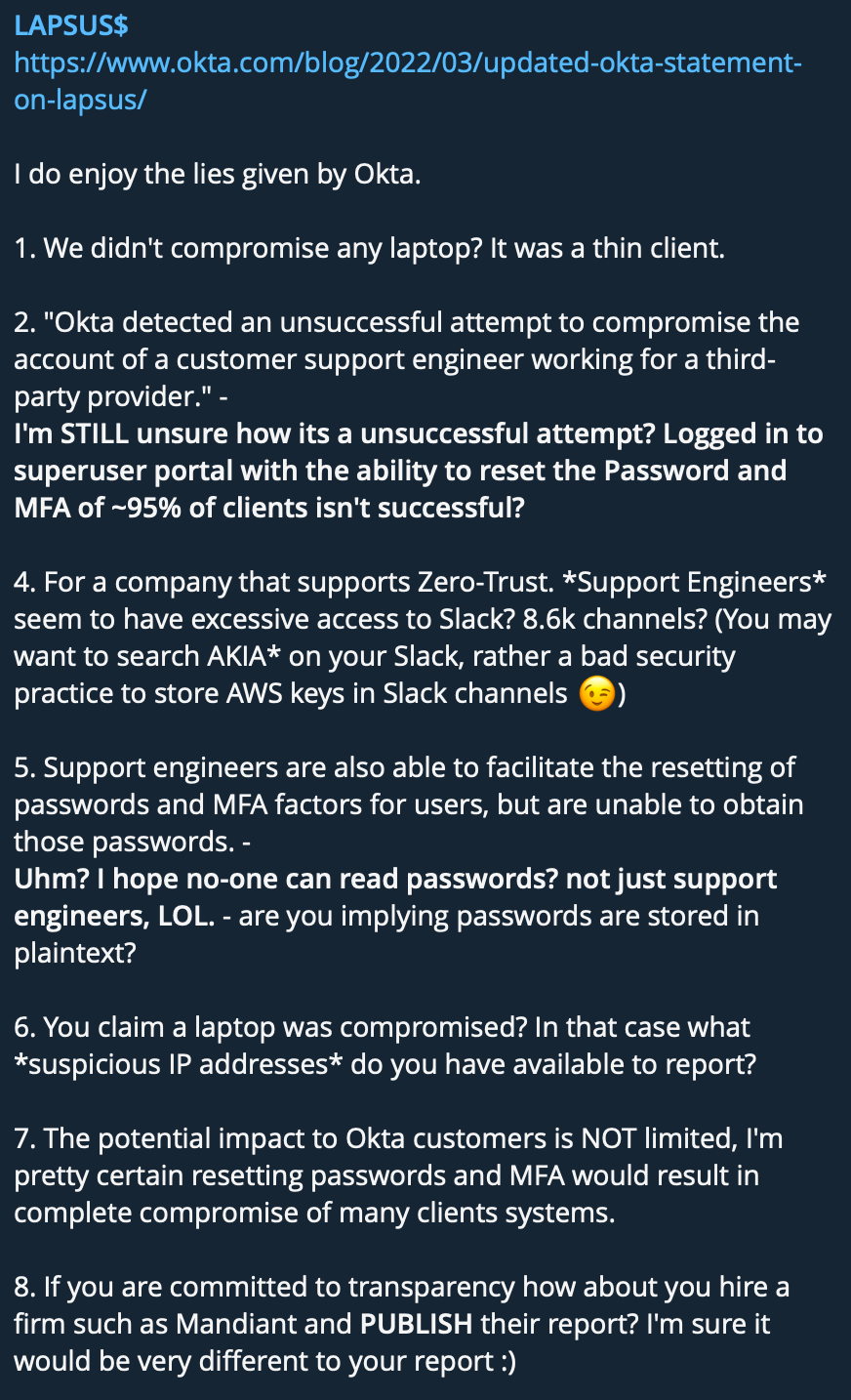

OKTA

- 공격 시기 : 2022–01–21

- 텔레그램 언급 시기 : 2022–03–22

LAPSUS$ 공지방에 LG와 Microsoft에 대한 데이터가 업로드되고 약 2시간 뒤, 몇장의 스크린샷과 함께 okta.com에 대한 Superuser/Admin으로의 접속 화면이라는 내용이 업로드 되었다. 또한 자신들은 okta의 데이터가 아닌 okta의 고객들에 대한 데이터에 포커싱하고 있으며, 스크린샷에 노출된 이메일 주소들은 정지되어도 상관없다고 언급하였다. 일부 스크린샷에 의하면, 접속에 성공한 계정을 통해 고객들이 계정에 대해서 수정 및 액세스가 가능해 보이는 점이 확인되었다.

OKTA의 공식 입장에 따르면 2022년 1월에 서드파티 고객 지원 엔지니어의 계정에 대한 침투 시도가 있었지만 이는 실패되었고, 혹시나 악용되더라도 지원 계정의 액세스 권한은 제한되어 계정 생성 및 데이터베이스 다운로드가 불가능하다고 언급하였다.

하지만 이후 LAPSUS$는 공지방을 통해 OKTA의 공식 입장에 정면 반박하였다. 이들은 자신들이 95% 달하는 클라이언트의 암호 및 MFA를 재설정할 수 있는 superuser의 포탈에 로그인하였으며, OKTA의 직원이 고객 데이터에 대해 지나치게 많은 권한을 가지고 있었다고 주장하였다. 또한, 전문 포렌식 회사를 고용하고 제대로 된 분석 리포트를 공개해야하며, OKTA가 이번 사고와 관련하여 내부 보안 지침을 제대로 따르지 않았다고 지적하였다.

최근 Zdnet의 Kim Zetter 기자가 OKTA CSO와의 인터뷰를 통해 확인한 바로는 366개의 OKTA 고객사가 이번 사고에 영향을 받는다고 했다. 최초 CEO 의 공식 성명문과는 달리 꽤 영향이 있을걸로 판단된다.

이들의 텔레그램 채팅방에서는 데이터를 탈취 후 공개한 기업 외에도 다양한 기업 및 조직이 언급되기도 하였다.

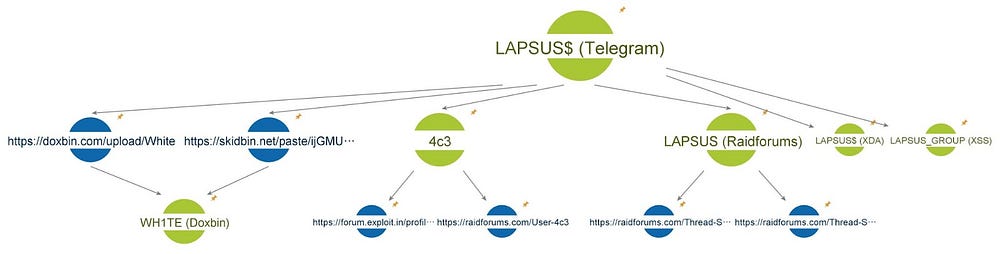

Tracking members on the DDW forums

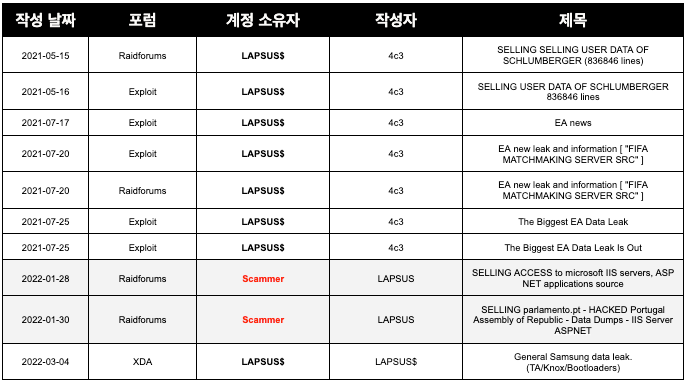

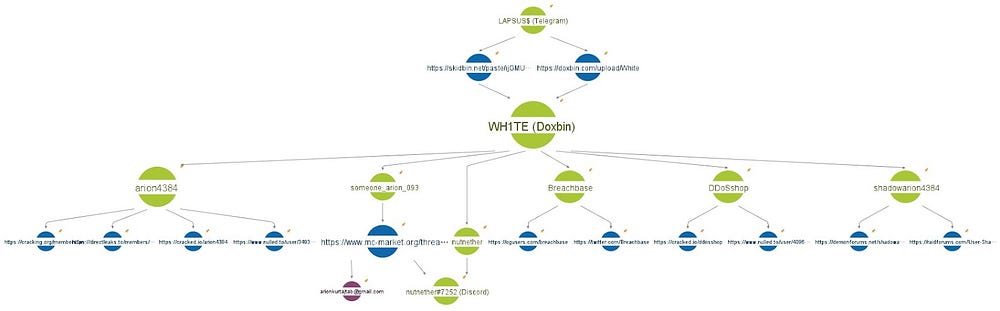

2021년 12월 13일, LAPSUS$의 텔레그램 채팅방에서 wh1te(@whitedoxbin) 유저를 언급하였으며, 사적인 내용은 해당 계정을 통해 얘기하라며 안내하였다.

2021년 12월 31일, LAPSUS$ 공격 그룹은 RaidForums에 올라온 게시글 링크를 첨부하여, 해당 글은 자신들이 올린 글이 아니며, 현재 텔레그램 채널 외에는 다른 포럼이나 채널에서 활동하지 않는다고 언급하였다.

2022년 1월 5일, LAPSUS$ 공격 그룹이 Doxbin 웹 사이트로 부터 탈취한 데이터베이스 정보를 텔레그램 채널에 업로드하였는데, 이때 wh1te 개인 사정에 문제가 발생한 것으로 추정된다.

2022년 1월 6일, LAPSUS$ 공격 그룹은 whitedoxbin과 더 이상 관련없으며, Alexander의 새로운 계정은 @sigmaphoned 라고 언급하였다.

2022년 1월 8일, Doxbin의 Vile 라는 유저가 wh1te에 대해서 폭로하는 내용의 데이터 및 텍스트를 Doxbin에 업로드하였다.

위 내용들을 분석한 결과, 아래와 같은 내용으로 정리할 수 있다.

- 현재 whitedoxbin 계정에 들어가면, 사진 두 장과 doxbin 링크가 포함되어있음

- 이는 doxbin 관리자와 불화를 겪은 wh1te가 자신들의 패스워드가 노출되어 관련 텔레그램 계정이 탈취된 것으로 추정되며, 텔레그램 뿐만 아니라 신상정보가 완전히 노출된 것으로 보임

- Vile는 Wh1te가 LAPSUS$ 공격 그룹의 멤버이며, 영국의 KIDLINGTON에 거주하고 있는 2005년 2월 19일생 16살인 Arion Kurtaj 라고 밝힘

- 현재 그는 가명으로 Alexander Pavlov를 사용하고 있고, 현재 SigmA라는 닉네임을 사용하고 있다고 언급함

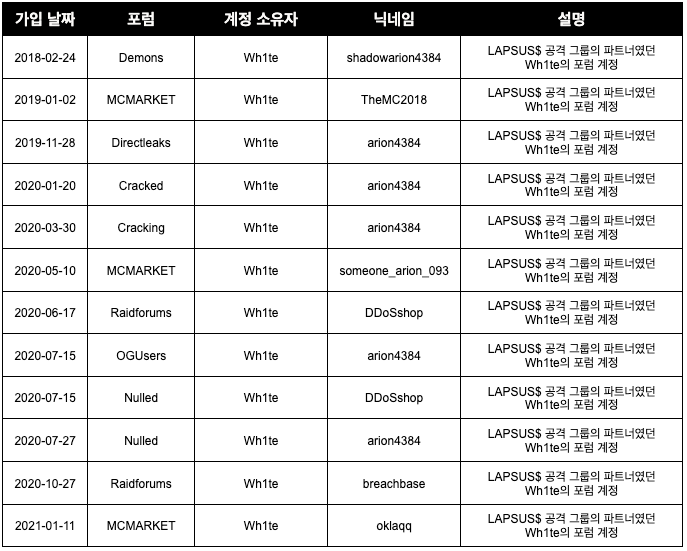

- 공개된 wh1te의 딥/다크웹 포럼 프로필 정보를 조사한 결과, 2018년 2월부터 꾸준히 딥/다크웹 포럼에서 활동한 유저로 확인되었으며, 지속적으로 제로데이 및 서버 인프라 등을 구매해왔으며 이 정보를 기반으로 LAPSUS$ 활동을 수행해온 것으로 추정됨

- 또한, 유출된 정보에 따르면 LAPSUS$ 활동을 통해 획득한 EE와 Vodafone의 정보를 이용하여 심스왑(SIM SWAP)을 해줌으로써 돈을 벌고있는 것으로 추정됨

- 과거 텔레그램 계정이 탈취되어 새로운 계정(@sigmaphoned)으로 다시 가입한 것으로 추정

- 탈취된 과거 계정은 기존 white에서 doxbin 관리자에 의해 whitedoxbin으로 변경되고, 관련 정보를 공유하고 있는 것으로 추정

- 이러한 이유로 LAPSUS$ 그룹은 기존에 사용하던 white 계정이 더이상 자신들과 관련이 없으며, 무시하라고 언급함

- 이를 통해 신상이 공개된 white 유저는 현재도 계속 LAPSUS$ 그룹에서 활동하고 있는 것으로 추정

2022년 1월 31일, 위 내용과는 별개로 Raidforums에서 활동하고 있는 LAPSUS 유저는 LAPSUS$ 공격 그룹과 관련없는 스캠 유저라고 언급하였다.

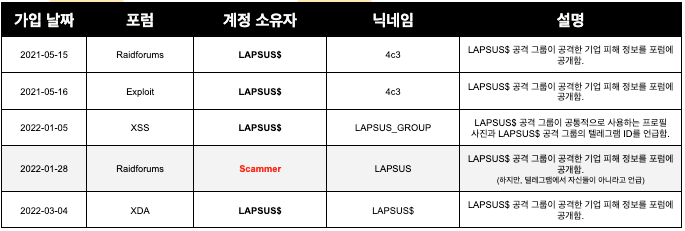

LAPSUS$ 공격 그룹의 포럼 활동 개요

- LAPSUS$가 딥/다크웹 포럼에 가입한 프로필 정보

- LAPSUS$ 포럼 게시글

LAPSUS$ 공격 그룹 멤버 중 하나로 추정되는 Wh1te의 포럼 활동 개요

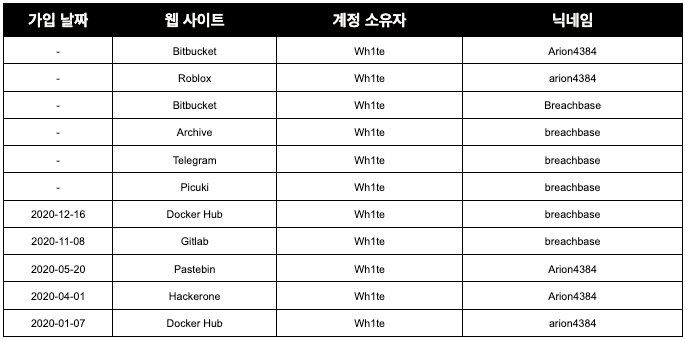

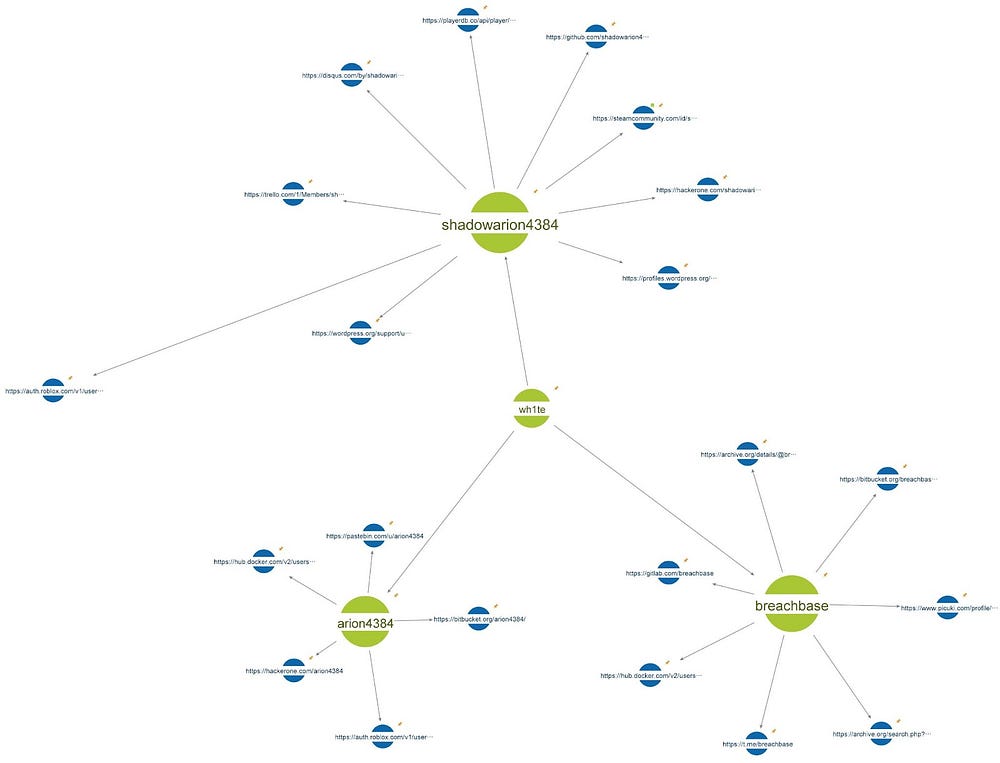

LAPSUS$ 그룹의 멤버 중 wh1te 라는 유저는 Doxbin에서도 활동이 포착되었으며 DDoSshop, breachbase 라는 유저명으로 딥/다크웹 포럼 상에서 유출 데이터를 구매하거나 판매하는 활동이 발견되었다. 그는 2018년 부터 꾸준히 딥/다크웹 포럼 활동을 하였으며, 일부 계정이 모두 최근까지도 활동 이력이 존재하는 점이 확인되었다. 특히, 닉네임에 arion 이라는 단어를 반복적으로 사용하는 패턴도 발견되었다.

- wh1te가 딥/다크웹 포럼에 가입한 프로필 정보

- wh1te가 가입한 오픈웹 프로필 정보

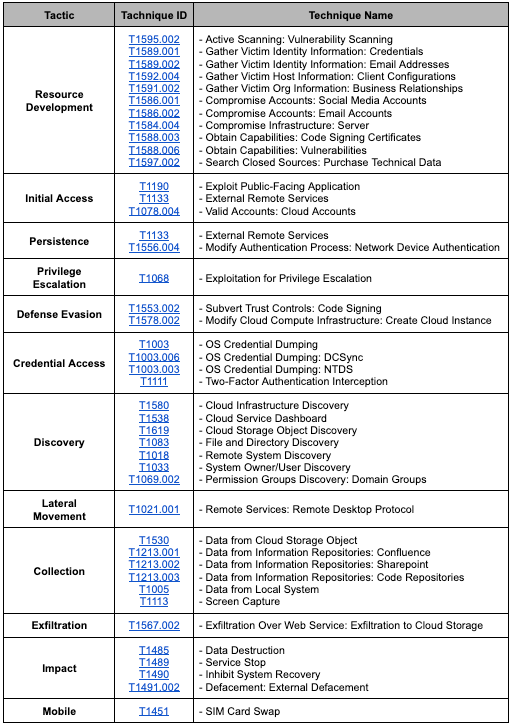

TTPs of LAPSUS$ GROUP

Microsoft에서 공개한 LAPSUS$ 공격 그룹(aka DEV-0537)의 TTP 및 각 피해 기업이 발표한 공지사항과 LAPSUS$ 그룹이 직접 언급한 내용을 토대로 TTP를 구성해보았다.

1. Resource Development

- 가상 사설 서버(VPS) 제공업체에서 작동하는 전용 인프라를 보유

- 공격에 NordVPN 사용

2. Initial Access and Persistence

- 비밀번호와 세션 토큰을 얻기 위해 악성 Redline 크리덴셜 스틸러 유포

- 사이버 딥/다크웹 포럼에서 자격 증명 및 세션 토큰 구매

- 자격 증명 및 MFA 승인을 위해 대상 조직(또는 공급업체/비즈니스 파트너)의 직원에게 비용을 지불하고 크리덴셜 구매

- 노출된 자격 증명에 대한 공개 코드 저장소 검색

- 손상된 자격 증명 및/또는 세션 토큰을 사용하여 인터넷 연결 시스템 및 애플리케이션에 액세스(vCenter, VPN, RDP, Citrix, VDI, Active Directory, Okta 등)

- 추가 크리덴셜을 확보하여 2차 인증 또는 암호 복구 기능을 통해 MFA 우회

- SIM 스와핑 공격을 수행하여, 전화 기반 MFA 인증 우회

- 제로데이를 통한 침투 추정

3. Reconnaissance and Privilege escalation

- AD Explorer를 사용하여 해당 네트워크의 모든 사용자와 그룹을 열거

- SharePoint 또는 Confluence와 같은 협업 플랫폼, JIRA와 같은 문제 추적 솔루션, GitLab 및 GitHub와 같은 코드 리포지토리, Teams 또는 Slack과 같은 조직 협업 채널을 검색 및 액세스

- JIRA, Gitlab 및 Confluence를 포함하여 내부적으로 액세스 가능한 서버에서 패치되지 않은 취약점 악용

- 노출된 자격 증명 및 비밀에 대한 코드 저장소 및 협업 플랫폼 검색

- DCSync 공격과 Mimikatz 도구를 통해 자격 증명 덤프 및 권한 상승 수행

- 헬프데스크 직원에 사회 공학 공격을 시도하여 복구 시도

4. Defense Evasion and Credential Access

- 침투한 기업으로부터 정상 인증서 탈취 및 악성코드 서명에 사용

- NTDS 데이터베이스를 덤프하여 도메인 크리덴셜 탈취

- 대상의 클라우드 환경 내에서 새로운 가상 머신을 생성

- 클라우드 인스턴스에 글로벌 관리자 계정을 만들고 설정

5. Exfiltration

- 대상 조직에서 조직의 VPN 및/또는 Azure AD 조인 시스템에 조인된 시스템으로 중요 데이터 다운로드

6. Impact

- 암호화폐 계정으로부터 자금 탈취

- 중요 데이터 탈취 및 공개적 유출

- 고객들에게 피싱 메일 및 SMS 발송

- 클라우드와 내부 시스템의 중요 리소스 삭제

- 홈페이지 변조

- 탈취한 데이터의 유출 방지를 위한 몸값 요구

- 트위터 계정 해킹

- 서비스 일시 장애 발생

ATT&CK Matrix

Conclusion

- 아직 LAPSUS$ 공격 그룹이 사용한 구체적인 TTP가 충분히 공개되지 않아 이 그룹의 실제 기술 숙련도 및 해킹 수준은 명확히 판단은 어렵다. 다만, 침투 후 기업 내 탈취 대상이 되는 자산과 이에 접근하기 위한 방법론이 내부적으로 잘 정리되어 있는 것으로 판단된다.

- LAPSUS$가 공개한 스크린샷 및 채팅 기록에는 유효한 VPN, RDP, AWS 및 Azure 등의 크리덴셜을 통해 접속을 하는 경우가 매우 큰 비중을 차지하고 있기 때문에 외부에 공개된 취약한 서버와 유출된 크리덴셜을 주로 활용하는 것으로 추정된다.

- 이들은 본격적으로 활동한지 약 4개월밖에 되지 않았지만, 매우 큰 관심을 받고 있다. 앞으로도 활발하게 활동할 가능성이 높으며 각 기업 및 기관에서는 해당 공격그룹에 대한 지속적인 인텔리전스 수집 및 대비가 필요하다.

Reference

- https://therecord.media/lapsus-ransomware-gang-hits-sic-portugals-largest-tv-channel/

- https://www.titanhq.com/blog/lapsus-new-ransomware/

- https://www.facebook.com/jornalexpresso/posts/10159301733392949

- https://www.vodafone.pt/press-releases/2022/2/vodafone-portugal-alvo-de-ciberataque.html

- https://ipi.media/portugals-expresso-newspaper-still-recovering-from-debilitating-ransomware-attack/

- https://www.databreachtoday.com/lapsus-attacks-localiza-redirects-users-to-porn-site-a-18286

- https://www.vodafone.pt/press-releases/2022/2/vodafone-portugal-alvo-de-ciberataque.html

- https://www.bleepingcomputer.com/news/security/nvidia-confirms-data-was-stolen-in-recent-cyberattack/

- https://www.telegraph.co.uk/business/2022/02/25/us-microchip-powerhouse-nvidia-hit-cyber-attack/

- https://twitter.com/vxunderground/status/1497484483494354946

- https://twitter.com/MalwareTechBlog/status/1497829395251171329

- https://www.microsoft.com/security/blog/2022/03/22/dev-0537-criminal-actor-targeting-organizations-for-data-exfiltration-and-destruction/

Footsteps of the LAPSUS$ hacking group was originally published in S2W BLOG on Medium, where people are continuing the conversation by highlighting and responding to this story.

Article Link: Footsteps of the LAPSUS$ hacking group | by S2W | S2W BLOG | Mar, 2022 | Medium