Author: HOTSAUCE (위협탐지팀) | S2W TALON

Last Modified: Jan 04, 2024

Photo by Jakob Owens on Unsplash

Photo by Jakob Owens on UnsplashExecutive Summary

- 2023–07–04, 국제원자력기구(IAEA)가 도쿄전력(TEPCO)의 후쿠시마 제1 원자력 발전소 오염수 방류 계획을 점검한 최종 보고서를 발표함.

- 2023–08–22, 일본 원자력규제위원회(NRA)는 2023–08–24에 후쿠시마 원전 오염수를 해양에 방류할 것으로 최종 결정을 내림.

- 2023–08–24, 일본 정부가 후쿠시마 원전 오염수를 방류함.

- 후쿠시마 원전 오염수 방류에 반감을 가진 핵티비스트 단체들은 일본을 비판하며 일본 인프라를 대상으로 사이버 공격을 수행하고 있으며 해당 보고서에서는 ‘Operation Japan’ 캠페인이라고 명명하기로 함.

- 중국 핵티비스트 단체들은 일본의 핵폐기물 방류에 강력히 반발하고 있으며, 후쿠시마 원전 오염수 방류와 직접적인 관련이 없는 이탈리아(Anonymous Italia Team)나 인도네시아(VulzSec) 소속의 핵티비스트도 일본의 핵폐기물 방류에 크게 반대하며 각각 ‘OpFukushima’, ‘OpJapan’ 캠페인을 벌이며 사이버 공격을 수행하고 있음.

- Anonymous Italia Team은 후쿠시마 원전 오염수 방류 이전인 2023–07–14부터 일본 정부기관 및 원자력 관련 기관에 DDoS 공격을 수행하며 일본 정부에 경고함.

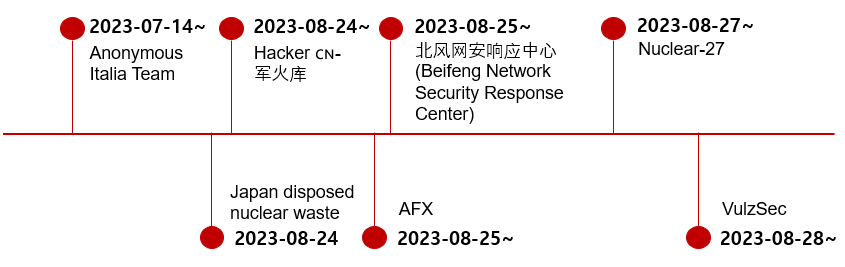

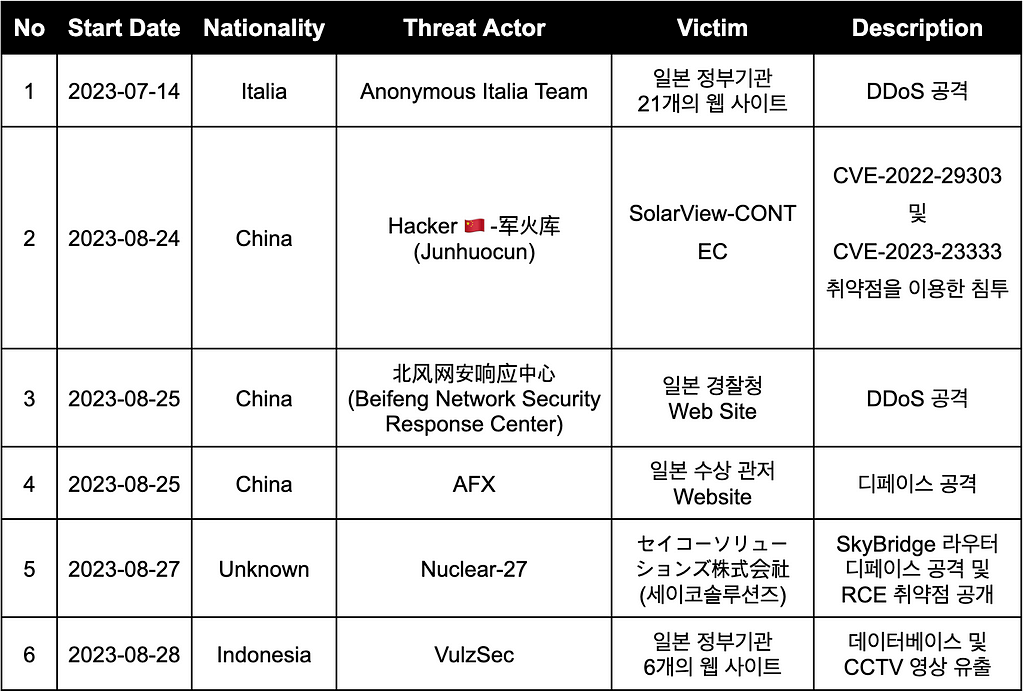

- ‘Operation Japan’ 캠페인을 진행하는 핵티비스트 단체는 최소 6개가 식별(Appendix1. 참조)되었으며 활동 개시 시기는 다음과 같음.

그림1. Timeline of ‘Operation Japan’ Campaign

그림1. Timeline of ‘Operation Japan’ CampaignDetailed Analysis

1. Anonymous Italia Team

1.1. Who is the Anonymous Italia Team?

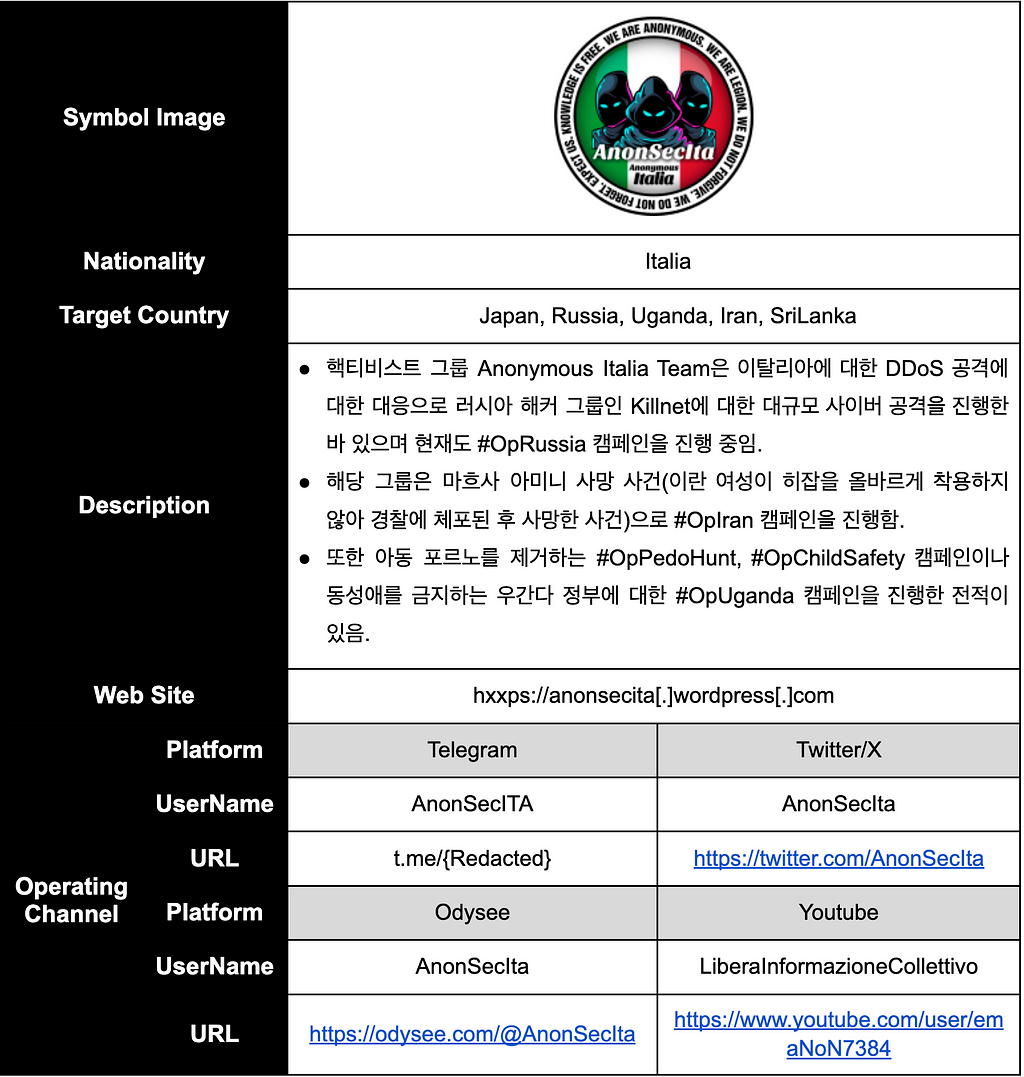

표1. Anonymous Italia Team 개요

표1. Anonymous Italia Team 개요1.2. Activities in OpFukushima (#Tango Down)

- (2023–08–11) 핵티비스트 그룹 Anonymous Italia Team은 후쿠시마 오염수를 방류하는 일본 정부의 계획에 항의하기 위해 2023–07–14부터 일본 정부 및 원전 관련 웹 사이트에 DDoS 공격을 수행함.

- 해당 그룹은 자신의 웹 사이트를 통해 OpFukushima 캠페인을 설명하는 게시글(‘OpFukushima, operazione Save Ocean Pacific’)을 업로드함.

- 일본과 도쿄전력이 오염수 방류의 안전성에 대한 지역 사회의 참여와 국제 공개 토론을 모색하지 못했다고 비난하였으며 오염수가 희석되더라도 여전히 위험하다고 지적함.

- 후쿠시마 원전 피난자의 생존권·거주권을 지키기 위한 변론 재개 서명운동과 후쿠시마 원전 폐수 방류를 반대하는 서명운동 2건을 진행함.

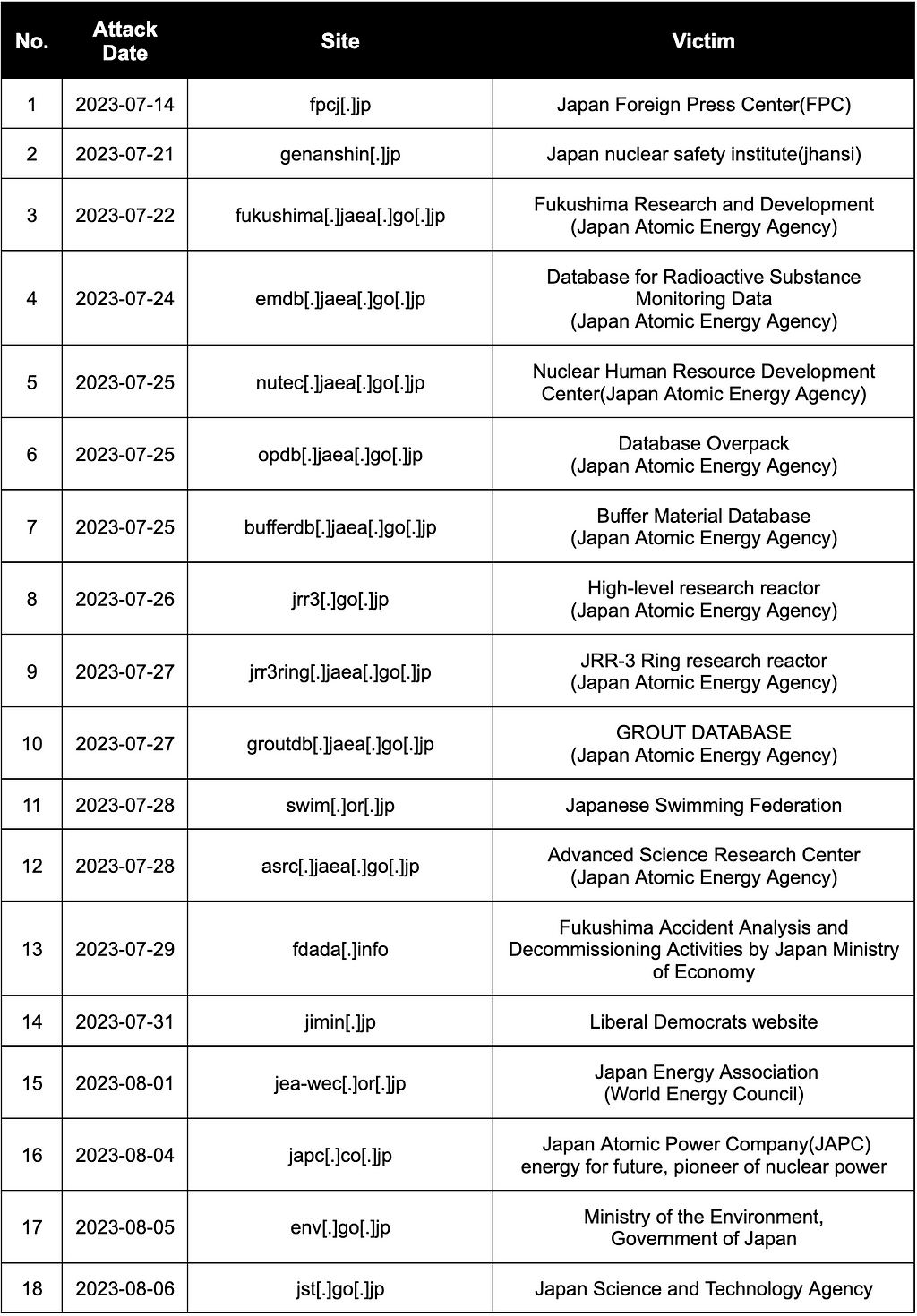

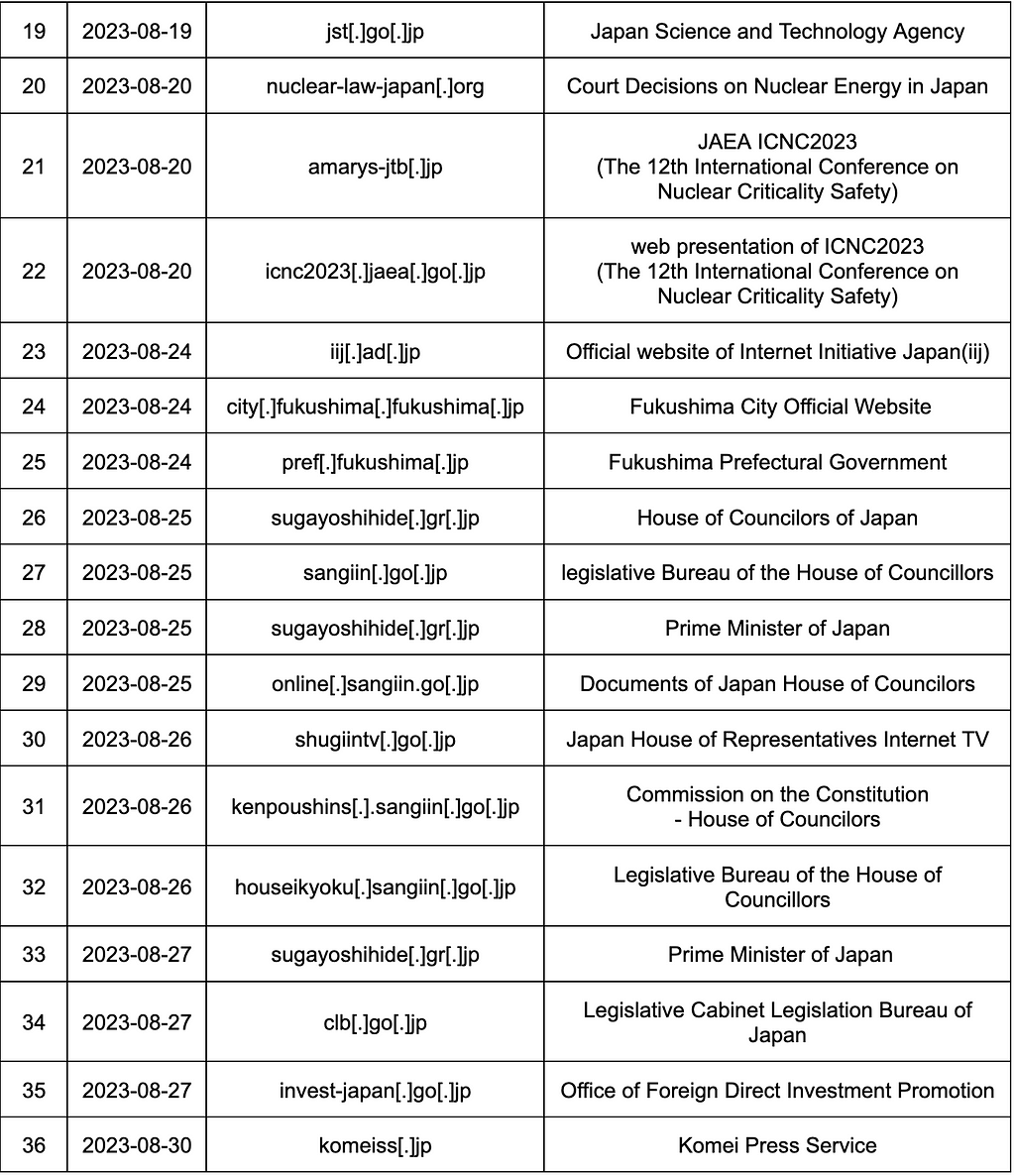

- ‘Tango Down’이라는 작전을 통해 2023–07–14부터 2023–08–30까지 총 46일에 걸쳐 후쿠시마 원전 시설과 관련된 21개의 정부 및 기타 웹 사이트에 대한 DDoS 공격을 수행하고 ‘Tango Down: TARGET’을 공개함. (Appendix2. 참조)

2. Hacker -军火库(Junhuocun,무기 창고)

2.1. Who is Hacker -军火库?

표2. Hacker -军火库 개요

표2. Hacker -军火库 개요2.2. Activities in Telegram

- (2023–08–24) Hacker_-军火库 채널에서 일본이 오염수를 방류했으니 일본 네트워크를 공격하자고 선동함.

표3. 일본 공격 선언 게시물 캡쳐 및 내용

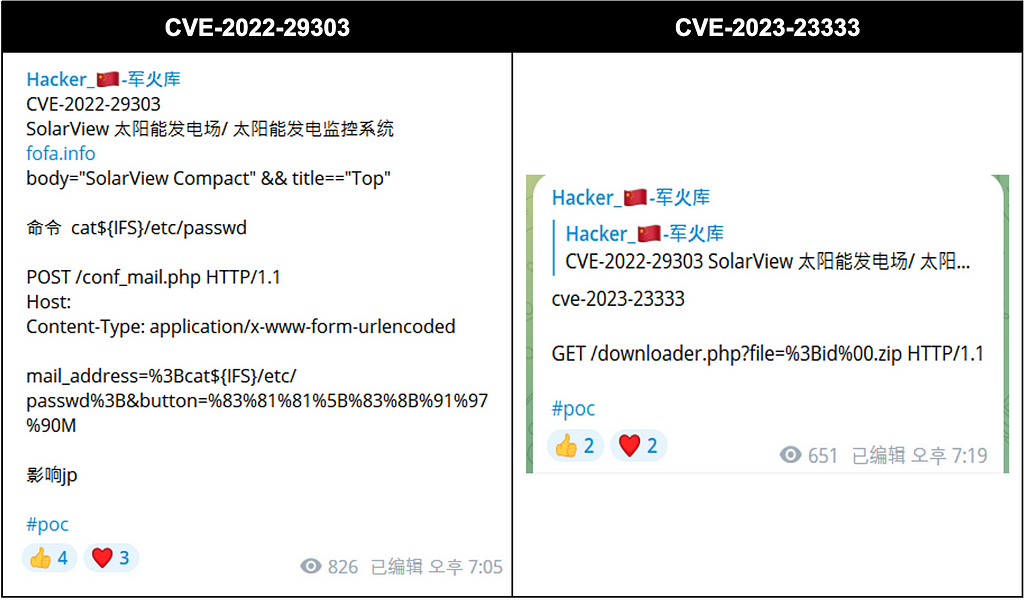

표3. 일본 공격 선언 게시물 캡쳐 및 내용2. (2023–08–25) 일본 contec[.]com(PV Measurement Systems(SolarView) — CONTEC) 취약점 공유 및 침투

- 공격에 사용한 취약점: CVE-2022–29303 & CVE-2023–23333

CVE-2022–29303: 테스트 이메일 전송 페이지에서 이메일 주소 입력창에 명령어를 삽입해 공격하는 Command Injection 취약점.

CVE-2023–23333: SolarView Compact Ver. 6.00 이하 제품의 downloader.php에 전달되는 file 파라미터에 명령어를 삽입하여 공격할 수 있는 Command Injection 취약점.

표4. 사용한 취약점 관련 게시물

표4. 사용한 취약점 관련 게시물 표5. 黑 大帅가 올린 내부 침투 인증 이미지

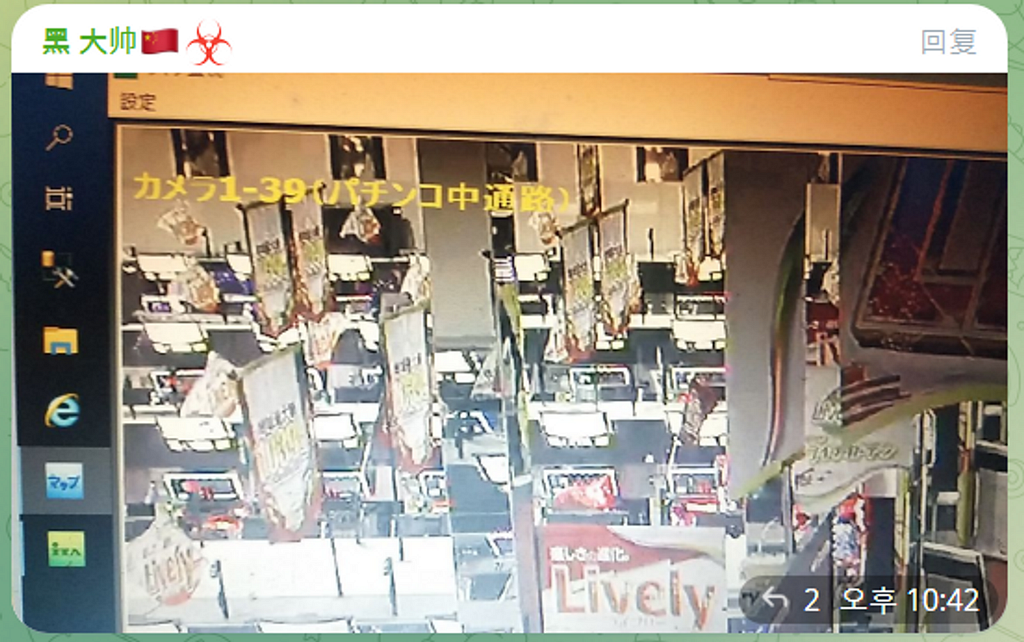

표5. 黑 大帅가 올린 내부 침투 인증 이미지3. (2023–08–25) 일본 슈퍼마켓 CCTV 침투

그림2. 일본 슈퍼마켓 CCTV 캡쳐 이미지

그림2. 일본 슈퍼마켓 CCTV 캡쳐 이미지3. 北风网安响应中心(Beifeng Network Security Response Center)

3.1. Who is 北风网安响应中心(Beifeng Network Security Response Center)?

표6. 北风网安响应中心(Beifeng Network Security Response Center) 개요

표6. 北风网安响应中心(Beifeng Network Security Response Center) 개요3.2. Activities in Bili Bili & Douyin

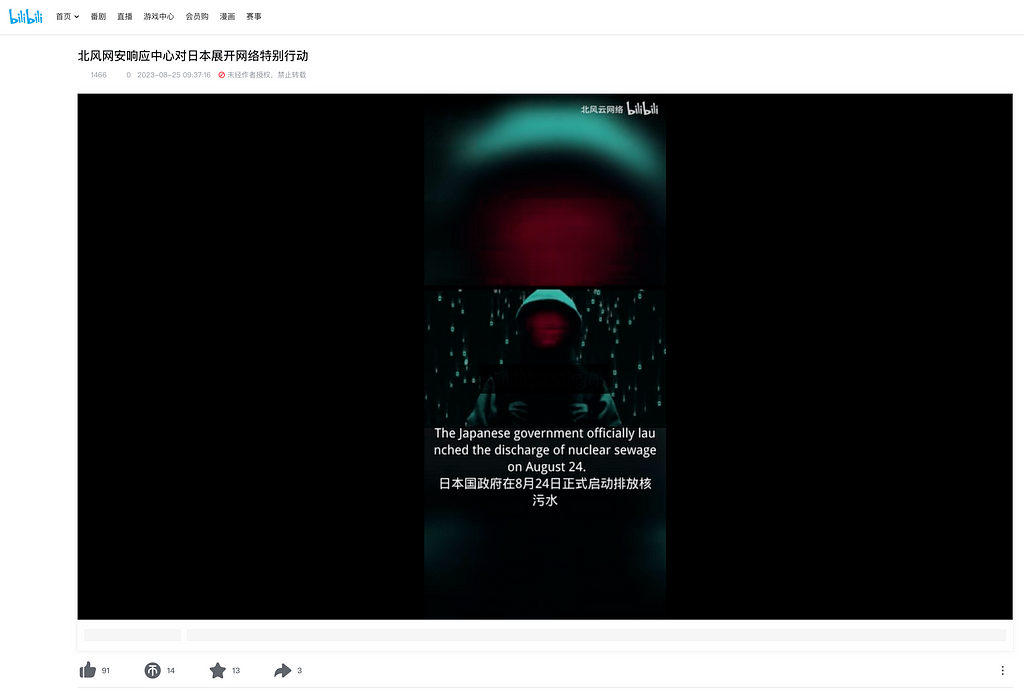

1. (2023–08–25) 중국의 영상 플랫폼 哔哩哔哩(Bili Bili, 비리 비리)와 중국 국내판 Tiktok인 抖音(Douyin, 도우인)에 일본의 오염수 방류에 따라 일본 정부 시설과 후쿠시마 제 1원전을 공격하겠다고 경고하는 영상을 게시함.

- 哔哩哔哩(Bili Bili, 비리 비리)

北风网安响应中心对日本展开网络特别行动(Beifeng Network Security Response Center는 일본을 향한 네트워크 특별 행동을 시작한다)

그림 3. 哔哩哔哩(Bili Bili, 비리 비리)에 일본 정부 시설과 후쿠시마 제 1원전을 공격하겠다고 경고하는 영상을 게시

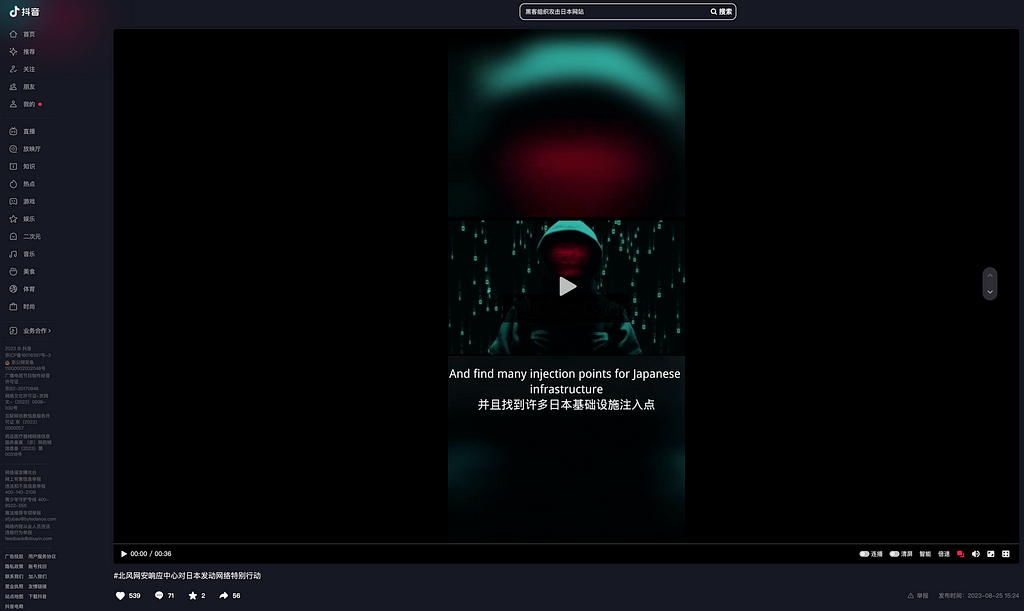

그림 3. 哔哩哔哩(Bili Bili, 비리 비리)에 일본 정부 시설과 후쿠시마 제 1원전을 공격하겠다고 경고하는 영상을 게시- 抖音(Douyin, 도우인): No Title

그림 4. 抖音(Douyin, 도우인)에 일본 정부 시설과 후쿠시마 제 1원전을 공격하겠다고 경고하는 영상을 게시

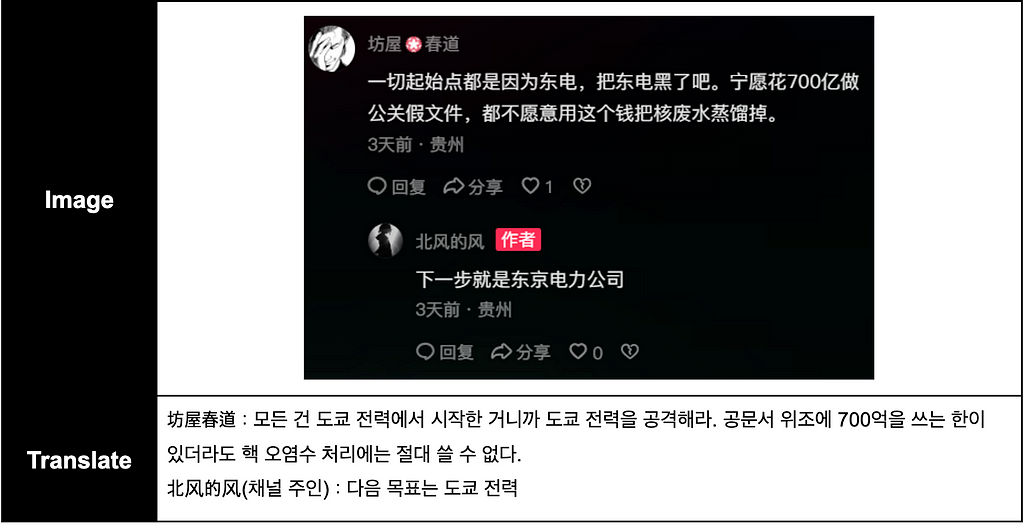

그림 4. 抖音(Douyin, 도우인)에 일본 정부 시설과 후쿠시마 제 1원전을 공격하겠다고 경고하는 영상을 게시2. (2023–08–29) npa[.]go[.]jp(警察庁, 경찰청) 서버를 다운시켰고, 일본의 취약한 사이트 링크를 다량 보유하고 있으며, musashikoyama-sc[.]jp(武蔵小山創業支援センター, Musashikoyama Venture Starup Support Center)의 백엔드 권한도 보유하고 있다고 주장함. 다음 목표는 도쿄 전력라고 발표함.

- 哔哩哔哩(Bili Bili, 비리 비리): 抖音과 동일한 영상, 2023–08–30에 삭제됨.

- 抖音(Douyin, 도우인):

北风网安响应中心对日本发动网络特别行动(Beifeng Network Security Response Center는 일본을 향한 네트워크 특별 행동을 시작한다)

그림 5. Beifeng Network Security Response Center는 일본을 향한 네트워크 특별 행동을 시작한다고 게시

그림 5. Beifeng Network Security Response Center는 일본을 향한 네트워크 특별 행동을 시작한다고 게시 표7. 결과 보고 영상에서 해당 핵티비스트가 주장하는 내용

표7. 결과 보고 영상에서 해당 핵티비스트가 주장하는 내용 표8. 댓글창 캡쳐 및 대화 내용

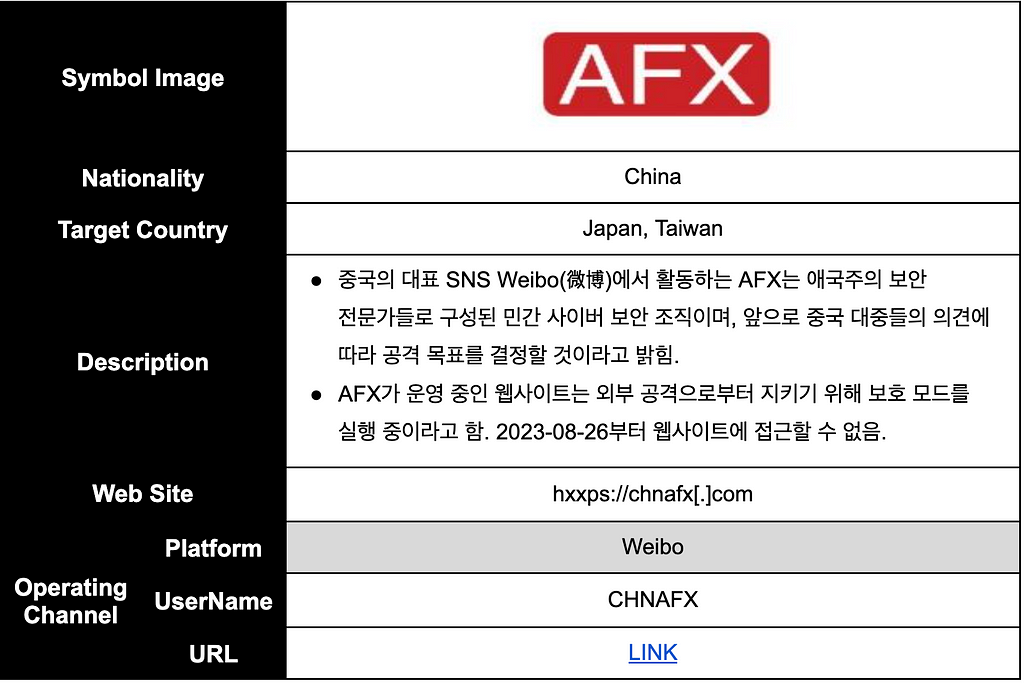

표8. 댓글창 캡쳐 및 대화 내용4. AFX

4.1. Who is AFX?

표9. AFX 개요

표9. AFX 개요4.2. Activities in Weibo

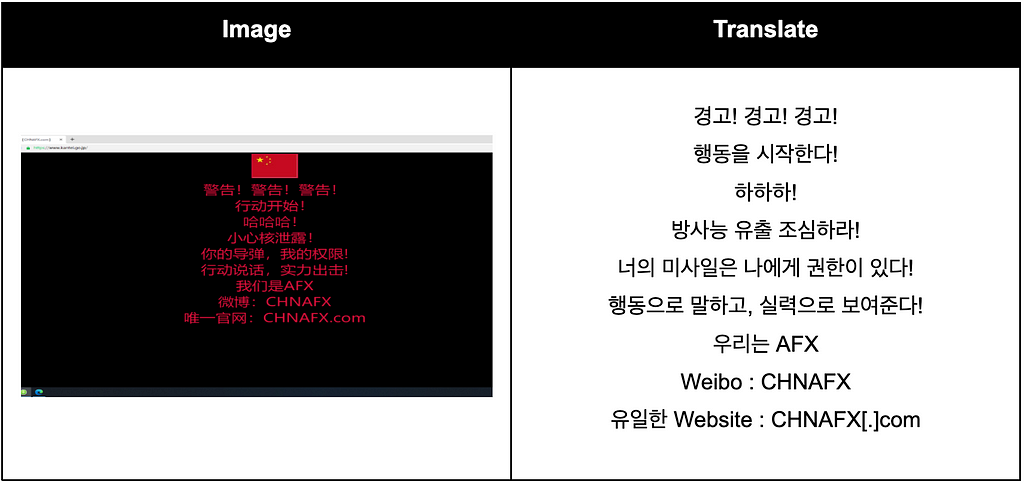

1) (2023–08–25) kantei[.]go[.]jp(首相官邸, 수상 관저) 메인페이지에 디페이스 공격을 진행함.

표10. 메인페이지 캡쳐 및 내용

표10. 메인페이지 캡쳐 및 내용2) (2023–08–28) Weibo 계정을 운영하는 멤버는 후난 창사(湖南长沙)에 있으며 일본과 대만에 집중하겠다고 밝힘(지역 정보는 2023–08–31에 삭제함).

표11. 지역 정보 삭제 전 게시물 내용

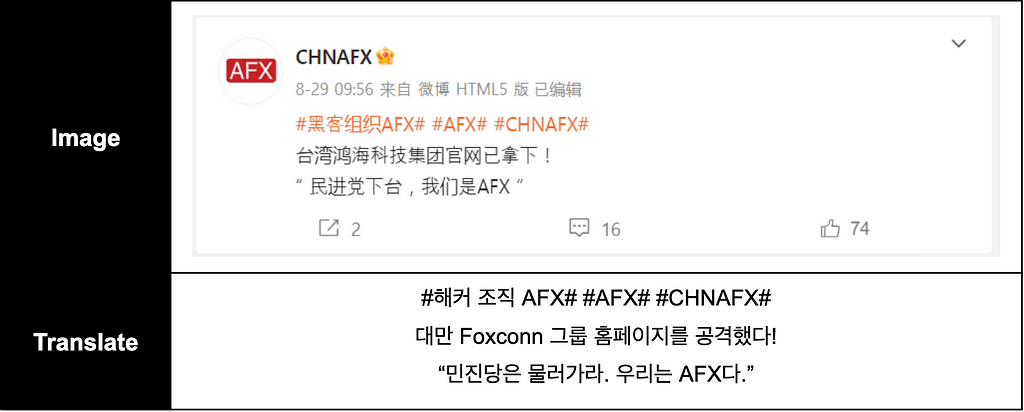

표11. 지역 정보 삭제 전 게시물 내용3) (2023–08–28) Foxconn의 회장이자 민진당 의원 郭台铭(Guo Taiming, 궈타이밍)에 반감을 드러내며, Foxconn(鸿海集团, Honghai Group) 홈페이지를 공격할 것을 예고함.

4) (2023–08–29) Foxconn 서버에 공격을 진행했다고 주장하며, “민진당은 물러가라. 우리는 AFX다.”라고 정치적인 뜻을 밝힘.

표12. Foxconn 공격 주장 게시물 내용

표12. Foxconn 공격 주장 게시물 내용5) (2023–08–29) 앞으로 영국에 주목할 것이라고 선언함.

6) (2023–08–30) 잠시 활동을 멈추고 더 공부해 실력을 키울 것이며, 준비 기간을 갖겠다고 함.

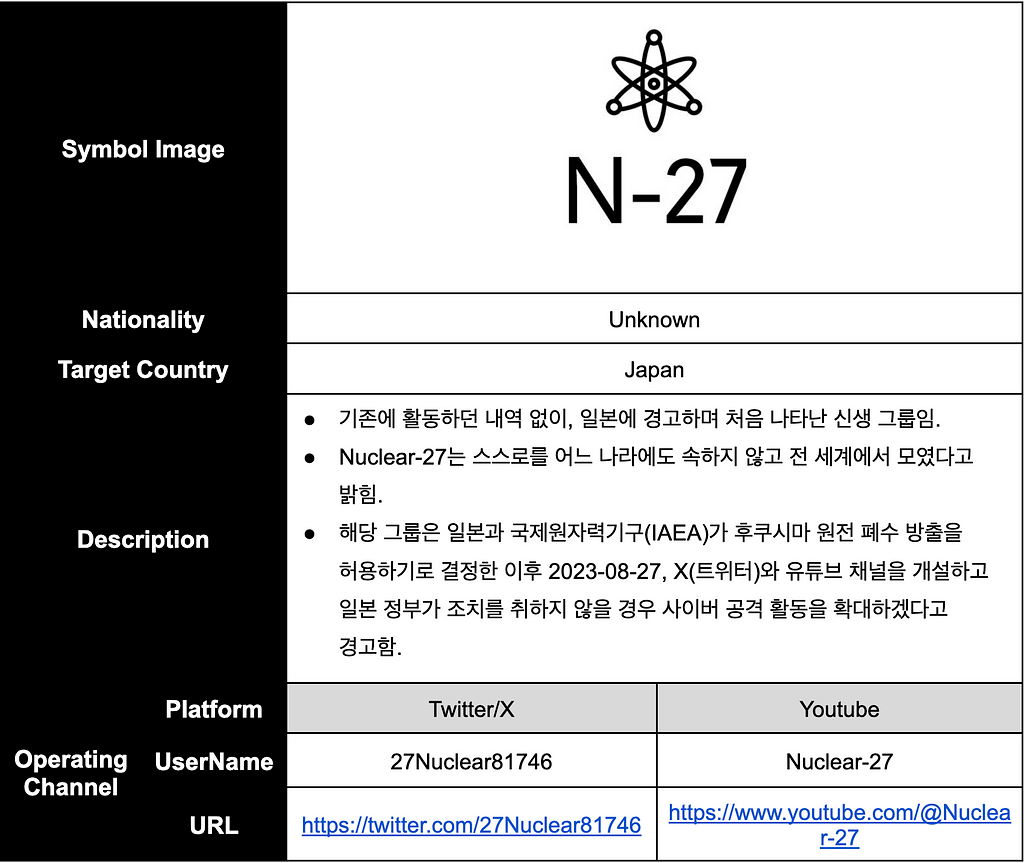

5. Nuclear-27

5.1. Who is Nuclear-27?

표13. Nuclear-27 개요

표13. Nuclear-27 개요5.2. Activities in OpJapan

1) (2023–08–27) 일본 제조업체 세이코솔루션즈 SkyBridge 라우터의 관리화면 페이지 디페이스 공격

- Nuclear-27은 X(트위터)를 통해 “우리의 첫 번째 경고이며, 일본 정부가 조치를 취하지 않을 경우 향후 활동을 확대하고 특정 취약점을 공개적으로 밝힐 것입니다.”라고 주장하면서 세이코솔루션즈가 판매하는 SkyBridge 라우터의 관리화면 페이지를 디페이스(화면 변조) 공격함.

- 디페이스 페이지에는 “일본은 독자적으로 전 인류에 대한 죄악의 핵 폐수를 방류하고 있다. 바다는 인류의 공동 재산이다. 일본 정부의 무책임한 오염수 배출에 반대하며 행동에 나설 것이다.”라는 취지의 메시지가 영어, 일본어로 게재됨.

- 덧붙여 Nuclear-27은 라우터를 공격하지 않았으므로 정상적으로 사용할 수 있다고 알림.

그림 6. 디페이스된 SkyBridge 관리 페이지

그림 6. 디페이스된 SkyBridge 관리 페이지2) (2023–08–28) 일본 제조업체 세이코솔루션즈 SkyBridge에 존재하는 RCE 취약점 공개

- Nuclear-27는 일본 제조업체 세이코솔루션즈(seiko-sol[.]co[.]jp)가 자사 기기에 백도어 계정을 보유하고 있으며 일본 시민의 개인정보를 침해한 사실을 발견했다고 주장함.

- 해당 단체는 세이코솔루션즈 SkyBridge 라우터의 RCE 0-day 취약점을 전 세계에 공개하며, 시스템에 하드코딩된 root 계정 및 패스워드를 사용해 로그인 후, 리퀘스트 바디에 명령어를 입력하고 /cgi-bin/07system08execute_ping_01.cgi에 요청하면 아무런 필터링 없이 명령을 실행할 수 있다고 밝힘.

Nuclear-27은 해당 취약점이 0-day 취약점이라고 주장하였지만, 검증결과 해당 취약점은 CVE-2022–36560으로 세이코솔루션즈는 2023–02–28, SkyBridge 라우터의 보안상 결함을 패치하는 핫픽스를 배포하였음.

피해를 받은 SkyBridge 라우터는 핫픽스를 패치하지 않은 시스템으로 추측됨.

Nuclear-27가 X(트위터)에 공개한 Censys Link에서 약 1800대의 기기가 외부에 노출되어 있는것을 확인함(2023–09–07 기준).

표14. 세이코솔루션즈 SkyBridge 라우터 RCE 취약점 공개

표14. 세이코솔루션즈 SkyBridge 라우터 RCE 취약점 공개6. VulzSec

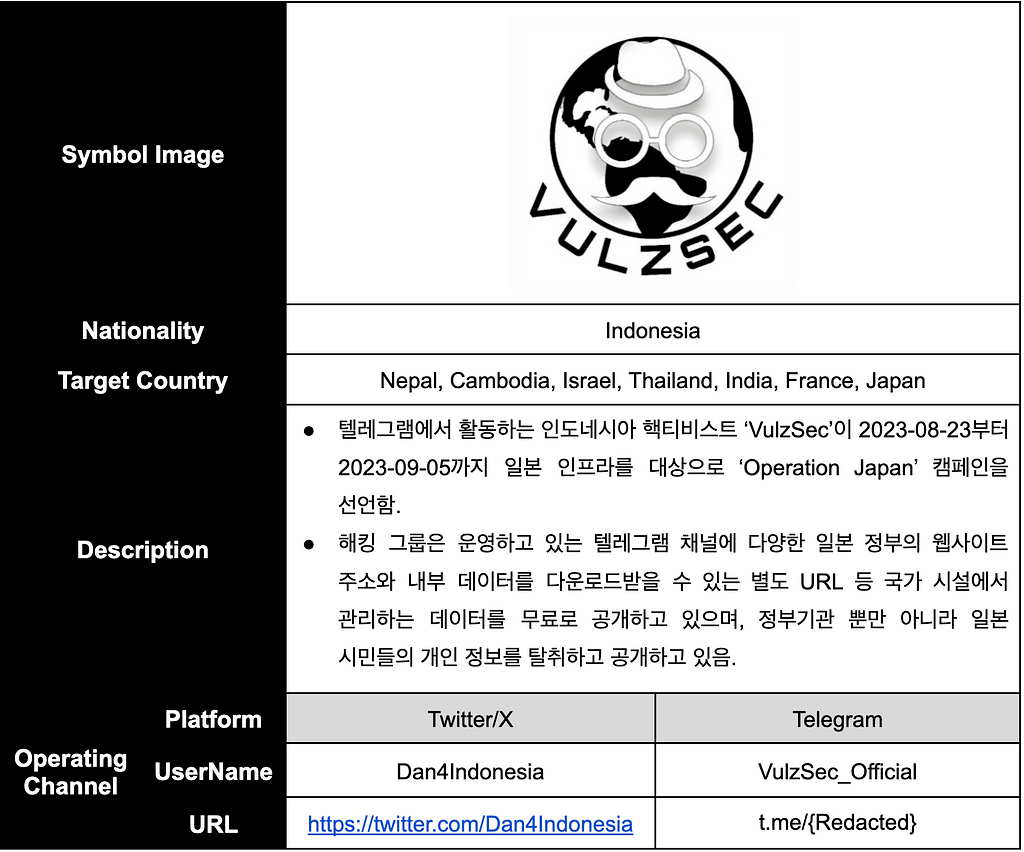

6.1. Who is VulzSec?

표15. VulzSec 개요

표15. VulzSec 개요6.2. Activities in OpJapan

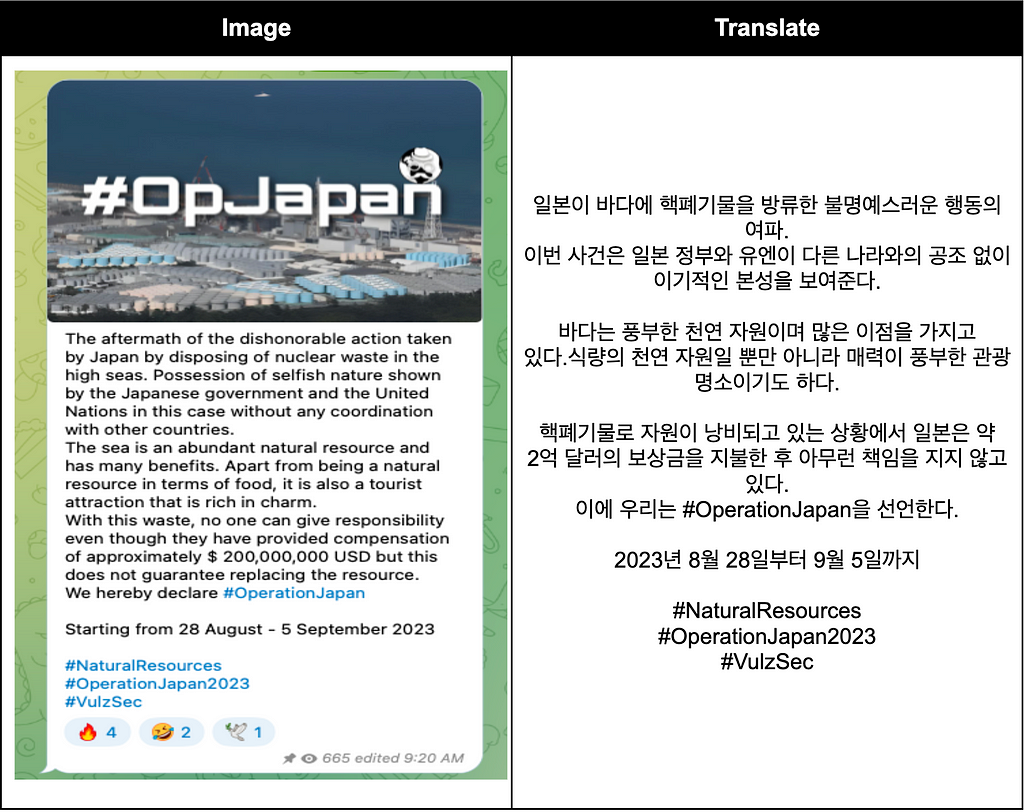

1) (2023–08–28) Operation Japan 캠페인 선언

표16. Operation Japan 선언 관련 텔레그램 메시지 캡쳐 및 내용

표16. Operation Japan 선언 관련 텔레그램 메시지 캡쳐 및 내용2) (2023–08–28) 일본 mhlw[.]go[.]jp(厚生労働省, 후생노동성) 코로나19 보건서비스 개인정보 유출

표17. 코로나19 보건서비스 개인정보 유출 관련 텔레그램 메시지 캡쳐 및 내용

표17. 코로나19 보건서비스 개인정보 유출 관련 텔레그램 메시지 캡쳐 및 내용3) (2023–08–28) 일본 mlit[.]go[.]jp(国土交通省, 국토교통성) 데이터베이스 유출

표18. 일본 국토교통성 데이터베이스 유출 관련 텔레그램 메시지 캡쳐 및 내용

표18. 일본 국토교통성 데이터베이스 유출 관련 텔레그램 메시지 캡쳐 및 내용4) (2023–08–29) 일본 ndl[.]go[.]jp(国立国会図書館, 국립국회도서관) 데이터베이스 유출

표19. 일본 국립국회도서관 데이터베이스 유출 관련 텔레그램 메시지 캡쳐 및 내용

표19. 일본 국립국회도서관 데이터베이스 유출 관련 텔레그램 메시지 캡쳐 및 내용5) (2023–08–29) 일본 fsa[.]go[.]jp(金融庁, 금융청) 데이터베이스 유출

표20. 일본 금융청 데이터베이스 유출 관련 텔레그램 메시지 캡쳐 및 내용

표20. 일본 금융청 데이터베이스 유출 관련 텔레그램 메시지 캡쳐 및 내용6) (2023–08–31) 일본 e-stat[.]go[.]jp(政府統計の総合窓口, 통계청) 데이터베이스 유출

표21. 일본 통계청 데이터베이스 유출 관련 텔레그램 메시지 캡쳐 및 내용

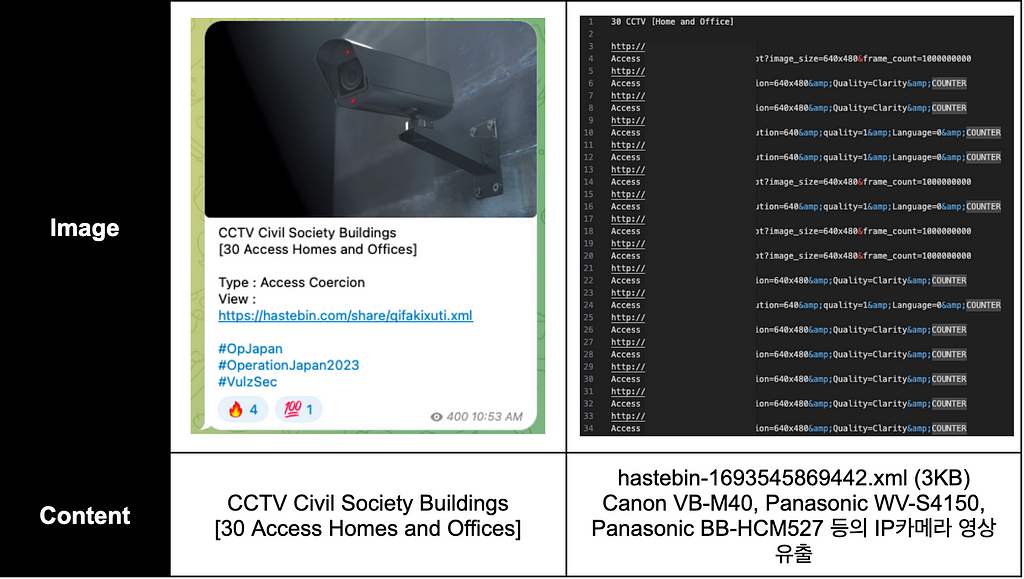

표21. 일본 통계청 데이터베이스 유출 관련 텔레그램 메시지 캡쳐 및 내용7) (2023–08–31) IP카메라 주소와 계정 정보를 공개, 일본 가정집·사무실 CCTV 영상 노출

표22. 일본 CCTV 해킹 관련 텔레그램 메시지 캡쳐 및 내용

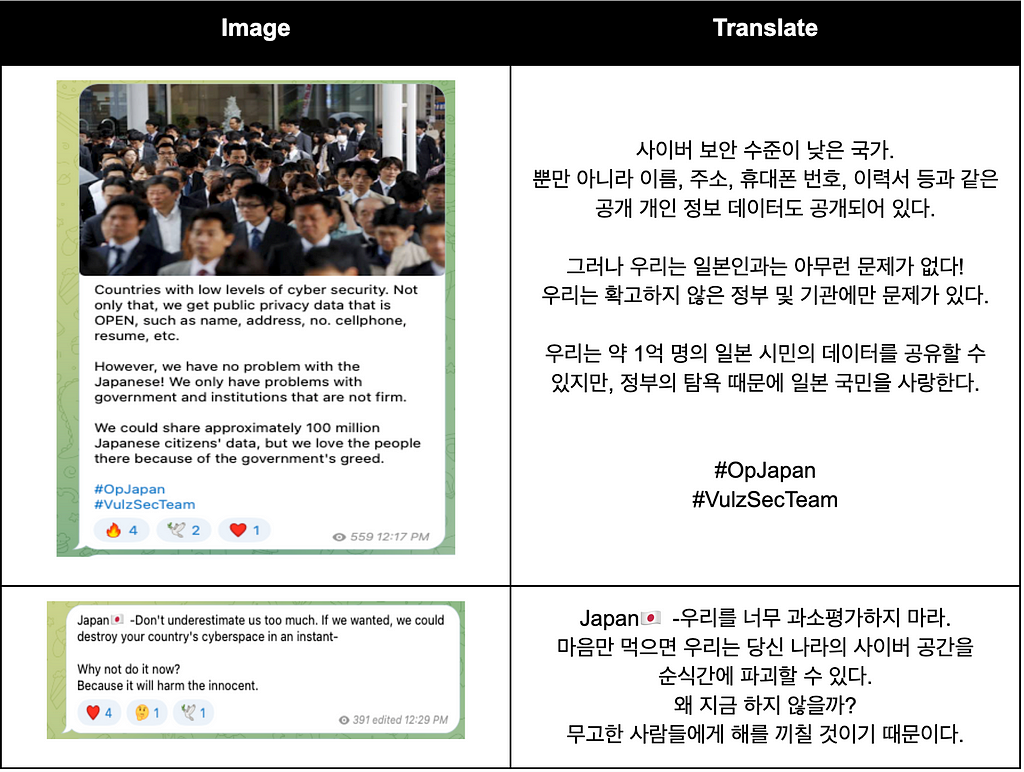

표22. 일본 CCTV 해킹 관련 텔레그램 메시지 캡쳐 및 내용8) (2023–08–31) 일본 정부에 대한 경고

- 일본의 사이버 보안 수준은 매우 낮으며 언제든지 일본을 공격할 수 있다고 주장함.

- 약 1억명의 일본 시민 데이터를 공유할 수 있지만, 일본 시민이 아닌 일본 정부기관을 표적으로 한다고 밝힘.

표23. 일본 정부에 대한 경고 관련 텔레그램 메시지 캡쳐 및 내용

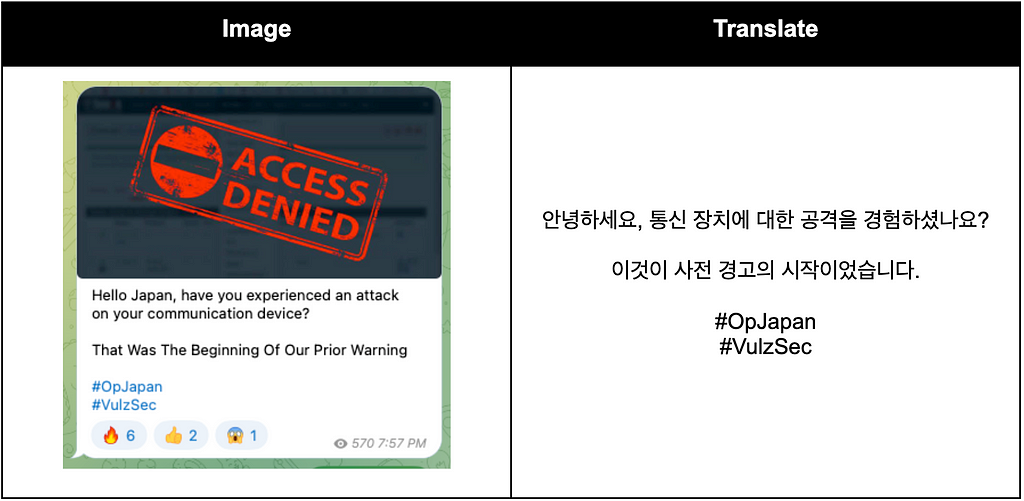

표23. 일본 정부에 대한 경고 관련 텔레그램 메시지 캡쳐 및 내용9) (2023–08–31) 통신기기 공격 예고

표24. 일본 통신 기기 공격 예고 관련 텔레그램 메시지 캡쳐 및 내용

표24. 일본 통신 기기 공격 예고 관련 텔레그램 메시지 캡쳐 및 내용Conclusion

- 정치적인 이슈로 해당 국가의 사기업 또한 핵티비스트 그룹에게 타겟이되어 피해를 입을 수 있으므로, 취약점을 미리 점검하고 보강해야 함.

- 일본 시민의 개인정보가 유출될 경우 개인을 타겟으로 한 피싱, 스미싱 등과 같은 공격에 악용될 수 있으므로 계정 비밀번호를 주기적으로 변경하거나 은행 거래 내역을 정기적으로 확인하며 추가 피해를 막는 개인적인 노력이 필요함.

- 일본의 후쿠시마 오염수 방류는 현재 진행 중인 사안이기 때문에 핵티비스트 그룹이 더욱 활발하게 활동할 가능성이 높으며, 신생 그룹이 등장할 가능성도 있으니 해당 주제에 대한 지속적인 추적이 필요함.

- 유출 데이터가 해킹 공격을 당한 기업과 기관 뿐만 아니라 동종 업계 등의 관련된 기업에 추가 해킹 목적으로 활용될 가능성이 있음.

- 장기적으로 유출 데이터가 외부에 판매될 수 있어 지속적으로 흐름을 관찰하며 대응해야 함.

Appendix

1. 핵티비스트 단체에 의한 일본 정부기관 사이버 공격 사례

2. Anonymous Italia Team의 DDoS 공격을 받은 일본 정부기관 목록

Homepage: https://s2w.inc

Facebook: https://www.facebook.com/S2WLAB

Twitter: https://twitter.com/S2W_Official

Detailed Analysis of ‘Operation Japan’ Campaign was originally published in S2W BLOG on Medium, where people are continuing the conversation by highlighting and responding to this story.

Article Link: Detailed Analysis of ‘Operation Japan’ Campaign | by S2W | S2W BLOG | Medium