Author: S2W TALON

Last Modified: Oct 26, 2023

Photo by Duncan Kidd on Unsplash

Photo by Duncan Kidd on UnsplashExecutive Summary

- (2023–10–07) 팔레스타인의 무장 정파 하마스가 이스라엘에 대한 사상 초유의 공격을 감행함.

- (2023–10–08) 이에 이스라엘은 하마스에 공식적으로 전쟁을 선포하였으며, 딥웹 및 다크웹(이하 DDW) 상에서 활동하는 사이버 핵티비스트 그룹들은 이스라엘 / 팔레스타인 각 국가를 타겟으로 #OpPalestine, #OpIsrael 캠페인을 시작함.

- 전쟁 발발 후 DDW 포럼 내 이스라엘과 팔레스타인 두 국가에 대한 언급량 증가 추세를 확인한 결과 각 3.5배, 11배 증가했으며, 일 평균 1회 미만 언급되던 팔레스타인이 새로운 키워드로 급부상함.

- 전쟁 시점 이후 해킹포럼에서 이스라엘과 팔레스타인을 언급한 TOP 10 유저 활동은 모두 Leakbase, breachforums, Ramp 포럼에서 이루어짐.

- BreachForums 포럼의 @cookiemonster 유저와 @threatbear 유저, Leakbase 포럼의 @Snowy 유저, RAMP 포럼의 @socket 유저 등이 이스라엘과 팔레스타인 유출 데이터를 업로드한 이력이 다수 확인됨.

- 팔레스타인 알루미늄 제조업체 Napco Aluminum의 직원 및 고객 계정정보를 유출한 threatbear 유저는 압축 비밀번호를 fuckpalestine으로 설정하며 이스라엘을 지지하였고, 해당 게시글을 업로드하기 전에는 mont4na 유저로 활동한 것이 확인됨.

Deep & Dark web User Profiling @Mont4na

- 이스라엘과 팔레스타인(하마스) 간의 전쟁이지만 지리상 주변에 있는 국가에 지사가 위치하고 있거나, 지리상 멀리 있어도 국가별 우호적인 관계에 따라 공격 대상이 결정되고 공격 대상의 범위가 넓어지는 추세를 보이며, 이는 곧 어떤 국적의 기업들도 핵티비스트 그룹의 타겟이 될 수 있음을 의미함.

Detailed Analysis

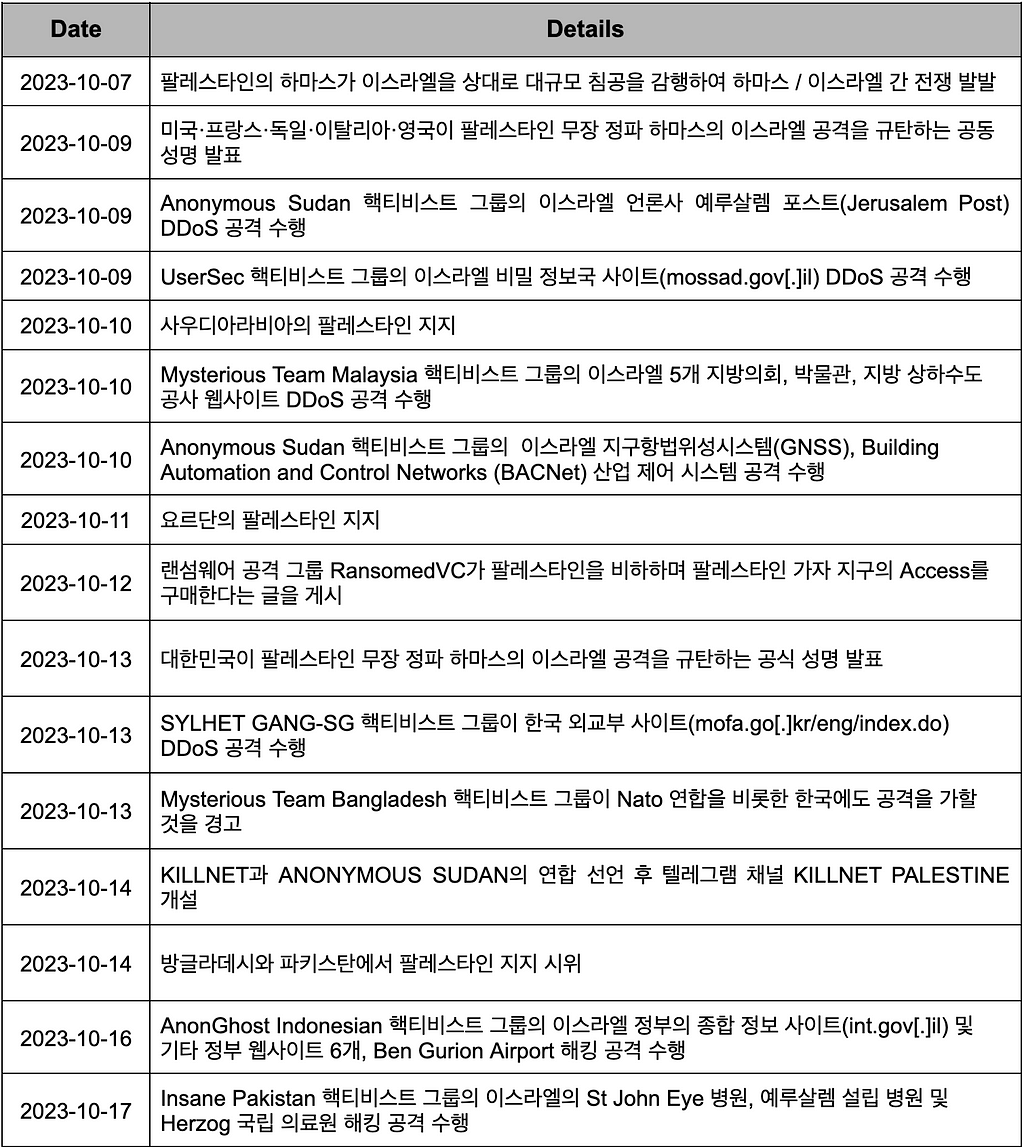

1. TimeLine

표 1. 국제 정세와 핵티비스트 그룹의 주요 타임라인

표 1. 국제 정세와 핵티비스트 그룹의 주요 타임라인2. About Pro-Israel vs Pro-Palestine Hactivist Group

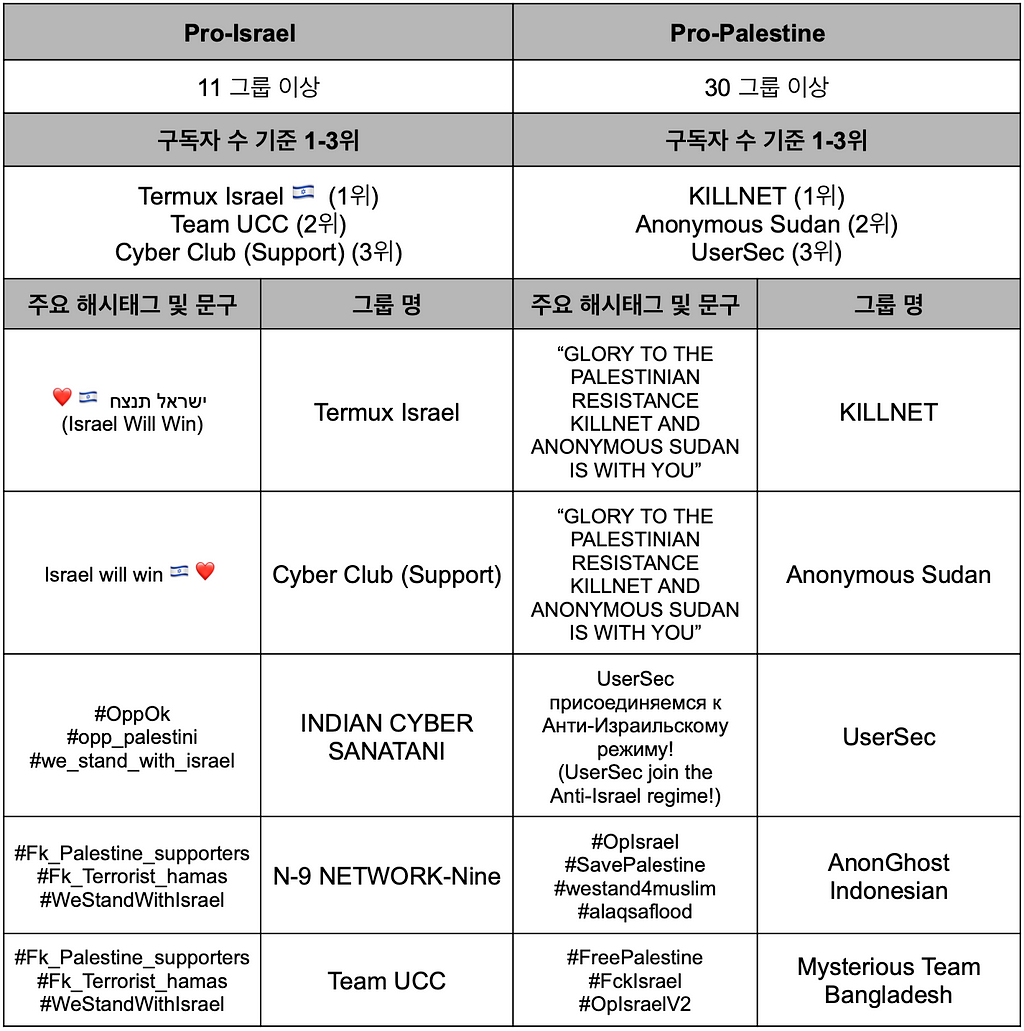

- (2023–10–07) 텔레그램에서 확인된 친-이스라엘, 친-팔레스타인 핵티비스트 그룹들은 10개 이상이며, 전쟁 시점 이후로 신규 핵티비스트 텔레그램 채널이 다수 속출함.

- (2023–10–16) Pro-Israel 진영의 텔레그램 구독자 1–3위에 해당하는 그룹은 Termux Israel, Team UCC, Cyber Club (Support) 그룹이며, 텔레그램 해시태그 기능을 활용해 팔레스타인 공격 및 이스라엘 지지 선언을 한 채널은 N-9 NETWORK-Nine, INDIAN CYBER SANATANI 등이 있음.

Pro-Palestine 진영의 텔레그램 구독자 1–3위에 해당하는 그룹은 KILLNET, Anonymous Sudan, UserSec 그룹이며, 텔레그램 해시태그 기능을 활용해 이스라엘 공격 및 팔레스타인 지지 선언을 한 채널은 AnonGhost Indonesian, Mysterious Team Bangladesh 등이 확인됨.

표 2. 텔레그램에서 확인된 핵티비스트 그룹

표 2. 텔레그램에서 확인된 핵티비스트 그룹2.1. Pro-Israel

- 친-이스라엘 성향으로 이스라엘을 포함하여 인도, 우크라이나, UAE, NATO 등 이스라엘에 우호적인 국적을 가진 공격 그룹이 많음.

- 텔레그램에서 활동하는 관련 대표 그룹

ThreatSec, INDIAN CYBER FORCE, Team UCC 등

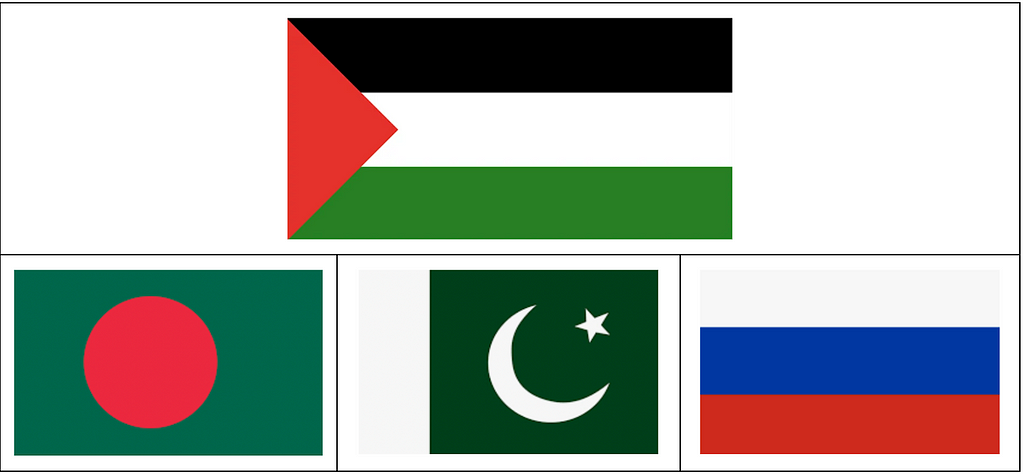

- 주요 공격 타겟으로는 팔레스타인을 포함하여 방글라데시, 파키스탄, 러시아 등 이스라엘과 적대적인 관계에 있는 국가들이 해당됨.

그림 1. 팔레스타인 (상단), 방글라데시 (하단-좌측), 파키스탄 (하단-중앙), 러시아 (하단-우측) 국기

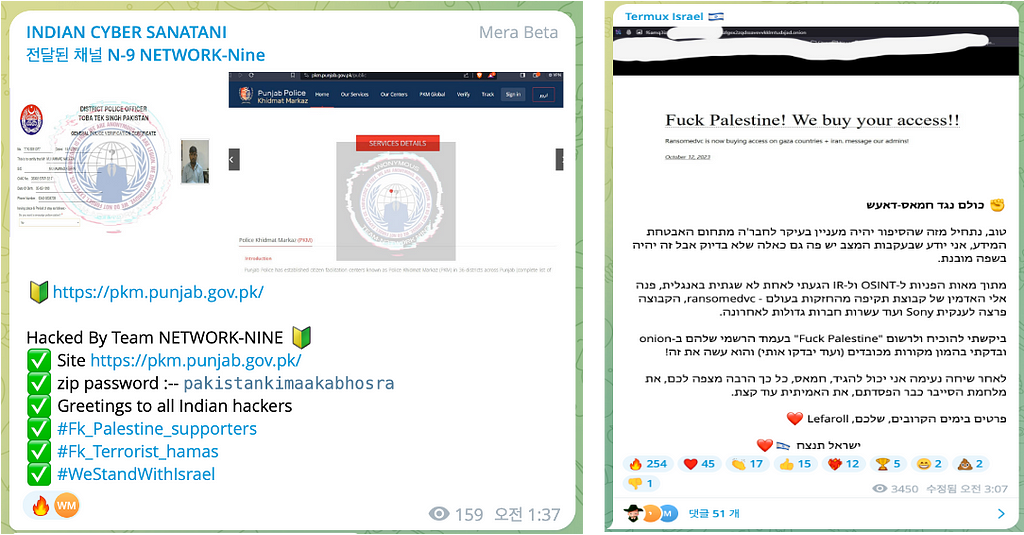

그림 1. 팔레스타인 (상단), 방글라데시 (하단-좌측), 파키스탄 (하단-중앙), 러시아 (하단-우측) 국기- 친-이스라엘 핵티비스트 그룹들은 주로 OpPalestine, All_Israel_Supporters, fuckpalestine, fuckpalestinesupporters 등의 키워드들을 사용하며 자신들의 행위를 알리고, 참여자를 모으고 있음.

그림 2. Pro-Israel 핵티비스트 그룹들의 텔레그램 메시지

그림 2. Pro-Israel 핵티비스트 그룹들의 텔레그램 메시지2.2. Pro-Palestine

- 친-팔레스타인 핵티비스트 그룹으로는 팔레스타인을 포함하여 이란, 이라크, 방글라데시, 예맨, 수단, 요르단, 사우디아라비아 등 팔레스타인에 우호적인 국적을 가진 공격 그룹이 많음.

- 텔레그램에서 활동하는 관련 대표 그룹

KillNet, Anonymous Sudan, SYLHET GANG-SG, The Yemeni Ghost, Islamic Hacker Army, Electronic_Tigers_Unit 등

- 주요 공격 타겟으로는 이스라엘을 포함하여 인도, 유럽, 미국, 한국, NATO 등 이스라엘에 우호적이고, 팔레스타인과 적대적인 관계에 있는 국가들이 해당됨.

그림 3. 이스라엘 (상단), 인도 (하단-좌측), 미국 (하단-중앙), NATO (하단-우측) 국기

그림 3. 이스라엘 (상단), 인도 (하단-좌측), 미국 (하단-중앙), NATO (하단-우측) 국기- 친-팔레스타인 핵티비스트 그룹들은 주로 OpIsrael, StopSupportIsrael, Free Palestine, FuckIsrael, OpIsraelV2 등의 키워드들을 사용하며 자신들의 행위를 알리고, 참여자를 모으고 있음.

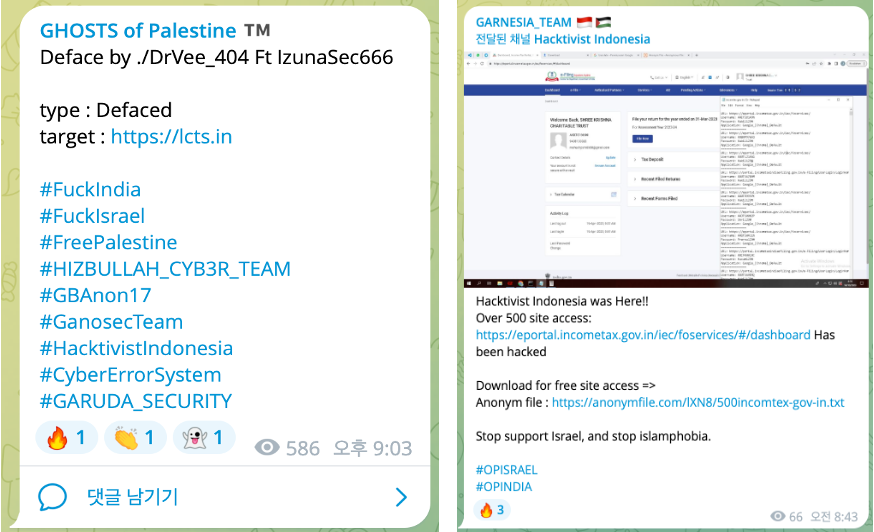

그림 4. Pro-Palestine 핵티비스트 그룹들의 텔레그램 메시지

그림 4. Pro-Palestine 핵티비스트 그룹들의 텔레그램 메시지2.2.1. DDoS Attacks Targeting South Korea

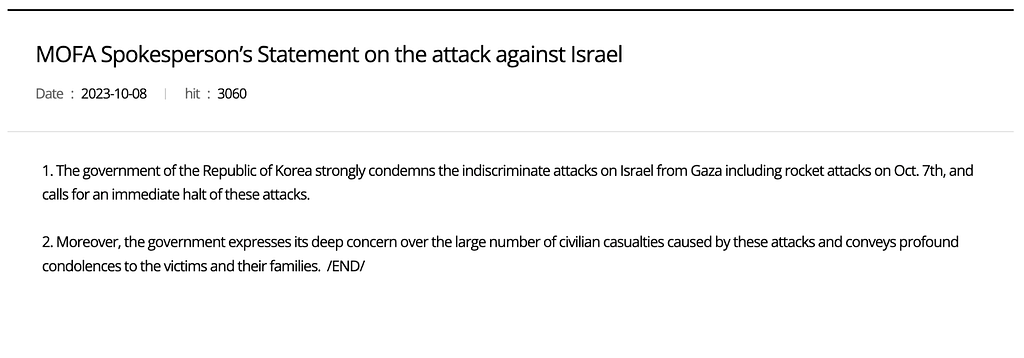

- (2023–10–08) 대한민국 외교부에서 팔레스타인 하마스가 이스라엘에 대해 가해진 무차별적 공격을 강력히 규탄하며, 이를 즉각 중단할 것을 촉구하는 내용으로 공식 성명을 발표함.

그림 5. 이스라엘을 향한 팔레스타인의 무차별 공격에 대해 규탄하는 대한민국 외교부 대변인 성명

그림 5. 이스라엘을 향한 팔레스타인의 무차별 공격에 대해 규탄하는 대한민국 외교부 대변인 성명- (2023–10–13) 이에 방글라데시 핵티비스트 그룹 SYLHET GANG-SG가 대한민국이 이스라엘을 지지하는 것을 항의하며 외교부 사이트에 대해 DDoS 공격을 수행함.

그림 6. 대한민국 외교부 사이트에 대한 DDoS 공격 수행 후 일시적으로 다운된 웹사이트 상태를 공유

그림 6. 대한민국 외교부 사이트에 대한 DDoS 공격 수행 후 일시적으로 다운된 웹사이트 상태를 공유3. Analysis of Israel and Palestine Trend in Deep & Dark Web

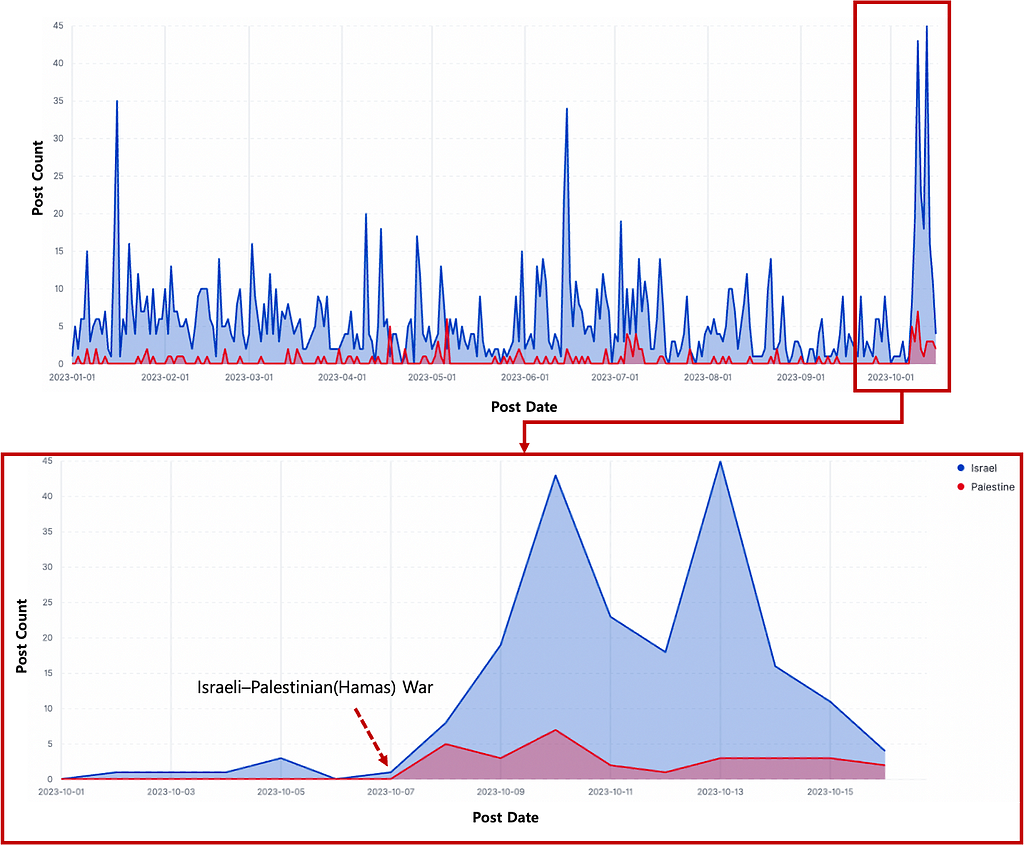

3.1. Analysis of Posting Trend in Deep & Dark Web

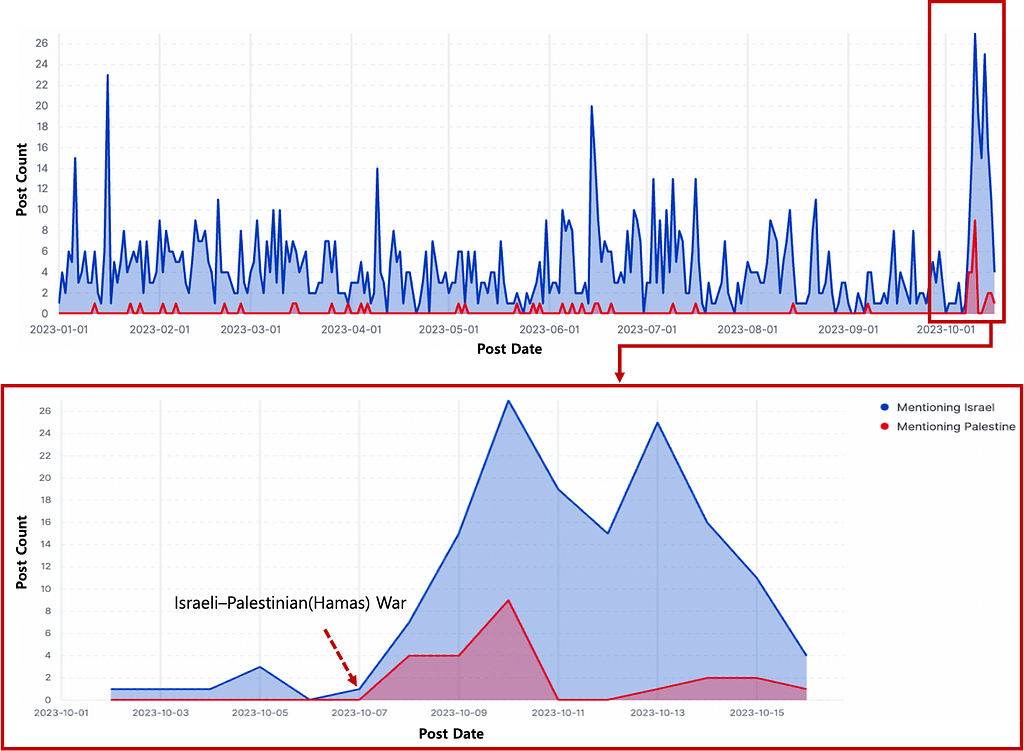

- (2023–01–01 ~ 2023–10–16) Breachforums, XSS 를 포함한 50개 이상 해킹 포럼에서 확인된 이스라엘, 팔레스타인 언급 게시글 수는 그림 10.과 같이 전쟁이 시작된 10월 7일을 기점으로 급격히 증가함.

- 표 3.에 따르면 2023년 1월 1일부터 전쟁 시작 전 시점까지 총 279일간 이스라엘은 일평균 5.36회, 팔레스타인은 일평균 0.61회 언급된 반면, 전쟁 직후 10일 동안 이스라엘은 일평균 18.8회, 팔레스타인은 일평균 6.7회 언급됨.

위 지표를 통해 해킹 포럼 내 이스라엘은 기존 언급량의 약 3.5배, 팔레스타인은 약 11배의 급격한 언급량 증가 추세를 확인할 수 있었으며, 일 평균 1회 미만 언급되던 팔레스타인이 새로운 키워드로 급부상 함.

그림 7. 2023년 전쟁 시작 전 / 후 이스라엘, 팔레스타인 언급 게시물 동향 그래프

그림 7. 2023년 전쟁 시작 전 / 후 이스라엘, 팔레스타인 언급 게시물 동향 그래프 표 3. 2023년 전쟁 시작 전 / 후 이스라엘, 팔레스타인 언급 게시글 수 비교

표 3. 2023년 전쟁 시작 전 / 후 이스라엘, 팔레스타인 언급 게시글 수 비교3.2. Analysis of User Trend in Deep & Dark Web

- (2023–01–01 ~ 2023–10–16) 50개 이상 해킹 포럼에서 확인된 이스라엘과 팔레스타인을 언급하는 신규 유저도 전쟁 시작일을 기준으로 그림 11.와 같이 급증하는 트렌드를 보임.

표 4.에 따르면 2023년 1월 1일부터 전쟁 시작일 직전까지 총 279일간 신규 이스라엘 언급 유저는 일평균 2.53명, 팔레스타인은 일 평균 0.46명 등장한 반면, 전쟁 후 10일 동안 이스라엘 언급 유저는 일 평균 11.4명, 팔레스타인은 일평균 5.3명으로 증가함.

위 지표를 통해 해킹 포럼 내 이스라엘을 언급하는 유저는 약 4.5배, 팔레스타인을 언급하는 유저는 약 11배로 이스라엘과 팔레스타인을 언급하는 신규 유저 등장 속도도 급격히 증가하는 것을 확인할 수 있음.

그림 8. 2023년 전쟁 시작 전 / 후 이스라엘, 팔레스타인 언급 신규 유저 동향 그래프

그림 8. 2023년 전쟁 시작 전 / 후 이스라엘, 팔레스타인 언급 신규 유저 동향 그래프 표 4. 2023년 전쟁 시작 전 / 후 이스라엘, 팔레스타인 언급 유저 수 비교

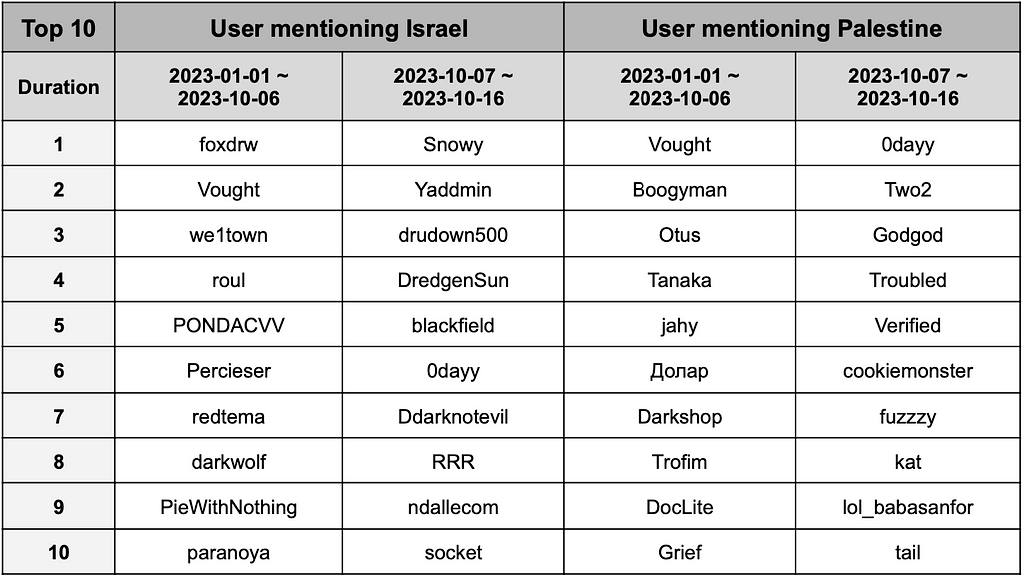

표 4. 2023년 전쟁 시작 전 / 후 이스라엘, 팔레스타인 언급 유저 수 비교- 해킹 포럼의 유저별 이스라엘과 팔레스타인 키워드 언급량을 조사한 결과, 전쟁 시작일을 기점으로 키워드 별 언급 빈도가 높은 순으로 Top 10 유저가 모두 새롭게 등장함.

이스라엘 게시글을 작성한 Top 10 유저와 팔레스타인 게시글을 작성한 Top 10 유저가 활동한 주요 해킹 포럼은 Breachforums 포럼, Leakbase 포럼, RAMP 포럼이며 Breachforums 포럼에서 활동한 유저가 총 20명 중 15명으로 가장 많았음.

- 이를 통해 양국을 언급하는 신규 유저들이 해킹 포럼에 다수 속출한 사실을 확인하였으며 해당 유저들은 기존에 활동하던 유저가 아닌, 전쟁 발발 이후 새롭게 포럼 가입 및 활동을 시작하였을 가능성이 높음.

표 5. 전쟁 전 / 후 DDW 포럼에서 이스라엘과 팔레스타인 키워드 언급 유저 TOP 10 비교

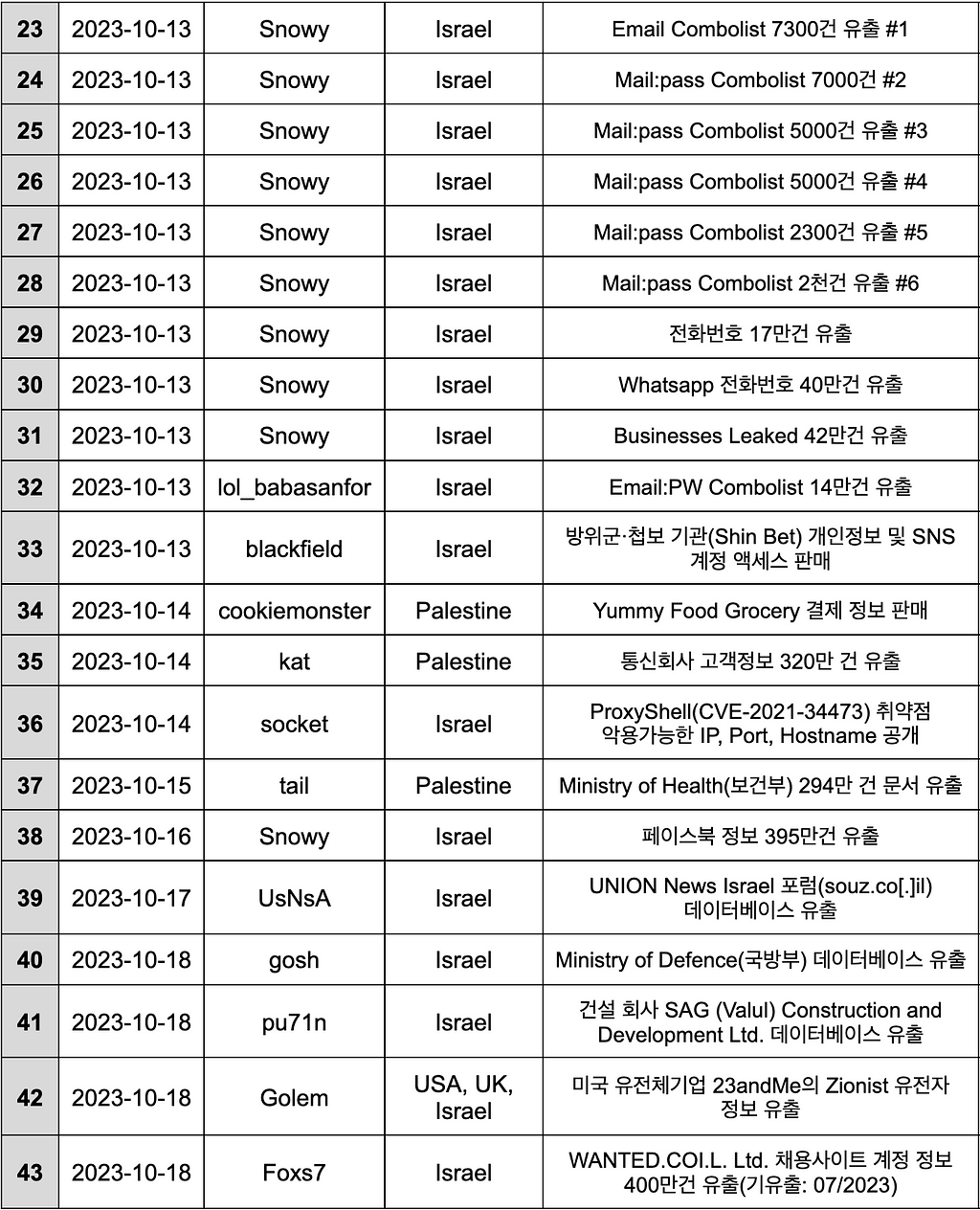

표 5. 전쟁 전 / 후 DDW 포럼에서 이스라엘과 팔레스타인 키워드 언급 유저 TOP 10 비교4. Major leak users in Deep & Dark Web

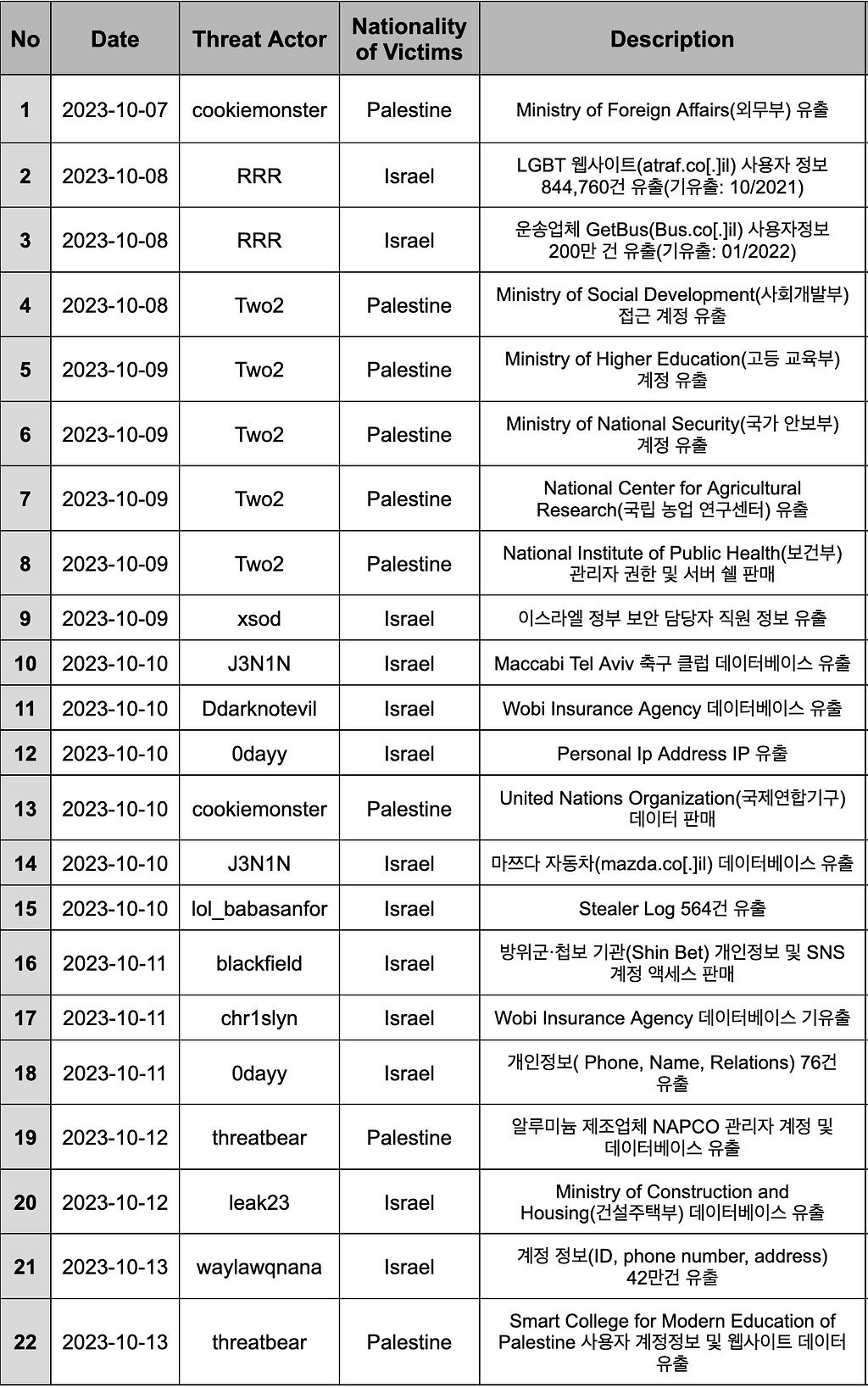

- 해킹 포럼 내 이스라엘과 팔레스타인 언급 및 관련 유저와 더불어 양 국가에 대한 데이터 유출 사례도 증가함.

4.1 Activities on BreachForums @threatbear (A.K.A @mont4na, Pro-Israel)

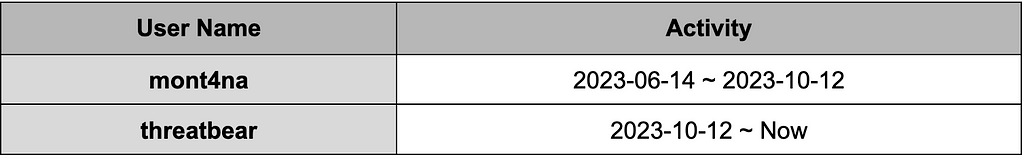

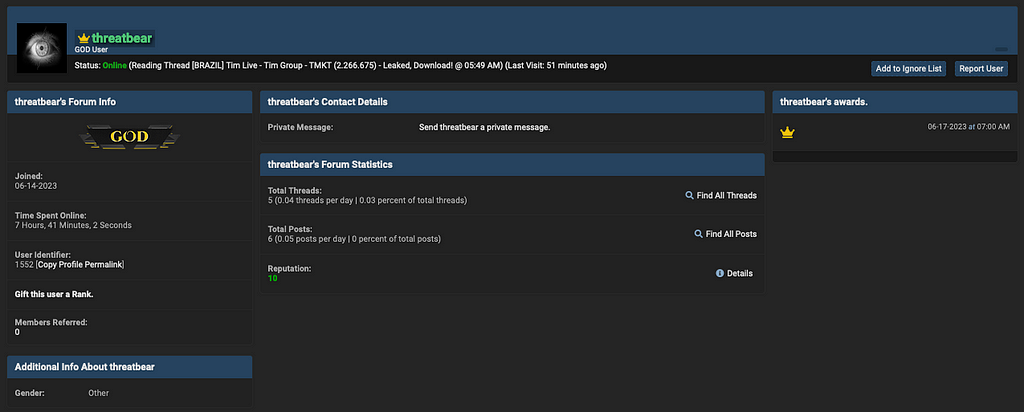

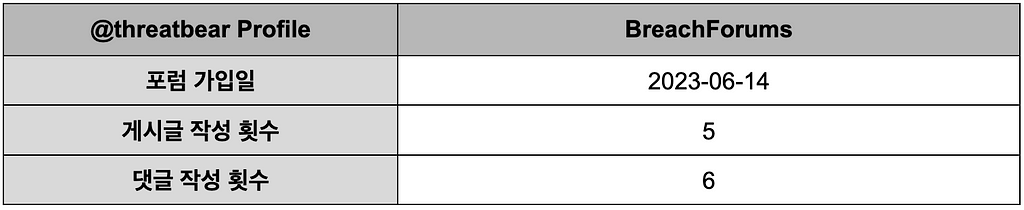

- threatbear 유저는 2023년 6월 14일 BreachForums 포럼에 가입함.

- BreachForums 포럼 가입 초기에는 mont4na의 유저명으로 활동하다가 2023년 10월 12일 팔레스타인 제조업체 유출 게시글인 “www.napco.ps — database”을 업로드하면서 닉네임을 threatbear로 변경하고 기존에 작성하였던 게시글을 모두 삭제함.

2023년 6월 14일부터 2023년 10월 12일까지 mont4na 유저명으로 활동함.

2023년 10월 12일부터 threatbear 유저 명으로 현재까지 활동을 이어오고 있음.

표 6. threatbear (Mont4na) 유저명 별 BreachForums 활동 기간

표 6. threatbear (Mont4na) 유저명 별 BreachForums 활동 기간 그림 9. threatbear 유저의 BreachForums 프로필

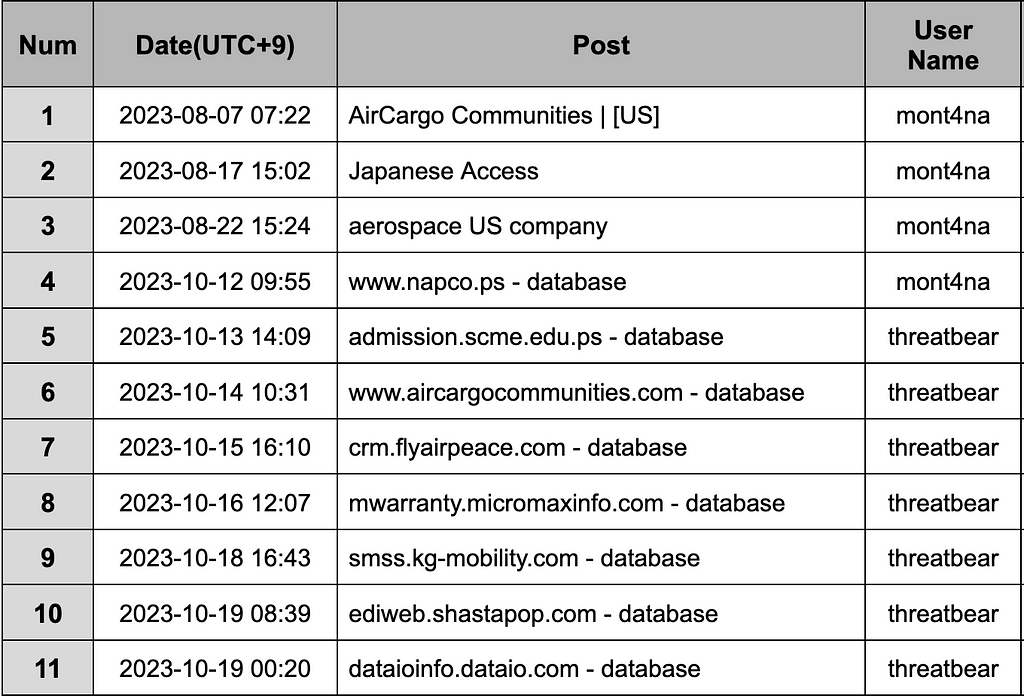

그림 9. threatbear 유저의 BreachForums 프로필 표 7. threatbear 유저의 BreachForums 활동 내역

표 7. threatbear 유저의 BreachForums 활동 내역Who is threatbear (A.K.A mont4na)?

- mont4na 유저는 2020년 11월부터 RaidForums, Breached, XSS 등 다양한 포럼에서 활동하며 미국과 한국을 포함한 다양한 국가의 웹 사이트 취약점과 유출 정보를 판매하는 전문적인 Access Broker로 mont4na 유저에 대한 프로파일링 분석 내용은 아래 보고서에서 확인 가능함.

Deep & Dark web User Profiling @Mont4na

- threatbear 유저는 팔레스타인 유출 게시글 2건 이외에도 북아메리카 항공 화물 대리점 Aircargo Communities Inc., 나이지리아 최대 민간 항공사 Air Peace, 인도 전자가전제품 제조기업 Micromax Informatics의 데이터베이스를 유출함.

- 팔레스타인 유출 게시글 제목

www.napco.ps — database

admission.scme.edu.ps — database

- threatbear 유저가 작성한 게시글을 분석한 결과, 유출된 데이터 대부분이 웹 상에 노출된 Admin 페이지를 공격 벡터로 사용한 것으로 확인됨.

표 8. threatbear (mont4na) 유저가 작성한 게시글 목록

표 8. threatbear (mont4na) 유저가 작성한 게시글 목록Palestine Leaks Posts by @threatbear (A.K.A mont4na)

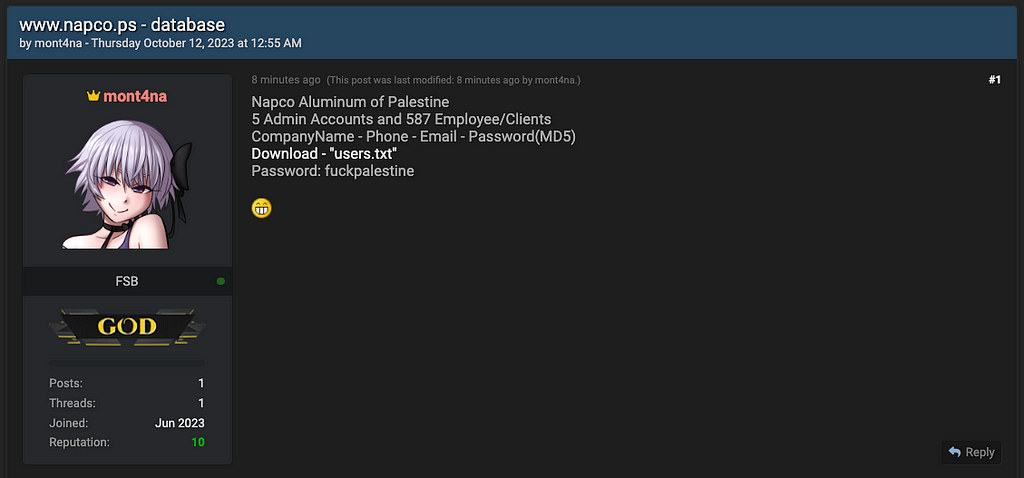

- (2023–10–12) “www.napco.ps — database” 제목의 글을 작성.

- 팔레스타인 알루미늄 제조업체 Napco Aluminum의 직원 및 고객 계정정보를 유출하였으며, 압축 비밀번호를 fuckpalestine으로 설정하며 이스라엘을 지지함.

- mont4na 유저는 해당 게시글을 업로드한 후, threatbear로 유저명을 변경함.

그림 10. “www.napco.ps — database” 원본 게시글

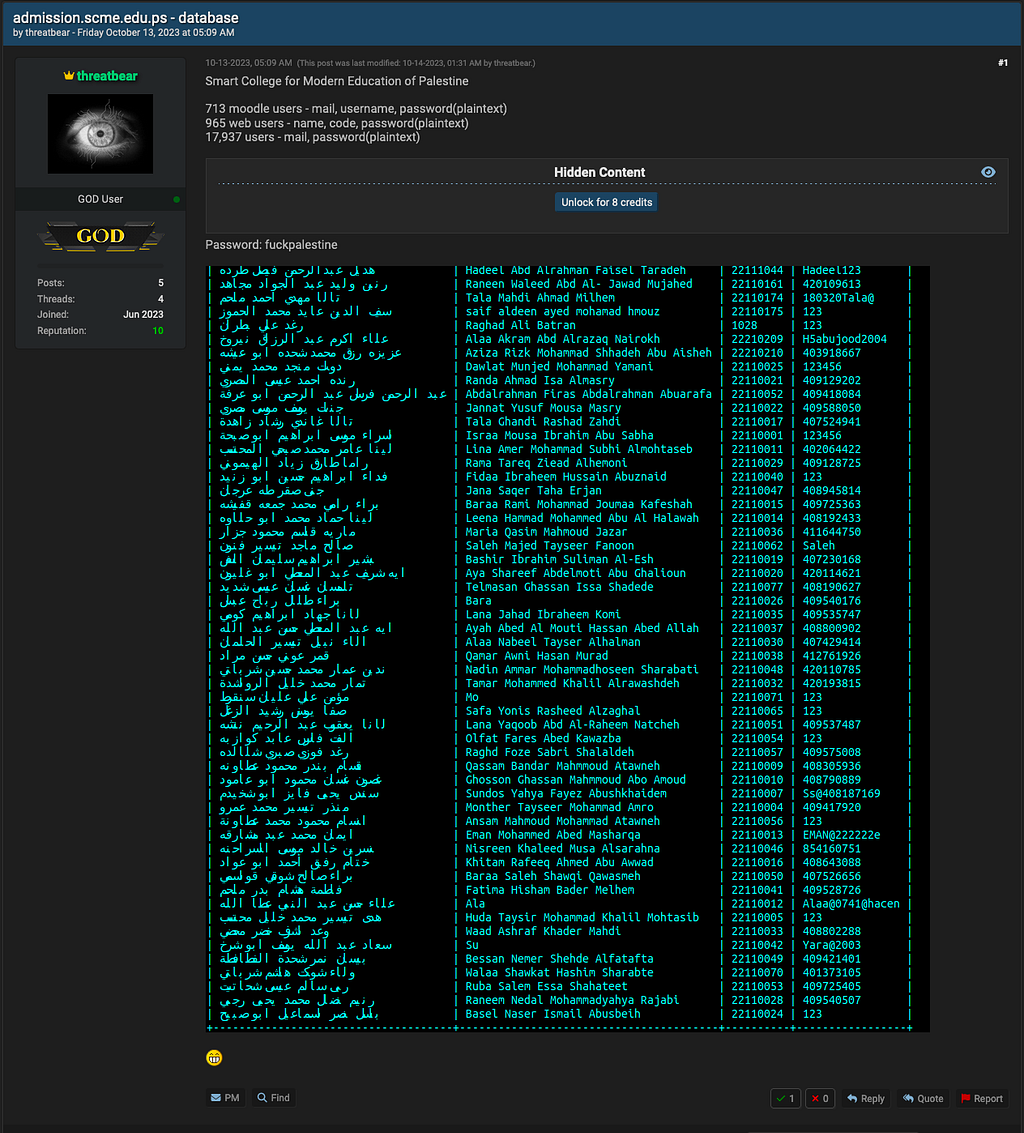

그림 10. “www.napco.ps — database” 원본 게시글- (2023–10–13) “admission.scme.edu.ps — database” 제목의 글을 작성함.

- 팔레스타인 교육업권 기업 Smart College for Modern Education of Palestine의 사용자 계정 정보 2,300건을 유출함.

그림 11. “admission.scme.edu.ps — database” 원본 게시글

그림 11. “admission.scme.edu.ps — database” 원본 게시글4.2 Activities on Leakbase Forums @Snowy (Pro-Palestine)

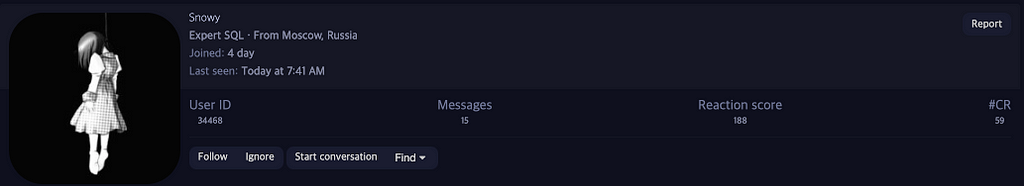

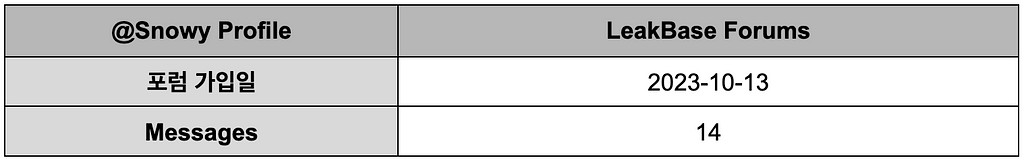

- Snowy 유저는 2023년 10월 13일, 이스라엘 데이터 유출을 목적으로 Leakbase 해킹 포럼에 가입한 것으로 추정됨.

- (2023–10–13) “7.3K Mail:pass Israel Combos | Israel Threatbase Leak” 게시글을 시작으로 포럼 활동을 시작함.

그림 12. Snowy 유저의 Leakbase 포럼 프로필

그림 12. Snowy 유저의 Leakbase 포럼 프로필 표 9. Snowy 유저의 Leakbase 포럼 활동 내역

표 9. Snowy 유저의 Leakbase 포럼 활동 내역Israel Leaks Posts by @Snowy

- Snowy 유저는 Leakbase 해킹 포럼 가입 후, 이스라엘 관련 Mail:Pass Combolist, WhatsApp 전화번호, Businesses Leaked, Facebook 계정 정보를 유출한 것으로 확인됨.

- 해당 유저는 지난 수년간 모은 이스라엘 데이터를 공개한다고 말하며 총 10건의 이스라엘 유출 게시글을 작성하였으며 8,363,349건의 개인정보가 유출됨.

표 10. Snowy 유저가 작성한 이스라엘 유출 관련 게시글 목록

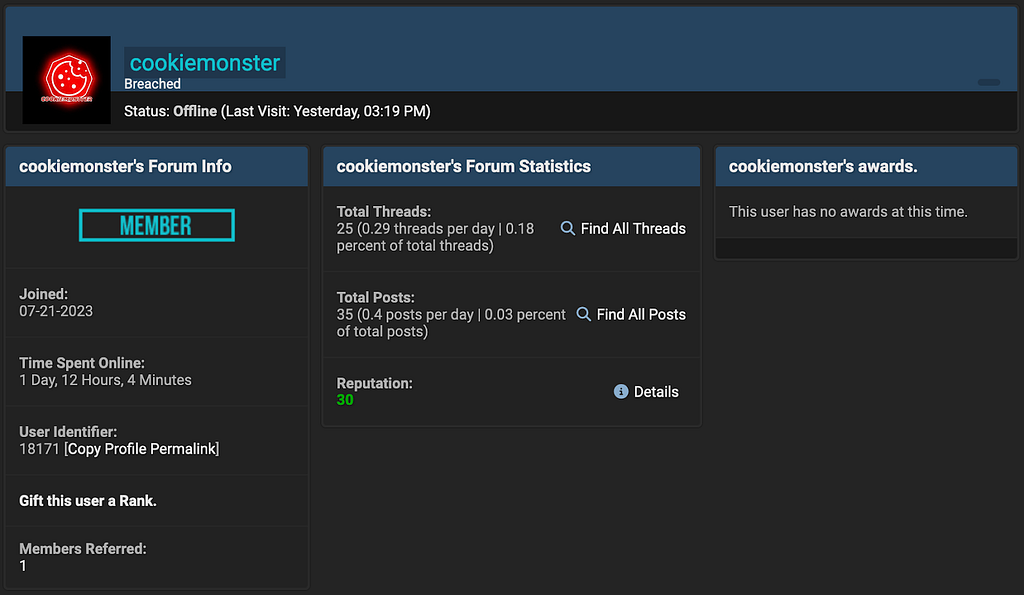

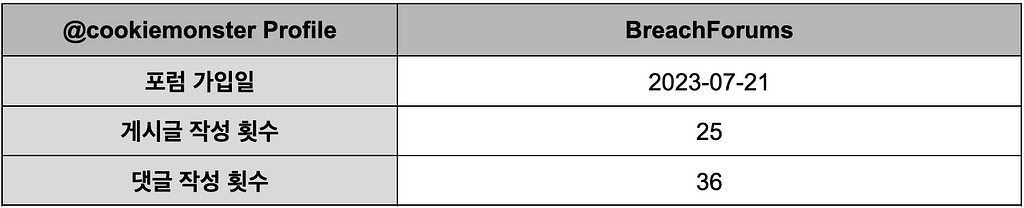

표 10. Snowy 유저가 작성한 이스라엘 유출 관련 게시글 목록4.3 Activities on BreachForums @cookiemonster (Pro-Israel)

- cookiemonster 유저는 2023년 7월 21일 BreachForums에 가입하였으며 2023년 9월 30일 텔레그램 채널( CookieMonster )을 생성하여 운영함.

- cookiemonster 유저는 러시아, 인도네시아, 인도, 나이지리아, 르완다, 도미니카 공화국, 멕시코, 프랑스 등의 국가를 대상으로 데이터를 유출한 바 있으며, 최근에는 이스라엘·하마스 전쟁 이슈로 팔레스타인 유출·판매 게시글을 3건 게시하였음.

그림 13. cookiemonster 유저의 BreachForums 프로필

그림 13. cookiemonster 유저의 BreachForums 프로필 표 11. cookiemonster 유저의 BreachForums 활동 내역

표 11. cookiemonster 유저의 BreachForums 활동 내역Palestine Leaks Posts by @cookiemonster

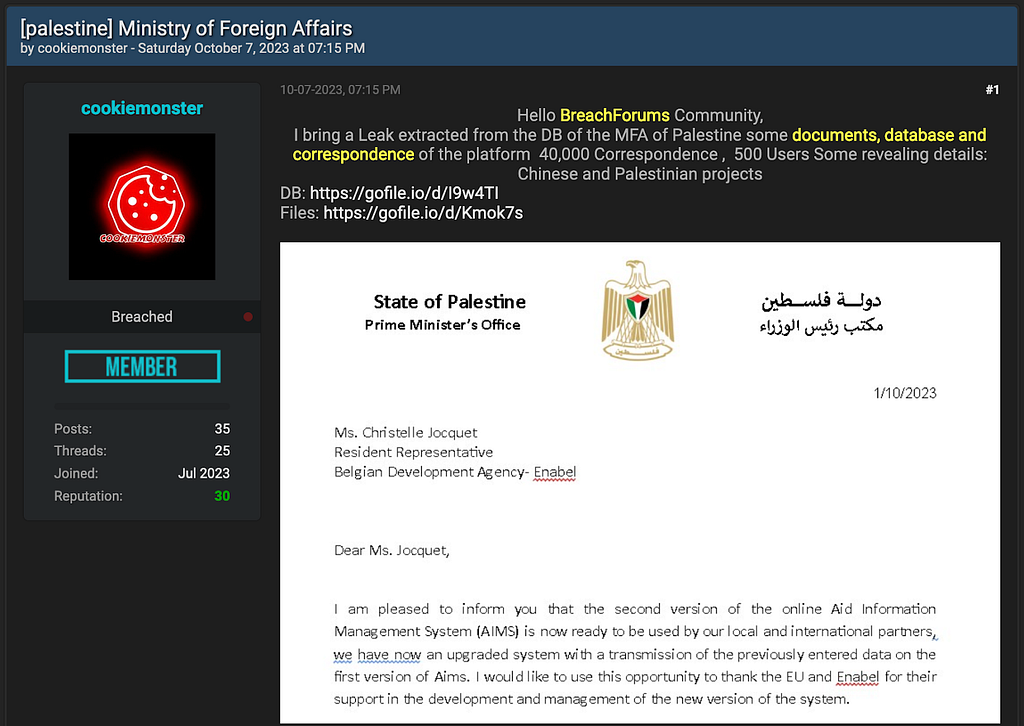

- (2023–10–07) 팔레스타인 Ministry of Foreign Affairs(외교부)의 데이터베이스를 유출하는 글을 업로드함.

- 팔레스타인 외교부 데이터베이스에서 획득한 문서, 데이터베이스, 서신을 공개하였으며, Chinese and Palestinian projects 관련 서신 40,000건, 사용자 정보 500건을 유출하였음.

그림 14. [palestine] Ministry of Foreign Affairs 원본 게시물

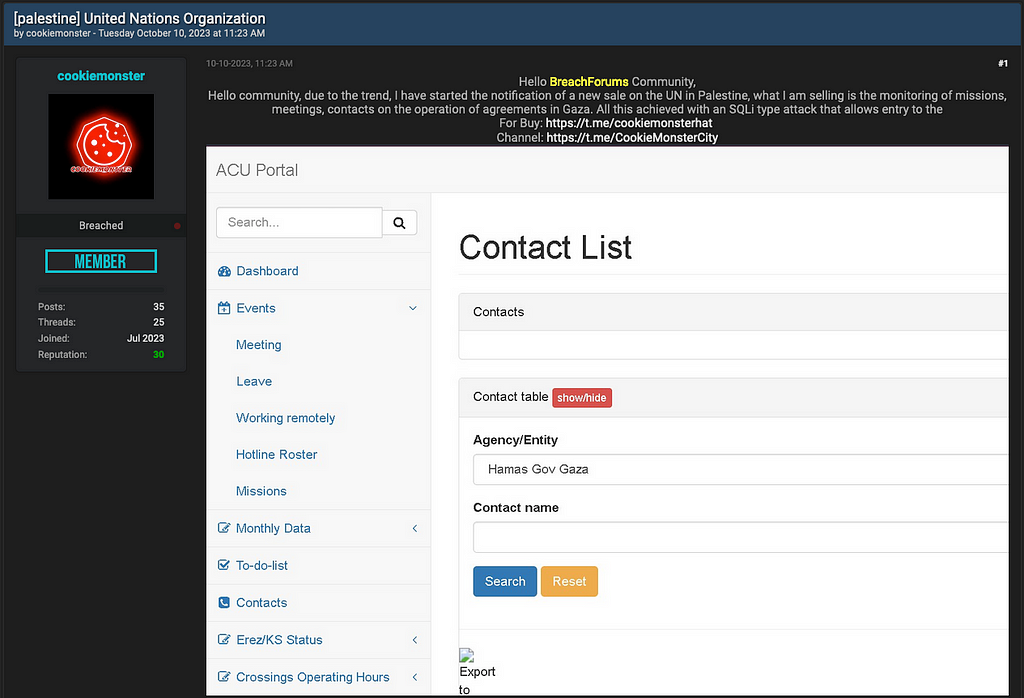

그림 14. [palestine] Ministry of Foreign Affairs 원본 게시물- (2023–10–10) 팔레스타인 United Nations Organization(국제연합기구)의 데이터를 판매하는 글을 업로드함.

- cookiemonster 유저는 이스라엘·하마스 전쟁 이슈로 SQL Injection 공격으로 탈취한 팔레스타인 유엔기구 데이터를 판매한다고 밝힘.

- 판매 데이터에는 가자지구 운영과 관련된 임무, 회의, 연락처 등이 포함되어 있다고 주장함.

그림 15. [palestine] United Nations Organization 원본 게시물

그림 15. [palestine] United Nations Organization 원본 게시물5. Analysis of Threat Actors’ Hacking Methods

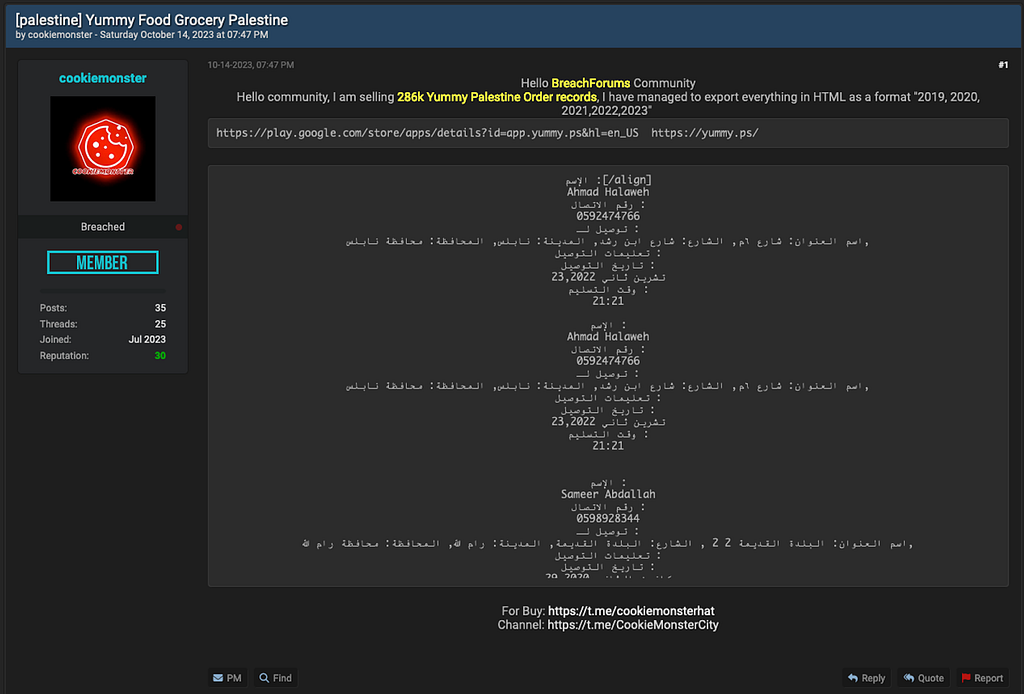

5.1. Sharing Database through Web Hacking

- DDW 해킹 포럼 유저들은 대부분은 SQL Injection과 같은 정보탈취를 위한 공격기법 을 통해 데이터를 탈취해 판매하거나 유출하고 있음.

- 일부 유저들은 유출 항목과 연관데이터들을 같이 공개하거나 데이터베이스 원본을 그대로 공유함.

- 이로 미루어 봤을 때 SQL Injection과 같은 정보탈취를 위한 공격기법을 사용한 것으로 추측할 수 있음.

그림 16. “[palestine] Yummy Food Grocery Palestine” 원본 게시글

그림 16. “[palestine] Yummy Food Grocery Palestine” 원본 게시글5.2. Defacement

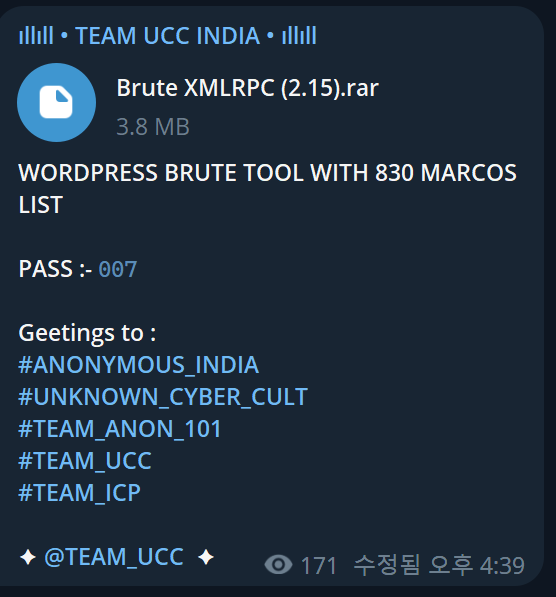

- 친-이스라엘 Team UCC 핵티비스트 그룹은 분쟁 이전부터 디페이스* 공격을 진행해왔음.

* 화면 변조 공격으로, 홈페이지 화면을 해커가 마음대로 변조하여 해킹에 성공했음을 알리는 공격 형태

- Team UCC는 주로 워드프레스 취약점을 활용하는 것으로 추측되며, 지속적으로 취약한 워드프레스 사이트와 취약점을 통해 확보한 계정 정보를 유출하거나 디페이스함.

- 또한 이들은 구독자들이 직접 취약한 워드프레스 사이트를 공격할 수 있도록 워드 프레스의 XML-RPC 플러그인 스캐닝 스크립트와 사용법에 대한 동영상도 함께 공유함.

그림 17. Team UCC가 공유한 Wordpress의 XML-RPC 브루트포싱 툴

그림 17. Team UCC가 공유한 Wordpress의 XML-RPC 브루트포싱 툴5.3. Data Exfiltration through Unauthorized Access

- 취약점을 공개하는 유저도 일부 존재하며, 취약점이 존재하는 타겟의 리스트를 공개하는 유저도 존재함.

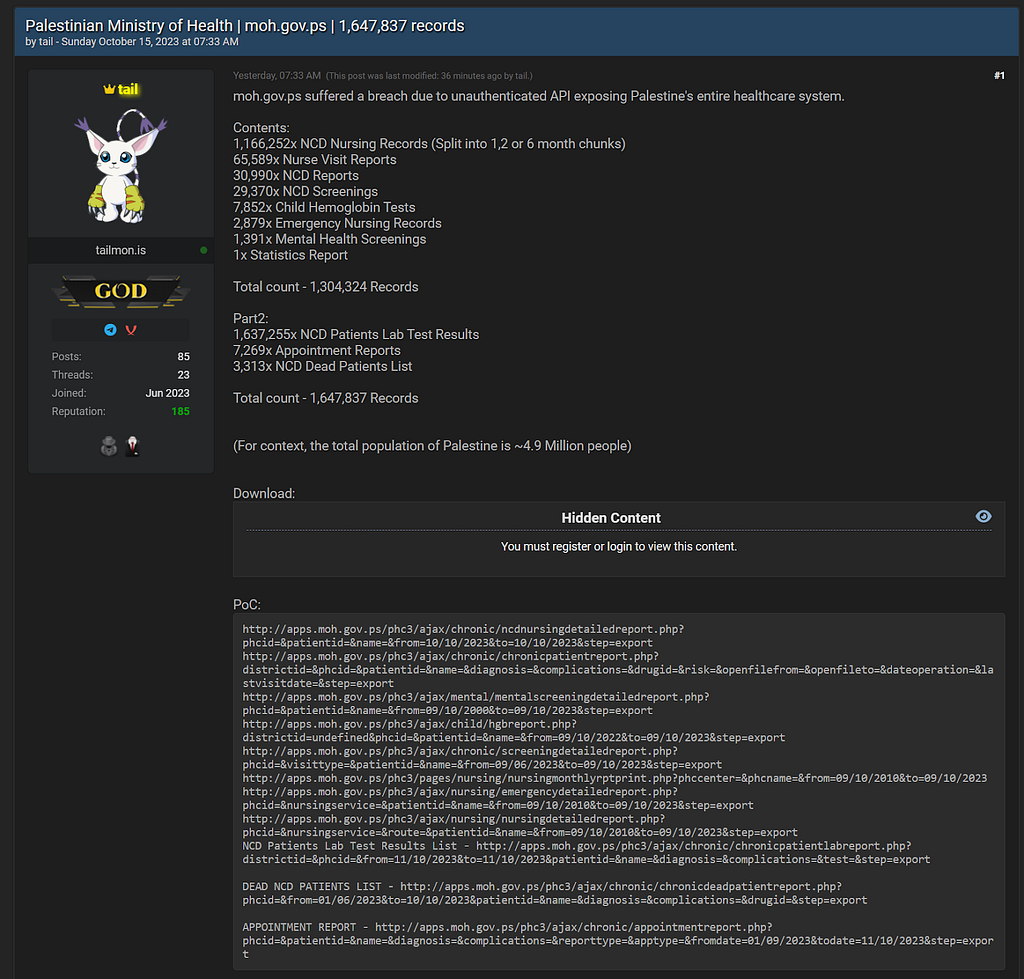

- BreachForums에서 활동하는 유저 tail은 내부 직원용으로 제작된 데이터 추출 사이트들에 인증없이 접근할 수 있었고, 팔레스타인의 보건부 데이터를 탈취하여 취약한 웹사이트 리스트와 함께 공유함.

그림 18. 유저 tail이 올린 팔레스타인 보건부 데이터 및 취약한 웹사이트 리스트

그림 18. 유저 tail이 올린 팔레스타인 보건부 데이터 및 취약한 웹사이트 리스트5.4. Sharing 1-day Vulnerability Attack Surface

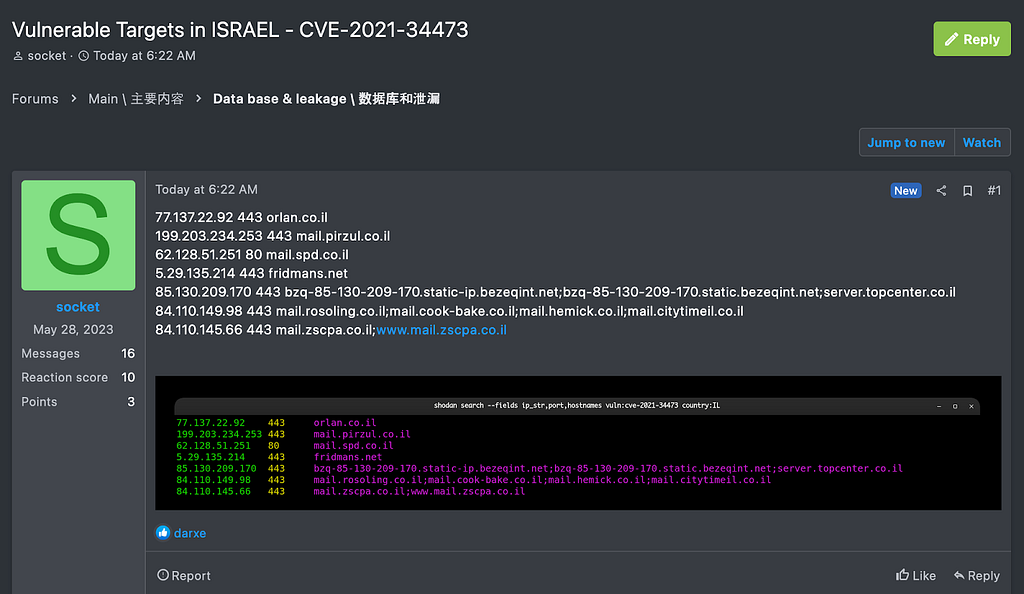

- RAMP 포럼에서 활동하는 유저 socket은 “Vulnerable Targets in ISRAEL — CVE-2021–34473” 라는 제목의 게시물을 올리며 CVE-2021–34473 ProxyShell 취약점을 활용해 공격할 수 있는 이스라엘 IP, Port, 도메인 리스트를 공유함.

- 해당 유저가 업로드한 게시글 내 스크린샷에 따르면, Shodan 검색 결과인 것으로 확인됨.

그림 19.유저 socket이 공유한 CVE-2021–34473에 취약한 IP, Port, 도메인 리스트

그림 19.유저 socket이 공유한 CVE-2021–34473에 취약한 IP, Port, 도메인 리스트- 또한 취약점을 통해 확보한 특정 사이트에 접근할 수 있는 웹쉘, 웹사이트 접속 계정 정보 등 Access(접속 정보)를 판매하거나 공유함.

그림 20. Team UCC가 공유한 접속 가능한 Wordpress 웹사이트 및 계정 정보

그림 20. Team UCC가 공유한 접속 가능한 Wordpress 웹사이트 및 계정 정보5.5. DDoS(Distributed Denial of Service)

- Telegram에서 활동하는 핵티비즘 그룹들의 경우, 정치적인 이념을 앞세우며 주로 타겟 국가의 사이트에 대해 DDoS 공격을 진행하였음.

- DDW 해킹 포럼 유저들과는 다르게, 지지 국가가 같은 일부 핵티비즘 그룹들은 연합하여 다수의 인원이 공격을 진행함.

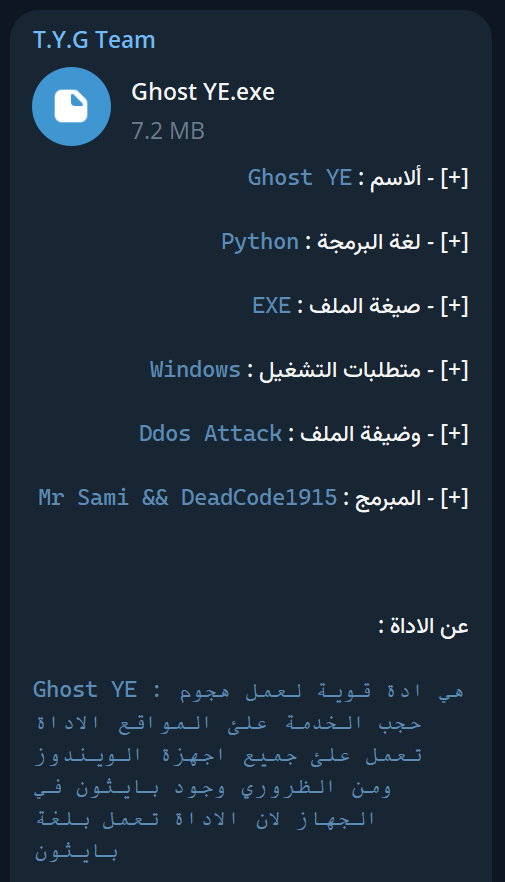

- The Yemeni Ghost Team(T.Y.G Team)의 경우, 파이썬으로 제작된 DDoS 툴 2개를 공개하였음.

- 첫 번째 툴의 경우, 제작자가 Mr Sami와 DeadCode1915이며 두 번째 툴의 제작자는 1915 Team이라고 밝힘. DeadCode1915와 1915 Team에서 공통적으로 1915가 언급되고 있는 것으로 보아, 이 두 팀은 이전에 같은 팀으로 활동하다 두 팀으로 나뉘어졌거나 협업하고 있는 것으로 추측됨.

그림 21. T.Y.G Team에서 공유한 Python으로 제작한 DDoS 공격 도구

그림 21. T.Y.G Team에서 공유한 Python으로 제작한 DDoS 공격 도구Conclusion

- 2023년 10월 7일 전쟁 시점 이후 해킹 포럼에 이스라엘과 팔레스타인을 언급량에 따른 Top 10 유저가 활동한 해킹 포럼은 leakbase 포럼, breachforums 포럼, ramp 포럼으로, 위 포럼에서 이스라엘과 팔레스타인 관련 데이터가 유출될 가능성이 높아 해당 포럼들을 지속 관찰해야 함.

- 이스라엘과 팔레스타인 언급량이 높은 유저들이 전쟁 시점을 기준으로 모두 새롭게 랭킹에 등장하였고, 전쟁 시작일 이후 해킹포럼에 신규 유입된 유저들도 다수 관찰되어 이번 이스라엘-팔레스타인 전쟁과 관련된 신규 사이버 위협 동향이 발생할 가능성이 있음.

- 이스라엘 / 팔레스타인(하마스) 전쟁간에 직접적인 관계가 없더라도 주변국이나 비우호적인 관계의 국가에 지사, 협력업체 등이 위치하고 있을 경우 핵티비스트 공격 그룹의 타겟이 될 수 있으므로 사이버 위협에 대한 모니터링이 필요함.

- 핵티비스트 그룹들은 SQL Injection, Deface, 1-day 취약점, DDoS 등의 공격 기법을 사용하므로 대응 및 방어를 위해 주기적인 보안 점검과 최신 패치가 필요함.

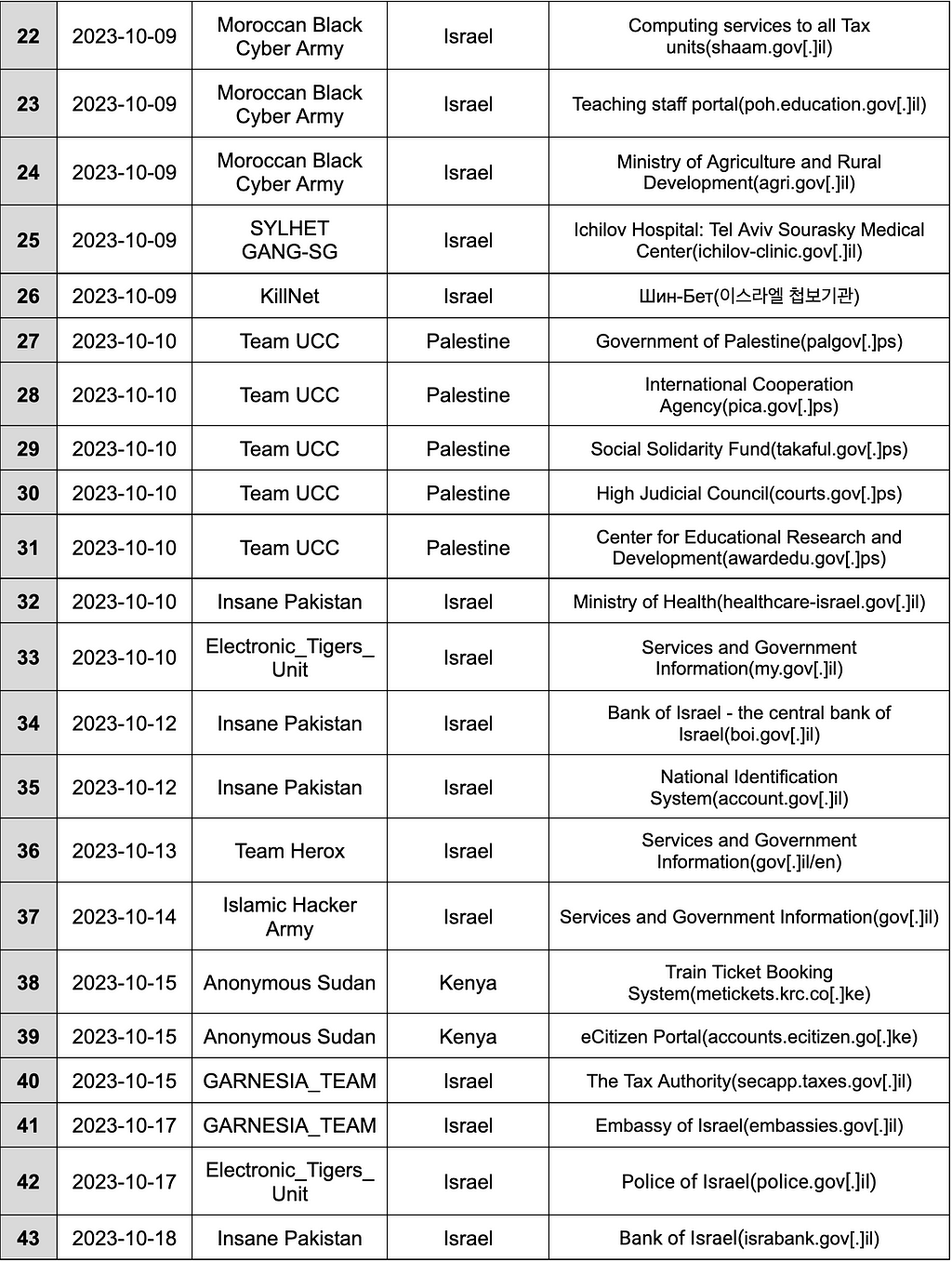

Appendix.

1. DDW 기반 Israeli–Palestinian(Hamas) 관련 주요 데이터 유출 사례

2. Telegram 기반 핵티비스트 단체에 의한 주요 정부 사이버 공격 사례

Homepage: https://s2w.inc

Facebook: https://www.facebook.com/S2WLAB

Twitter: https://twitter.com/S2W_Official

Detailed Analysis of DDW Issue related to Israeli– Palestinian(Hamas) War was originally published in S2W BLOG on Medium, where people are continuing the conversation by highlighting and responding to this story.

Article Link: Detailed Analysis of DDW Issue related to Israeli– Palestinian(Hamas) War | by S2W | S2W BLOG | Medium