Author: Sunhyung Shim, Jaehak Oh | S2W Marketing

Photo by Kajetan Sumila on Unsplash

Photo by Kajetan Sumila on Unsplash[보고서 목차]

- 연간 동향: 2023 주요 사건 및 사이버 범죄 동향

- 다크웹 통계: 유저수, 산업별 피해

- 대한민국 동향: 주요 사건 및 통계

- 북한 동향: 주요 사건 및 통계

#1. 연간 동향: 2023 주요 사건 및 사이버 범죄 동향

1. Hacktivists

출처: S2W Database

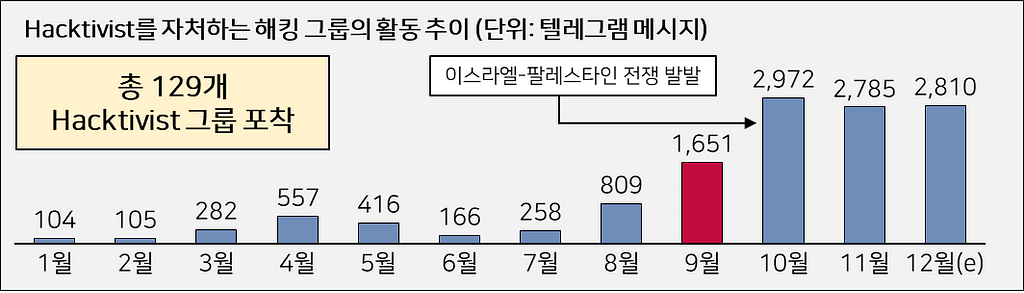

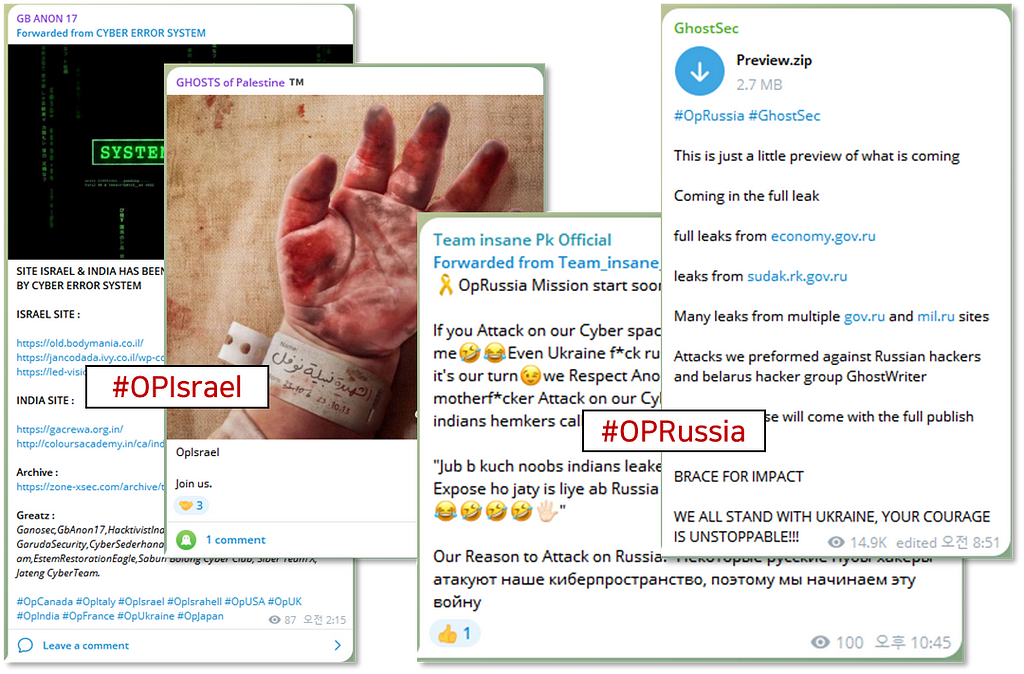

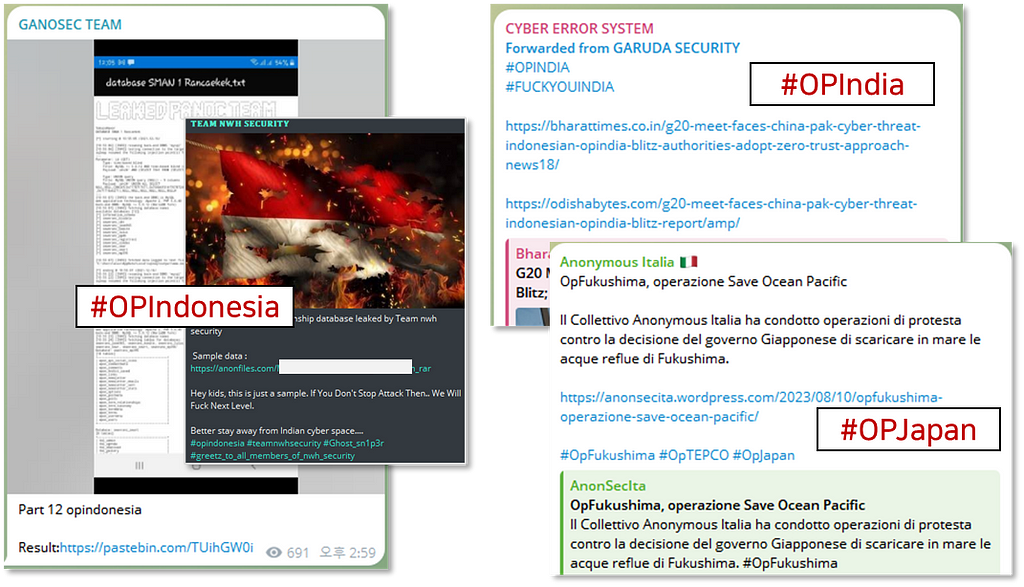

출처: S2W Database- 러-우 전쟁 이후 본격적으로 부상한 Hacktivist 해킹 그룹들의 활동은

이스라엘-팔레스타인 전쟁으로 다시 한번 왕성한 모습을 보이고 있음 - 최근 이들의 행보는 2가지 키워드로 대표되고 있음

- 사이버 민족주의: 자국민 우선주의, 민족주의와 진영 논리에 기반한 서방 세계 vs 러시아 & 아랍 연맹으로 나타나며 타문화권에 대한 적개심과 함께 자국 반대되는 모든 세력에 대해 공격을 가함

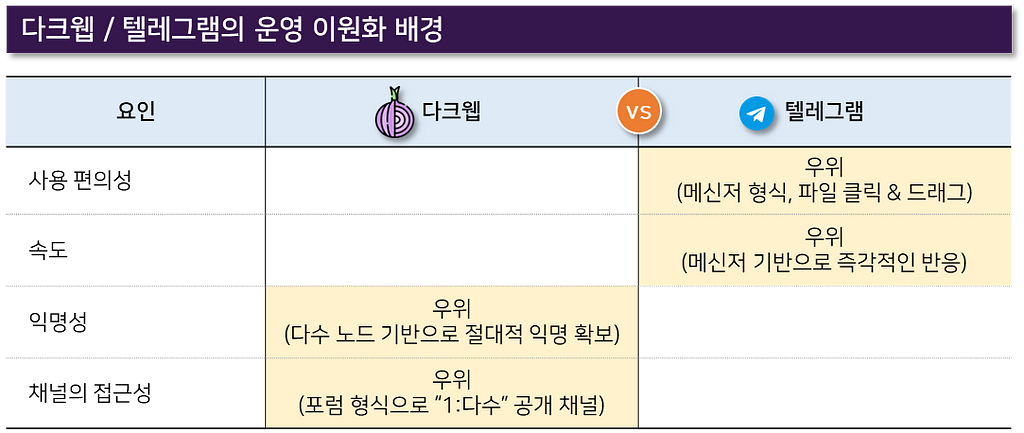

2. 텔레그램 채널: 정치적 메시지의 전파와 유출한 데이터를 공개하기 용이한 텔레그램 채널에서 주로 활동하며, 채널의 홍보를 위해 다크웹과 딥웹 등지에서 활동을 이원화하여 운영 중

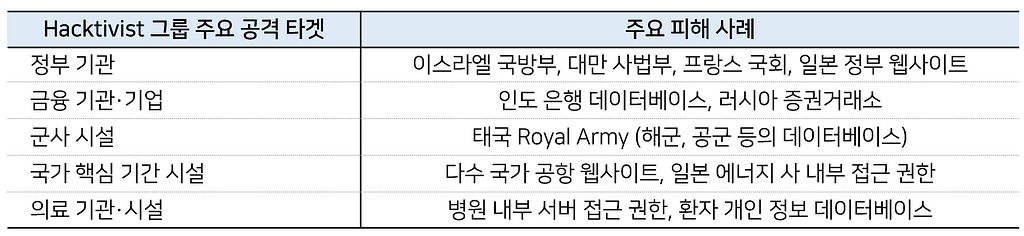

- 이들의 공격 범위는 주로 1차적으로는 대상 적국 (러시아-우크라이나, 이스라엘-이란 등)이나 최근 주변 지지 세력도 공격의 대상이 되고 있는데, 이러한 이유로 전쟁에 직접적인 연관이 적은 대한민국이나 일본 뿐 아니라 남미, 아프리카 국가에까지 영향을 미치고 있음

- 이들은 타겟 국가를 명시할 때 ‘#OP’, ‘#FCK’와 같은 키워드를 사용하며 (예: OPBrazil, OPRussia)

타겟이 되는 국가의 정부기관이나 기업 등에 DDoS나 데이터 유출 공격을 가함 - 특히 이들의 공격 타겟이 국가의 핵심 기관이나 기간 시설 등에 집중도가 높고 실제로 몇몇 국가의 기업이나 기관의 운영이 마비되는 등의 사례가 발생해 사회적으로 큰 비용이 발생하고 있음

[핵티비스트 그룹의 해킹 타겟 국가 분포]

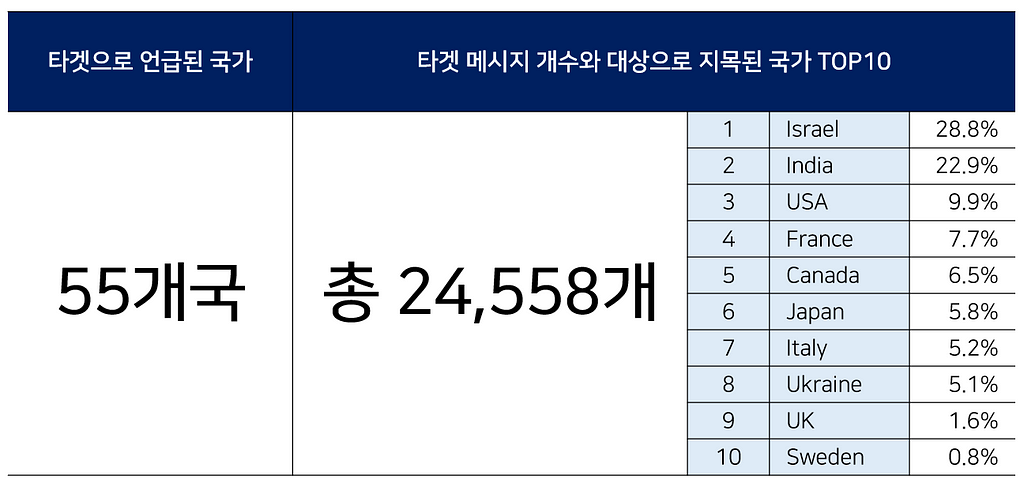

- 해킹 대상으로 지목 당한 국가는 55개국이며, 이스라엘을 포함한 서방 국가를 대상으로 한 메시지가 전체의 95% 이상을 차지할 정도로 Hacktivist 그룹들은 반서방적인 행보를 보임

- 공격 대상으로 가장 많이 지목 당한 국가는 이스라엘로 이-팔 전쟁 이전에는 우크라이나나 미국이 Hacktivist 그룹들의 주요 타겟이었으나 전쟁 이후 아랍-러시아 해킹 그룹의 연맹이 나타나며 빈번히 지목을 당하고 있음

- 러시아-아랍 해킹 연맹: 전통적인 해킹 강국 러시아를 중심으로 중국, 인도네시아 등의 해킹 그룹들과 이스라엘에 반대하는 아랍 해킹 그룹들의 연맹으로 이들의 연맹은 끈끈한 동맹의 성격보다는 자국의 정치적/경제적 이익에 기반하는 느슨한 연맹 수준으로 나타남

- 공격 대상으로 지목 당한 배경에는 꼭 전쟁만 있는 것은 아닌데 일본의 경우에는 후쿠시마 오염수의 방류, 태국의 경우에는 캄보디아와의 지역 분쟁 등 당국이 처한 정치적, 지리적 배경이 원인이 되는 경우도 다수 발견됨 (한국의 경우 서방 & 이스라엘과의 관계를 배경으로 총 4번 지목 당함)

- 또한 연맹도 지속적 유대가 발생하는 것은 아니며 각 국가가 처한 상황에 따라 같은 연맹 내에서도 서로 공격하는 경우도 발견되어, 향후 국제 정세의 추이가 중요한 요인으로 작동할 것으로 보임

해킹 연합체와 지목 국가의 해시태그 샘플

해킹 연합체와 지목 국가의 해시태그 샘플

Hacktivist 그룹의 텔레그램 메시지 샘플

Hacktivist 그룹의 텔레그램 메시지 샘플2. Dual Operation: Telegram & Dark Web

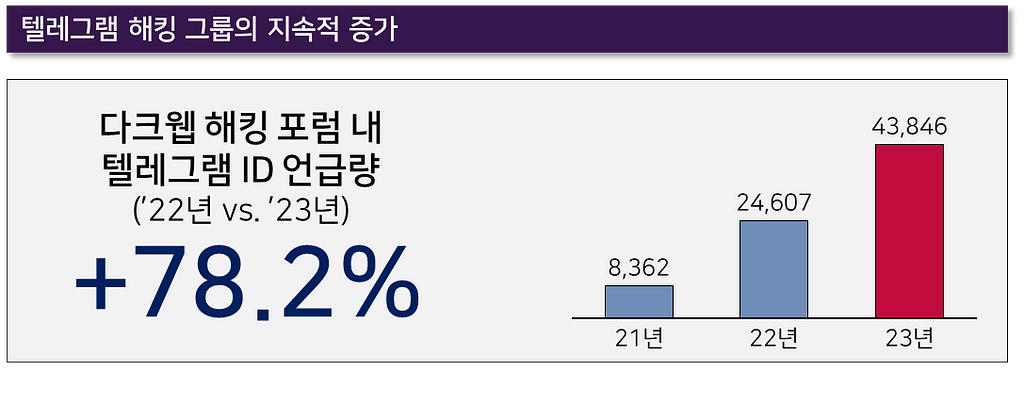

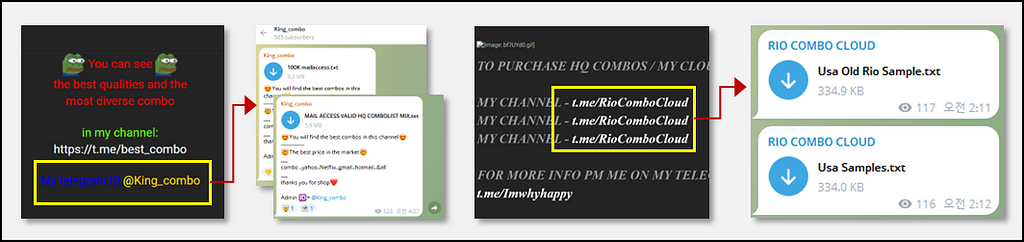

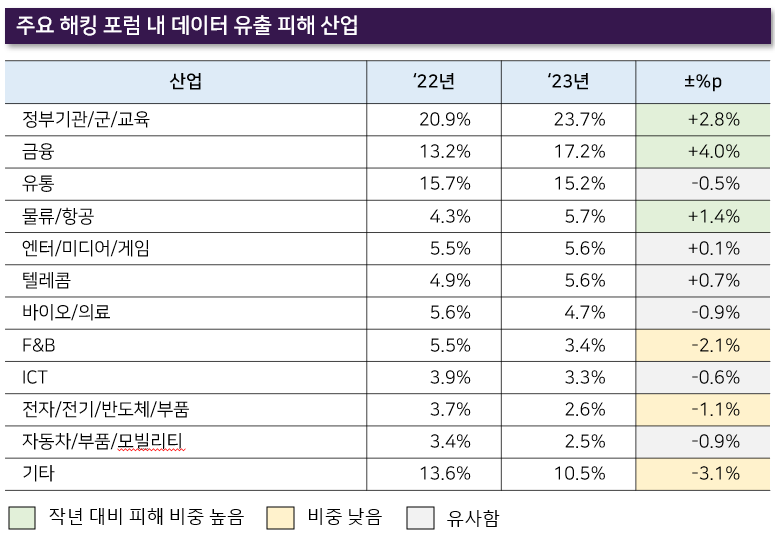

- 유명 해킹 포럼이나 커뮤니티 등에서 활동하는 해커 중 별도의 텔레그램 채널을 동시에 운영하는 해커의 수는 꾸준히 증가하고 있음

해커의 다크웹 포럼 내 포스팅과 언급된 텔레그램 채널 예시

해커의 다크웹 포럼 내 포스팅과 언급된 텔레그램 채널 예시

- 사용성, 편의성, 속도 등 텔레그램의 장점이 많아 다수의 해커와 해킹 그룹이 텔레그램으로 이동 중이나, 텔레그램 채널의 주소를 알지 못하면 접근이 어렵고 익명성과 보안 측면에서도 다크웹의 장점이 명확해 통상 유명 해킹 그룹들은 두 매체를 동시에 활용하고 있음

- 다크웹: 포럼이나 별도 웹페이지 운영

텔레그램: 소통 창구, 유출 파일의 업로드 등

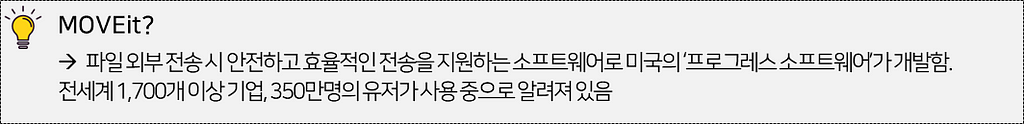

3. MOVEit Vulnerability

- 올해 6월, 기업들에서 널리 사용되는 파일 전송 소프트웨어 ‘MOVEit’에 대한 심각한 취약점이 발견되어 소프트웨어 사용자들의 각별한 주의와 빠른 패치 적용이 요구됨

- 알려진 취약점은 CVE-2023–34362와 CVE-2023–35036으로 모든 버전의 MOVEit에 적용이 가능하며, 해당 취약점이 악용될 시 소프트웨어를 통해 관리되는 파일에 대한 탈취 뿐 아니라 심각할 경우 내부 네트워크 장악이 가능한 것으로 밝혀짐

- 특히 다크웹 유명 랜섬웨어 그룹인 CLOP이 해당 취약점들을 적극 활용해, 다수의 기업을 공격하였으며, 해당 취약점으로 글로벌 기업인 Sony, PWC, EY 등이 피해 입음

4. 신기술과 다크웹 내 악용 사례: ChatGPT

- 2023년 3월, ChatGPT 4가 출시된 이후 다크웹 해킹 포럼에는 ChatGPT의 유료 계정을 유출하는 포스팅 뿐 아니라, ChatGPT를 악용해 각종 악성코드와 취약점을 개발하는 방법을 공유하거나 문의하는 포스팅이 수백여건 이상 게시됨

- 실제 포스팅에는 ChatGPT를 통해 개발된 랜섬웨어의 코드를 그대로 공유하거나 동영상으로 상세하게 설명하는 등 당장 악용이 가능한 사례도 발견됨

- 향후 사회적으로 여파가 있는 신기술이 나타날 시, 이와 같이 다크웹 해킹 포럼에서 악용하는 방법을 공유하는 포스팅이 다수 나타날 수 있음

#2. 다크웹 통계: 유저수, 산업별 피해

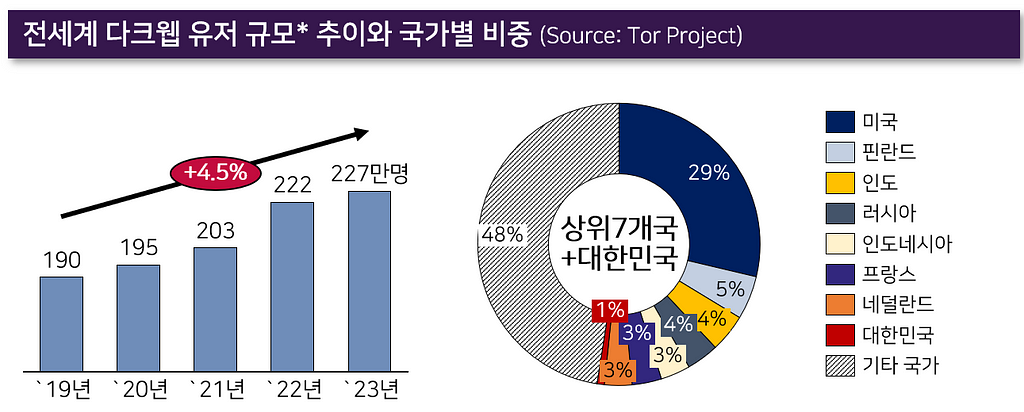

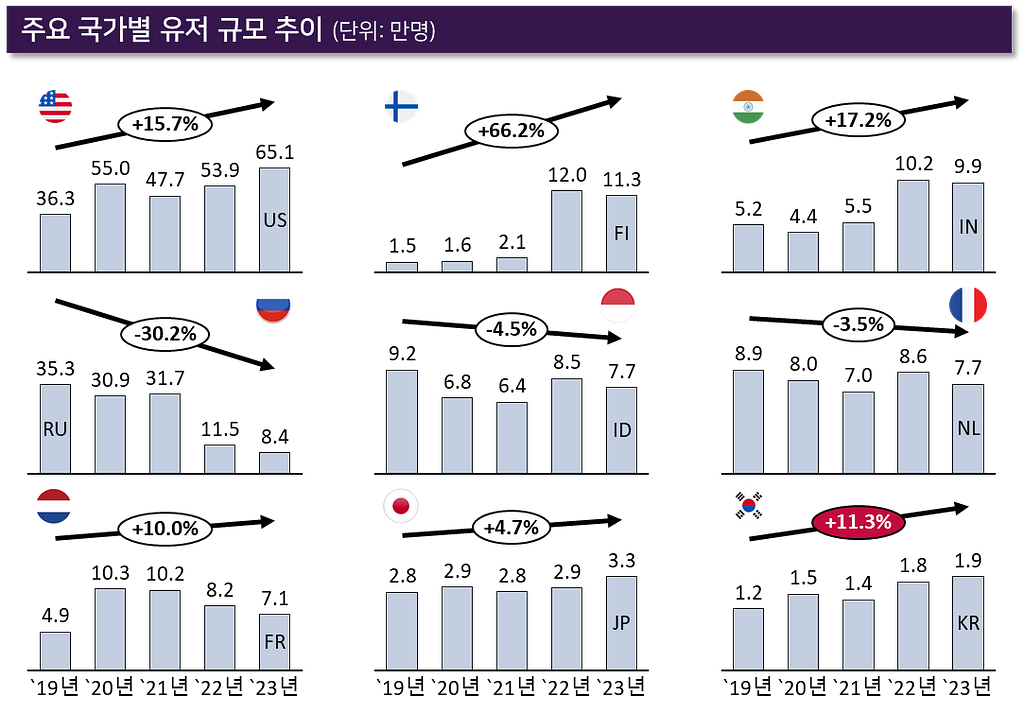

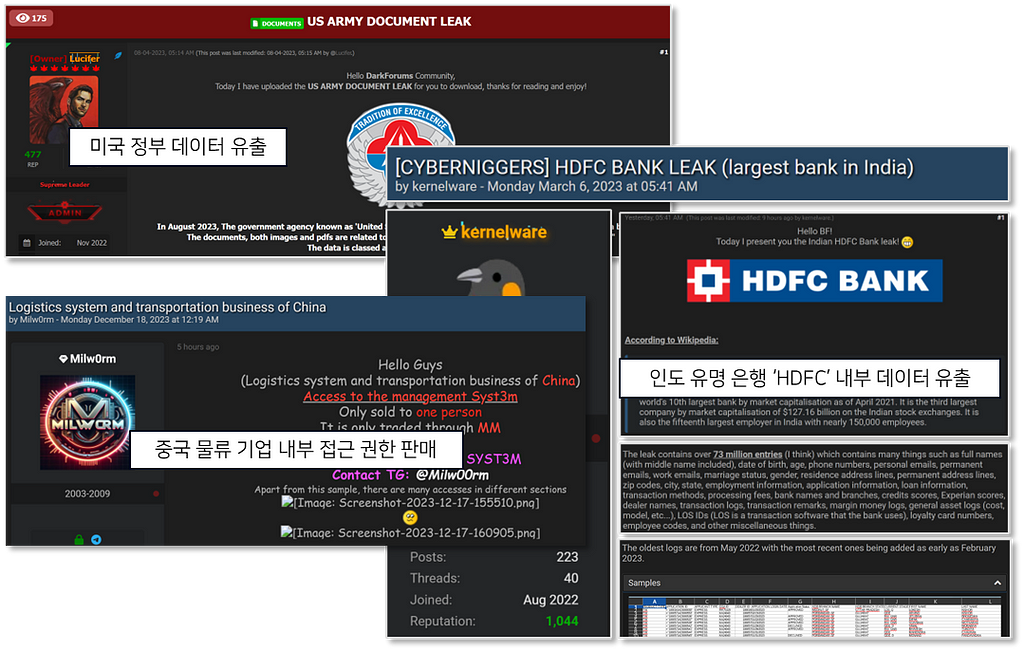

1. 다크웹 유저수

- 다크웹 유저는 지속 증가 중, 올해 일평균 유저는 약 227만명으로

역대 최대 수치임 -

최다 유저 국가는 미국, 핀란드, 인도 순으로 작년의 3번째 국가였던

러시아는 작년 초 국가 차원의 다크웹 사용 제재 이후로 유저 규모가 지속 하락하고 있음 - 한국의 일평균 유저 규모는 1.8만명으로 전세계적에서 26번째로 다크웹을 많이 사용하고 있음

*독일이 제외된 규모로 독일은 올해 6월부터 비정상적으로 급격한 증가를 보임. Tor Project는 이에 원인 조사에 착수했다고 밝혔으나, 현재까지 정확한 원인이 파악되지 못함 (독일 포함 시 올해 전세계 약 362만명)

*독일이 제외된 규모로 독일은 올해 6월부터 비정상적으로 급격한 증가를 보임. Tor Project는 이에 원인 조사에 착수했다고 밝혔으나, 현재까지 정확한 원인이 파악되지 못함 (독일 포함 시 올해 전세계 약 362만명)

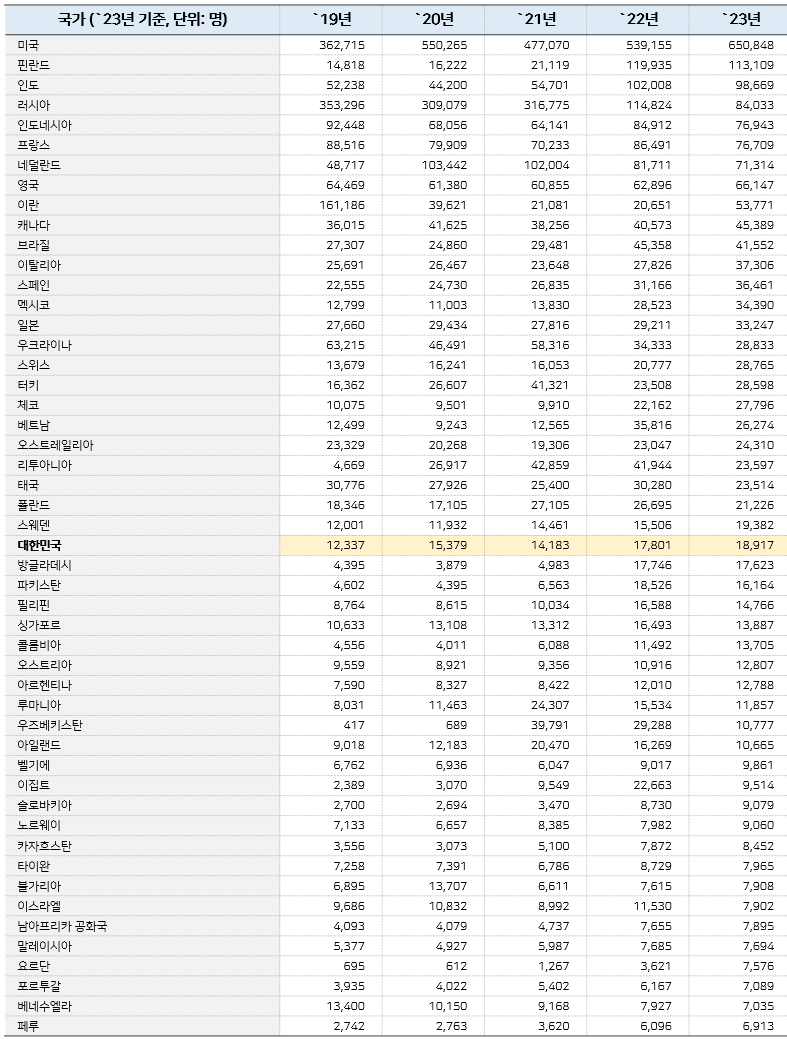

2. 산업별 데이터 유출 피해량

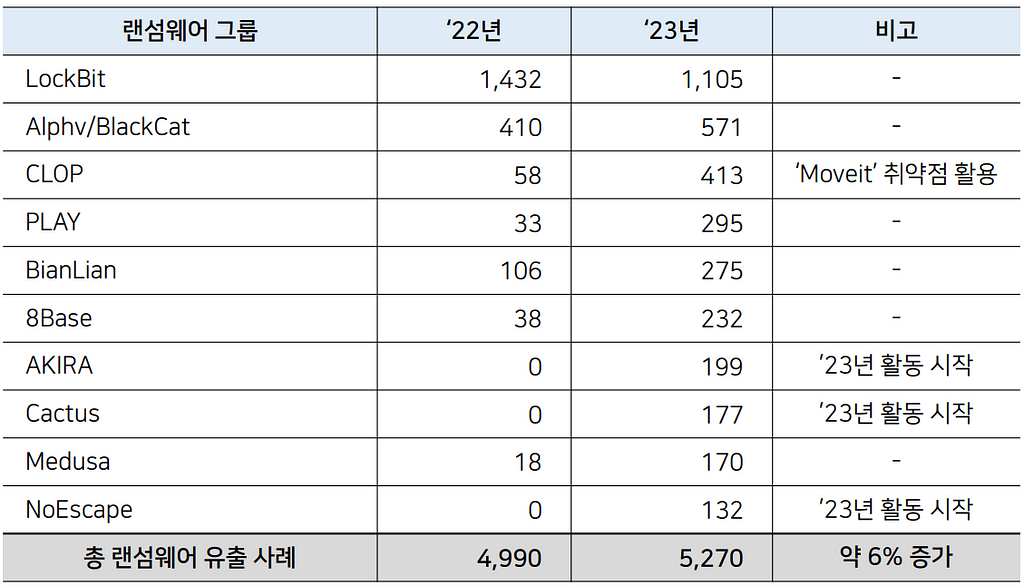

3. 랜섬웨어 그룹 별 데이터 유출 추이

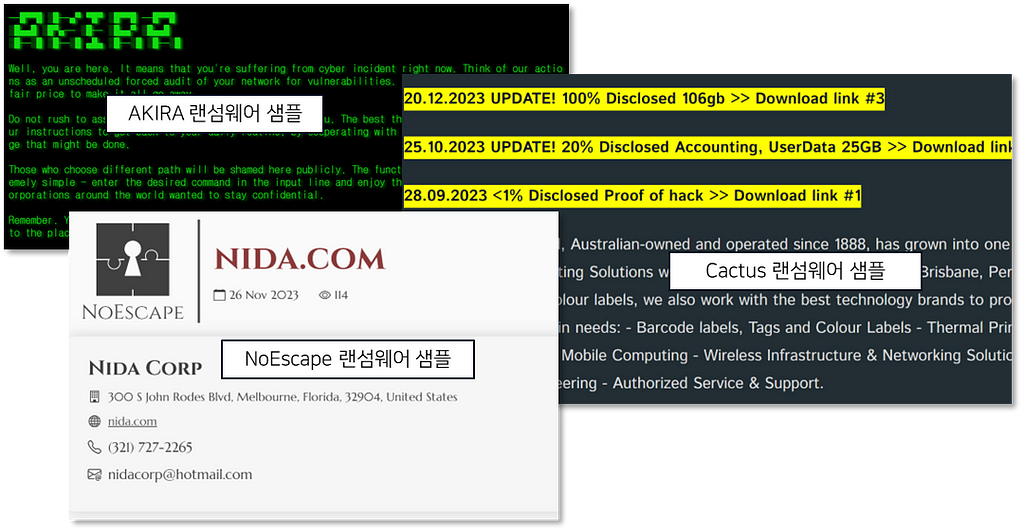

- 올해 신설된 랜섬웨어 그룹 ‘AKIRA’, ‘Cactus’ 그리고 ‘NoEscape’ 랜섬웨어는 올해 가장 활발히 활동한 Top 10 랜섬웨어 그룹에 속함

- CLOP 랜섬웨어는 올해 발견된 가장 위험한 취약점 ‘Moveit’을 적극 활용한 랜섬웨어 그룹으로 알려져 있음

#3. 대한민국 동향: 주요 사건 및 통계

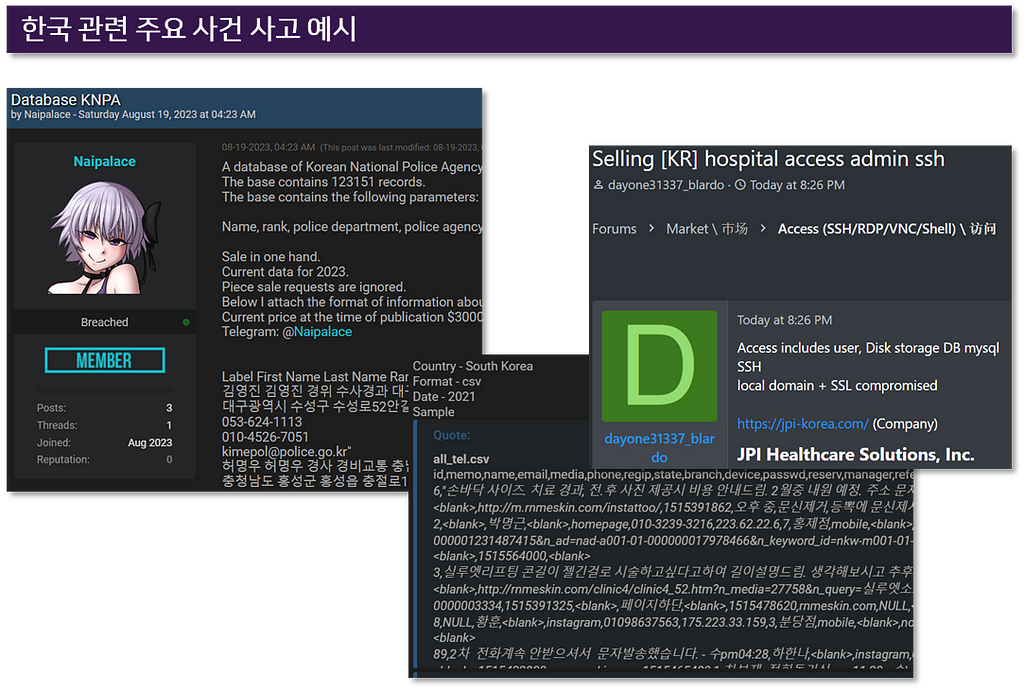

1. 해킹 포럼: 대한민국 통계 및 샘플

- 딥/다크웹 해킹 포럼 내에서 대한민국 관련 유출 사고는 작년 대비 전반적으로 감소한 모습을 보임. 다만 일부 산업에서 민감한 데이터가 유출되는 사고가 발생함

- 예시: 경찰청 내부 데이터 유출, 병원 환자 정보 유출, 병원 내부 네트워크 접근 권한 정보 판매, ICT 다수 기업 데이터 유출 등

2. 랜섬웨어: 대한민국 통계 및 샘플

- 대한민국의 랜섬웨어 피해 절대 건수는 인접 국가 대비 적으나,

작년 대비 2배 이상 증가한 모습을 보임 - Top 3 피해 산업은 제조업, 정부, 유통 순서 (35.3%, 11.8%, 11.8%)

- 대한민국에 가장 많은 랜섬웨어 피해를 가한 그룹은 ‘LockBit’이나, 올해 새롭게 등장한 랜섬웨어 그룹인 ‘NoEscape’, ‘RA Group’, ‘BianLian’의 활동 또한 영향이 컸음

#4. 북한 동향: 주요 사건 및 통계

*북한 연관 키워드 예시: ‘North Korea’, ‘n_korea’, ‘Pyongyang’, ‘Kim Jong Un’, ‘DPRK’ 등

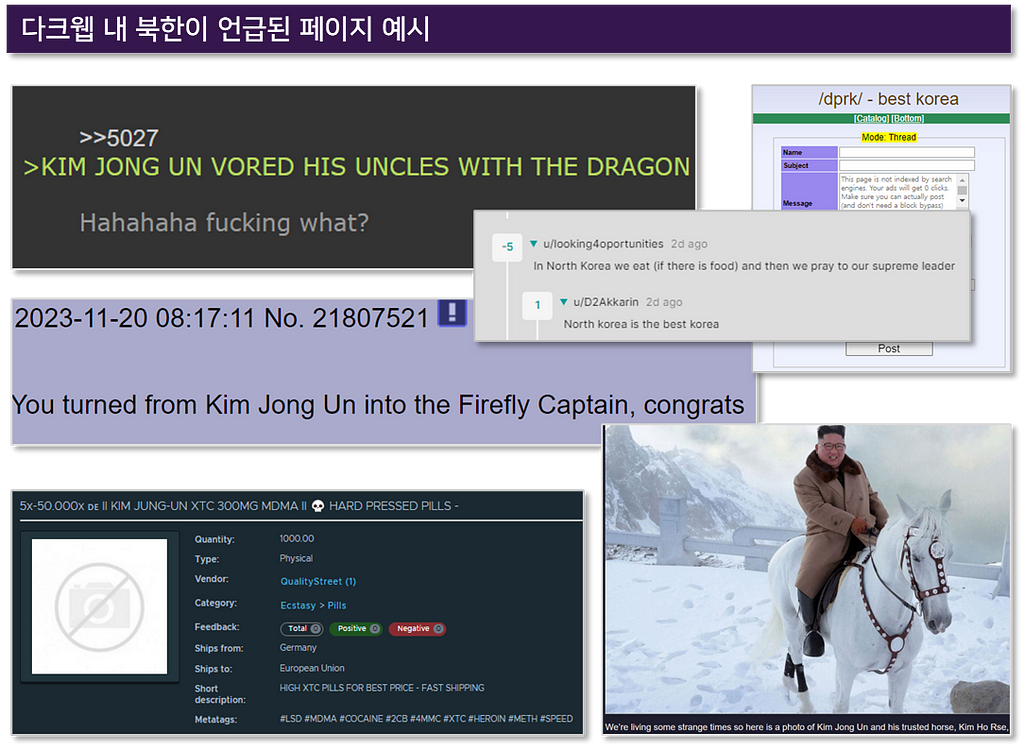

*북한 연관 키워드 예시: ‘North Korea’, ‘n_korea’, ‘Pyongyang’, ‘Kim Jong Un’, ‘DPRK’ 등- 다크웹 내 북한을 언급한 페이지의 개수는 올해 거의 1백만개에 달하며

작년과 비교해 증가한 모습을 보임 - 북한이 언급된 페이지를 확인한 결과 거의 대다수 내용이 북한이나

김정은을 조롱하는 내용으로 실제 북한인이 작성하거나 북한 해커,

북한의 동향을 언급한 내용은 아닌 것으로 나타남

북한과 관련된 다크웹 내 사이버 사건/사고 사례

- 일부 컨텐츠는 실제로 북한과 연관된 페이지로 나타나는데, 북한의

데이터를 유출하거나 북한에 대한 해킹 공격 시도부터, 한국을 포함해

다양한 국가에 해킹 공격을 감행하며 북한 사진을 대표로 내건 해킹 그룹까지 포착됨

1. 북한 사건 사고: 북한 선박 관련 내용 유출

- 아프리카 가나의 기업 ‘Steehold’의 내부 문서, SQL 파일이 글로벌 다크웹 해킹 포럼 ‘BreachForums’에 유출 되었음

- SQL 파일 확인 결과, ‘북한 선박 관련 내용’이 확인 되었음

- 포함된 내용은 선박 MMSI 번호 (해상이동업무식별부호, 9개 숫자로 구성), 선박 이름 등해당 내용을 유출한 해커의 아이디는’ 1926’임. 해커는 ‘BreachForums’에서 활동 중이며, 주로 불특정다수의 계정을 탈취하여 해킹 포럼에 판매하는 유저로 확인됨

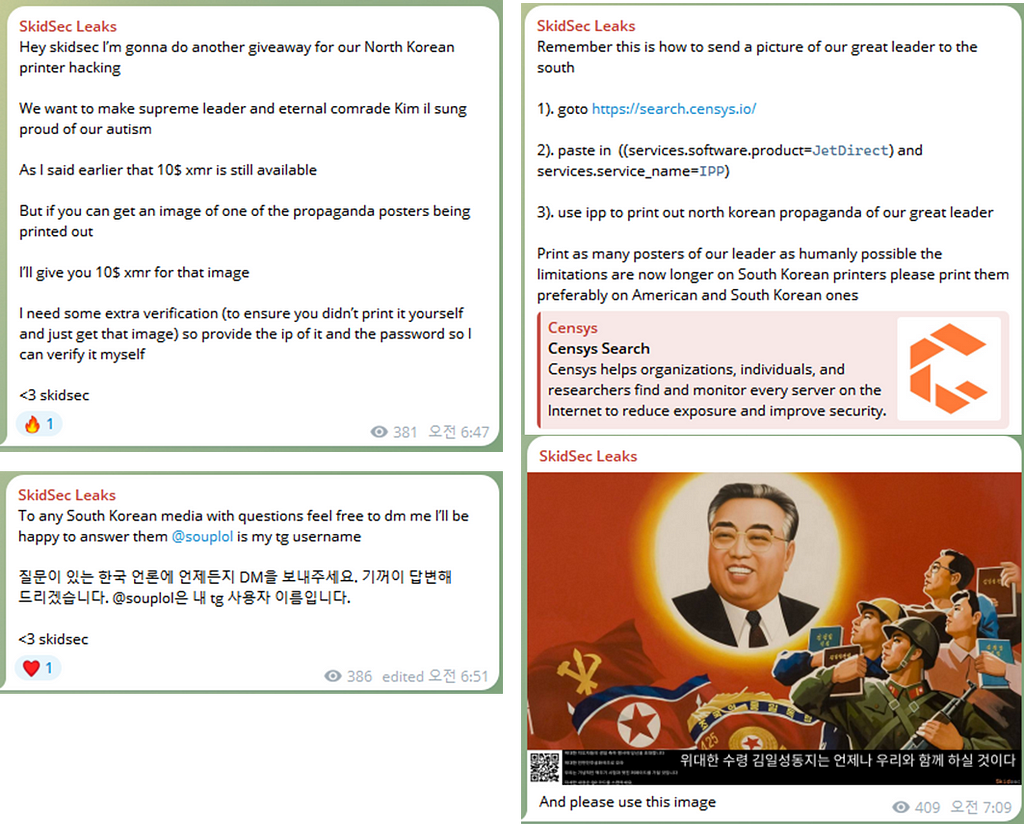

2. 북한 사건 사고: 북한 지도자 사진을 활용한 프린트 공격 캠페인

- 텔레그램 채널 ‘SkidSec Leaks’에 ‘남한 프린터를 대상으로 북한 지도자 사진 프린트 공격 켐페인을 진행’한다는 게시글이 업로드됨

- ‘SkidSec’은 ’23년 10월 18일부터 다양한 국가를 대상으로 해킹 공격을 수행하며 데이터베이스를 유출하고 있음

- 이들은 BreachForums에도 활동 중인데, 현재까지 올린 게시글은 1개로 확인됨 (게시글 명: Crypto.com Crypto Stadium Leaks)

- 켐페인 내용은 아래와 같음

- https://search.censys.io/ URL 접속

- ((services.software.product=JetDirect) and services.service_name=IPP) and location.country=South Korea 검색어 입력

- 검색 결과 확인된 ipp 기기에 북한 지도자 사진 프린트

3. 북한 사건 사고: 북한 ‘우리민족끼리’ 사이트의 가입자 계정 정보 유출

- ‘우리민족끼리’ (북한 인터넷 선전 및 선동 매체), 금융 기업 등의 웹사이트에 접속할 수 있는 계정 정보 (이메일 주소 및 비밀번호)가 유명 해킹 포럼에서 무료로 공유 되고 있었음

- 뿐만 아니라, 해커는 다수 북한 정부부처기관에 접근 가능한 계정 정보 또한 유출하고 있었음

- 또한, 해커는 북한이 사용 중인 Cisco Router (175.45.178.161)를 취약점 (CVE-2017–3881)을 사용하여 일시적으로 서비스 중단을 가하는 방법 또한 기술하고 있음

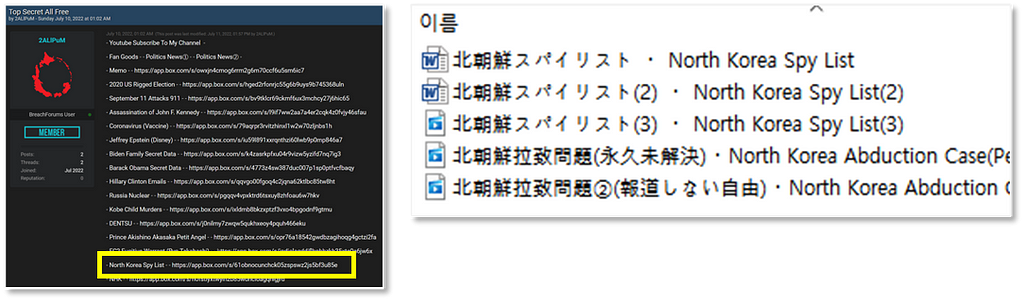

4. 북한 사건 사고: 북한 스파이 명단 유출

- 북한 스파이 명단을 유출한다고 주장하는 내용의 포스팅이 유명 다크웹 해킹 포럼에서 게시됨

- 유출된 파일은 ‘재미동포전국연합회’와 ‘재일본조선인총련합회’에 가입한 회원들의 이메일 주소 및 비밀번호, 그리고 가입시 작성하는 자기소개서가 데이터로 포함된 것을 확인할 수 있었음

5. 북한 사건 사고: 북한 도메인 접근 권한 요청

- 북한의 인터넷 포털 사이트 ‘광명망 (Kwangmyong)’의 내부 네트워크에 접근할 수 있는 방법을 문의하는 게시글이 다크웹 해킹 포럼에서 포착됨

6. 북한 사건 사고: 북한 시민 개인정보 구매 문의

- 다크웹 해킹 포럼에서 북한 시민들의 개인 정보를 구매하겠다는 문의 게시글이 포착되었음 (문의 게시글 제목: North Korea citizens data lists)

- 해커 아이디는 ‘ChinaDan’으로, 해당 해커는 과거 중국 공안 데이터베이스를 탈취하여 수억 명의 중국 시민들의 개인 정보를 판매한 바 있는

‘개인정보 전문 브로커’임

Dark Web Trends Report: Key Content Trends and Statistical Information (Korean ver.) was originally published in S2W BLOG on Medium, where people are continuing the conversation by highlighting and responding to this story.

Article Link: Dark Web Trends Report: Key Content Trends and Statistical Information (Korean ver.) | by S2W | S2W BLOG | Jan, 2024 | Medium