Kind but Bad Guy

With contribution from Denise Dasom Kim, Jungyeon Lim, Yeonghyeon Jeong, Sujin Lim| S2W LAB Talon

SoW: Ransomware는 다크웹 내 랜섬웨어의 활동을 요약하는 보고서를 발행합니다. 본 보고서에는 주간 피해 기업 통계, 공격 대상 국가 TOP 5, 공격 대상 산업군 TOP 5, 다크웹 내에서 활동 중인 주요 랜섬웨어가 작성한 게시글 현황 등을 포함합니다.

요약

- [통계] 랜섬웨어 피해기업은 1주일간 총 34건이며, 피해 기업의 수는 여전히 미국이 23.5%로 가장 많은 부분을 차지하나 동남아, 남미 등 전반적으로 고른 분포를 보임

- [다크웹] Suncrypt 오퍼레이터는 피해자와 신뢰성 있는 거래를 보장하며, 금액을 지불하면 앞으로 이런 침해를 받지 않기 위해 어떻게 해야 하는지 보안 리포트까지 작성해주는 모습을 보임

- [암호화폐] Suncrypt 운영자가 피해자로부터 입금 받은 BTC을 추적하여 자금 세탁에 ChipMixer를 사용하는 것을 확인

- [다크웹] RAMP 포럼에서 포착된 LockBit2.0 제휴 프로그램 홍보 활동

- [추방] KelvinsecTeam, 수천 개의 해킹 관련 콘텐츠 게시하였지만, 결국 딥 웹 해킹 포럼에서 추방 당함

1. 주간 통계

A. 다크웹 내 랜섬웨어 피해 기업 현황 (07/12~07/18)

- 이번 주에 업데이트가 있었던 11개의 공격 그룹을 기준으로 총 34개 피해 기업이 랜섬웨어 릭 사이트 상에서 언급됨

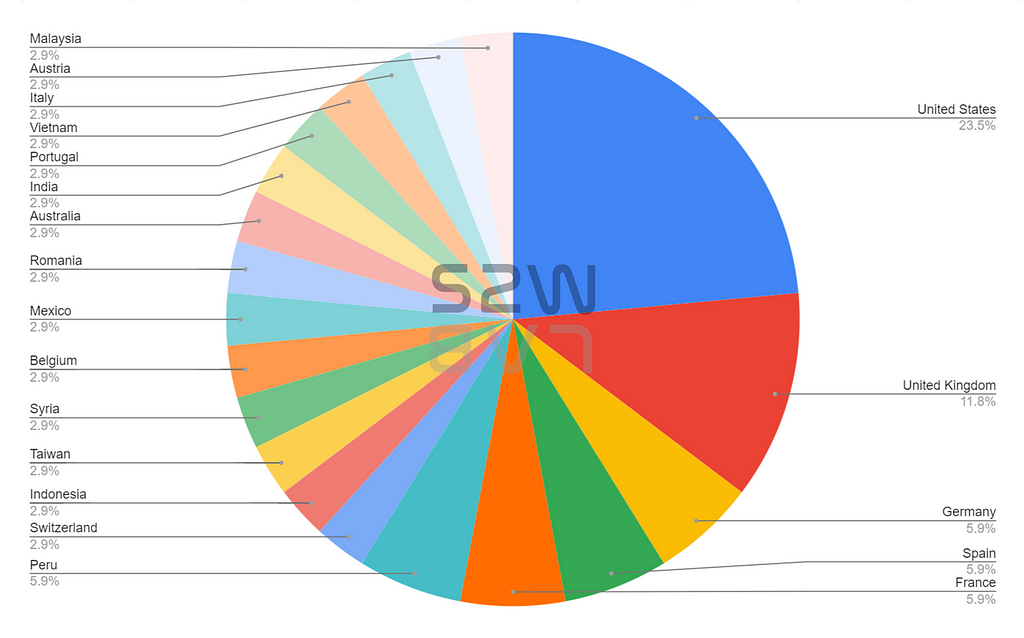

B. 공격 대상 국가 TOP 5

- United States — 23.5%

- United Kingdom — 11.8%

- Germany & Spain & France & Peru — 5.9%

- Others — 2.9%

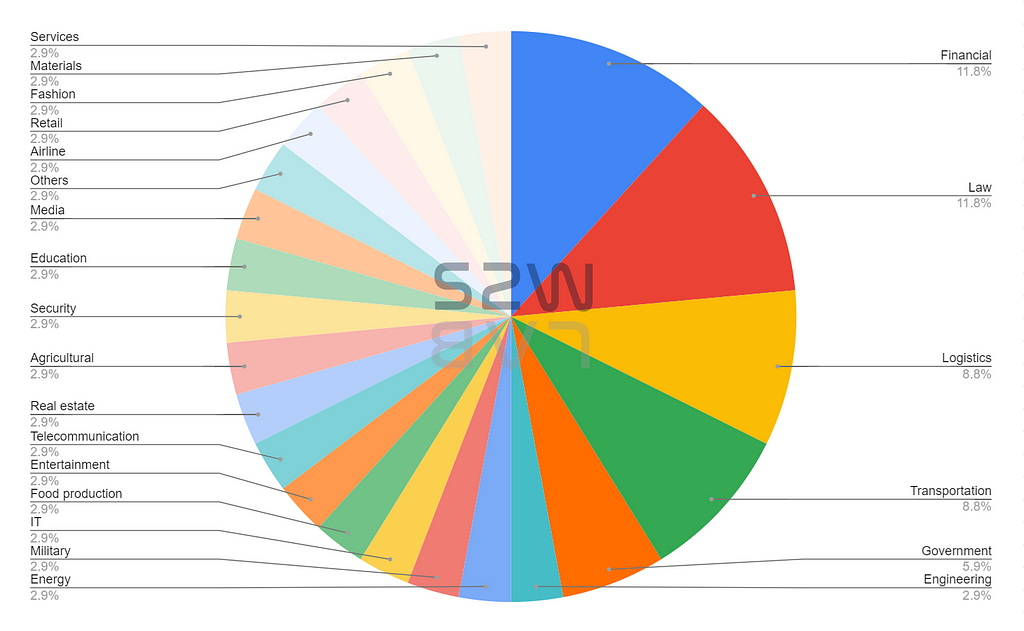

C. 공격 대상 산업군 TOP 5

- Financial & Law — 11.8%

- Logistics & Transportation & Government- 8.8%

- Others — 2.9%

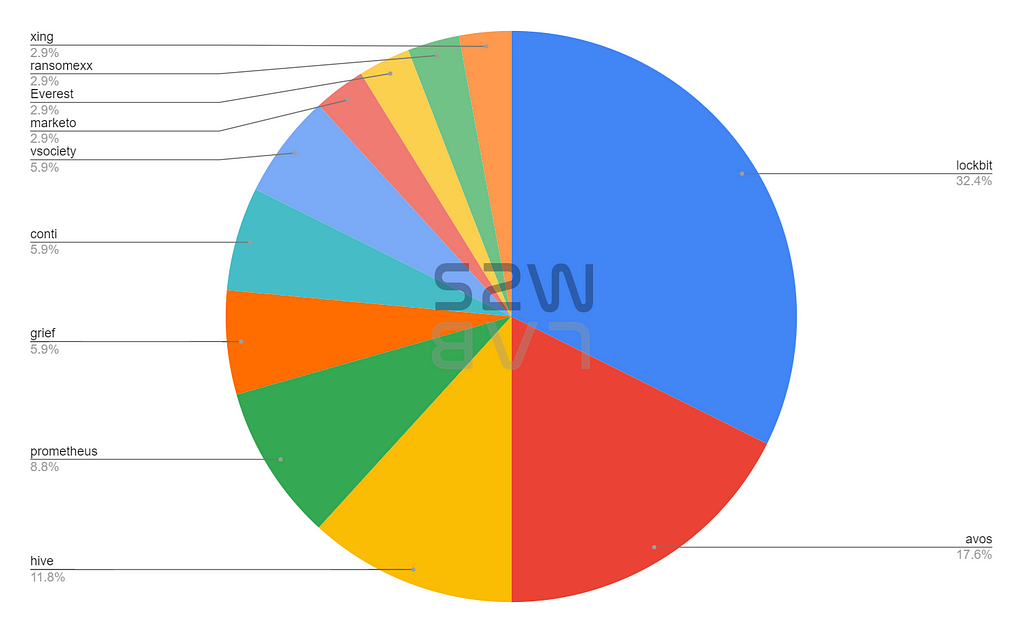

D. 랜섬웨어 활동 TOP 5

- Lockbit — 32.4%

- Avos — 17.6%

- hive — 11.8%

- prometheus — 8.8%

- grief — 5.9

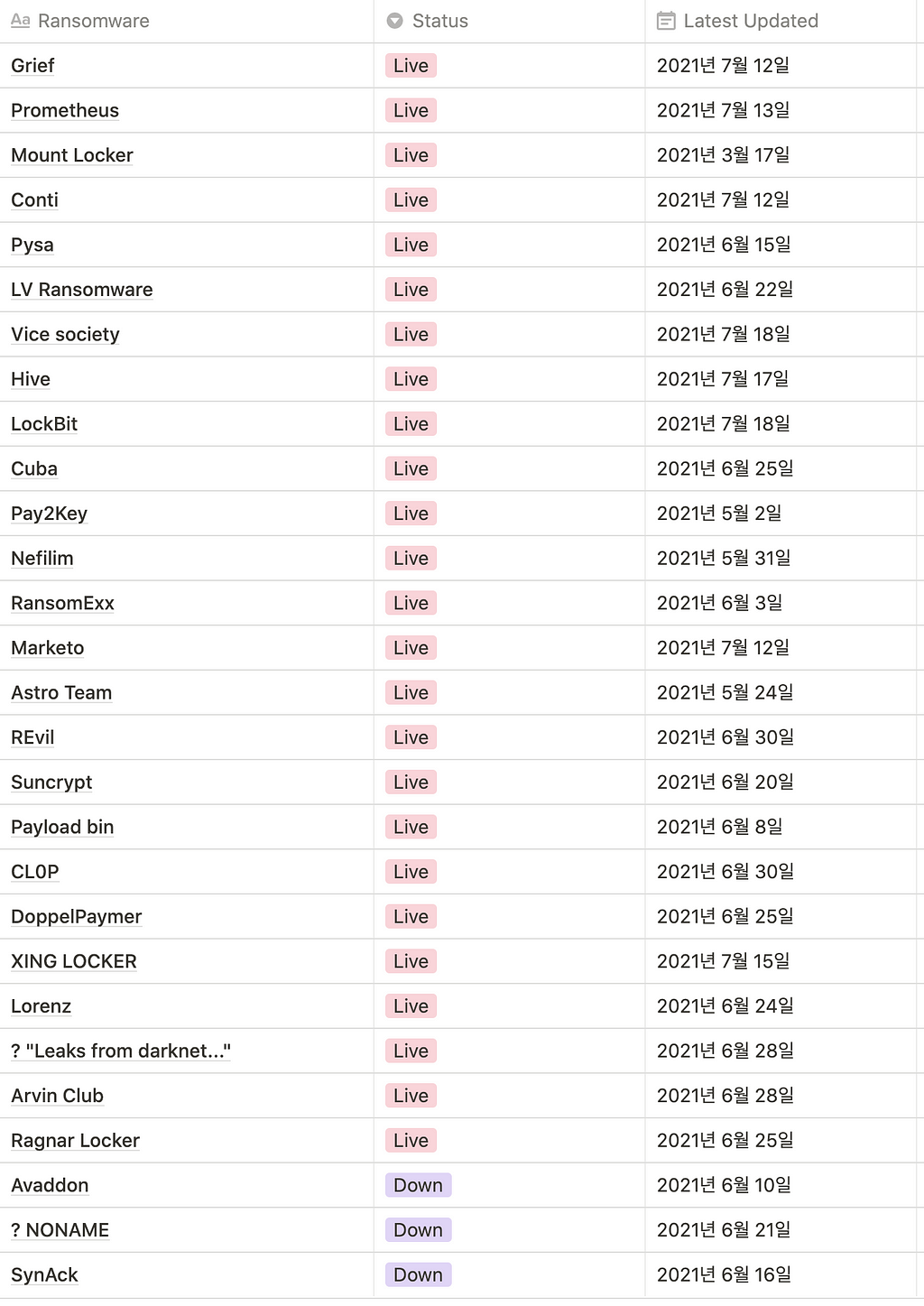

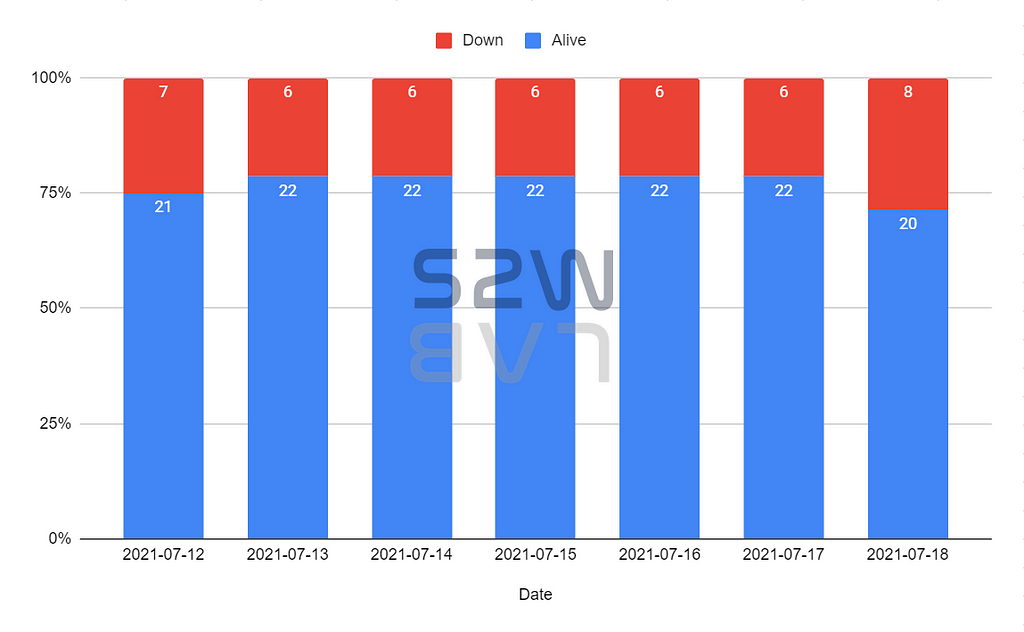

E. 랜섬웨어 그룹별 데이터 유출 사이트 운영 상황

- 매일 자정을 기준으로 현재 다크웹에서 활동 중인 랜섬웨어 릭 사이트의 alive 여부를 체크하였을 때, 하루 평균 22개의 사이트가 접속이 가능한 상태이며, 6개의 사이트가 접속이 불안정한 상태

- 아래 테이블에 포함되어 있는 Latest Updated는 랜섬웨어 릭 사이트에서 피해 기업 정보를 마지막으로 업데이트한 날짜를 기준으로 작성함

현재 모니터링 중인 랜섬웨어 릭 사이트 현황

- 현재 모니터링 중인 Ransomware Leak 사이트 중, 평균 22개의 사이트가 안정적인 상태로 꾸준한 활동량을 보여주고 있음

2. 주간 다크웹 내 활동 중인 랜섬웨어 관련 주요 사건

A. Suncrypt ransomware

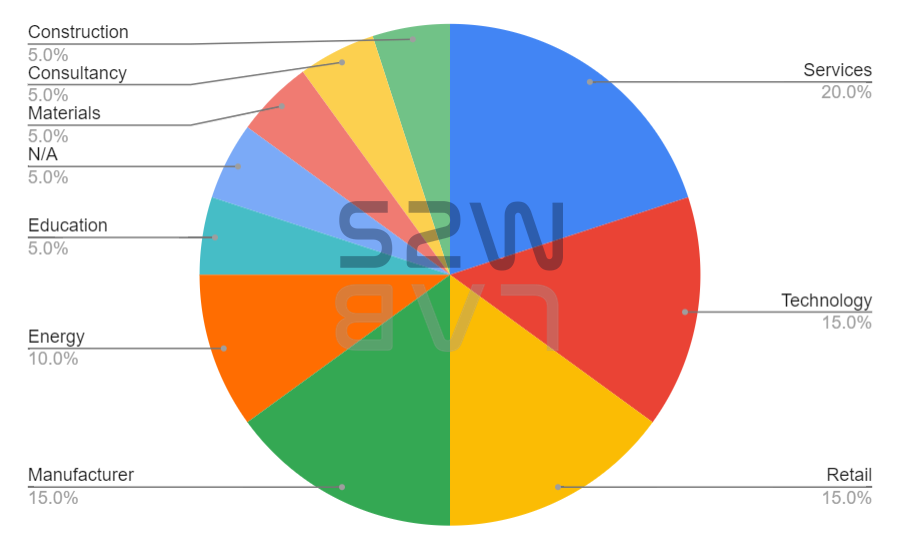

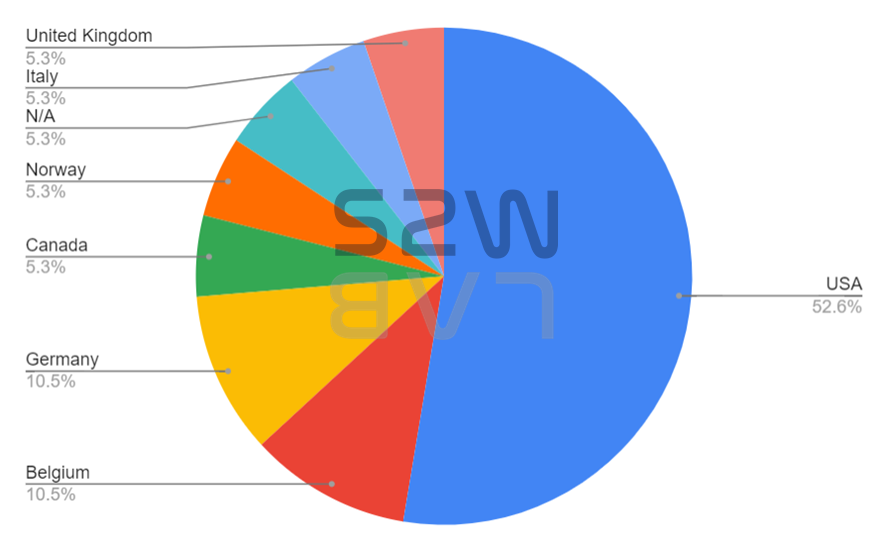

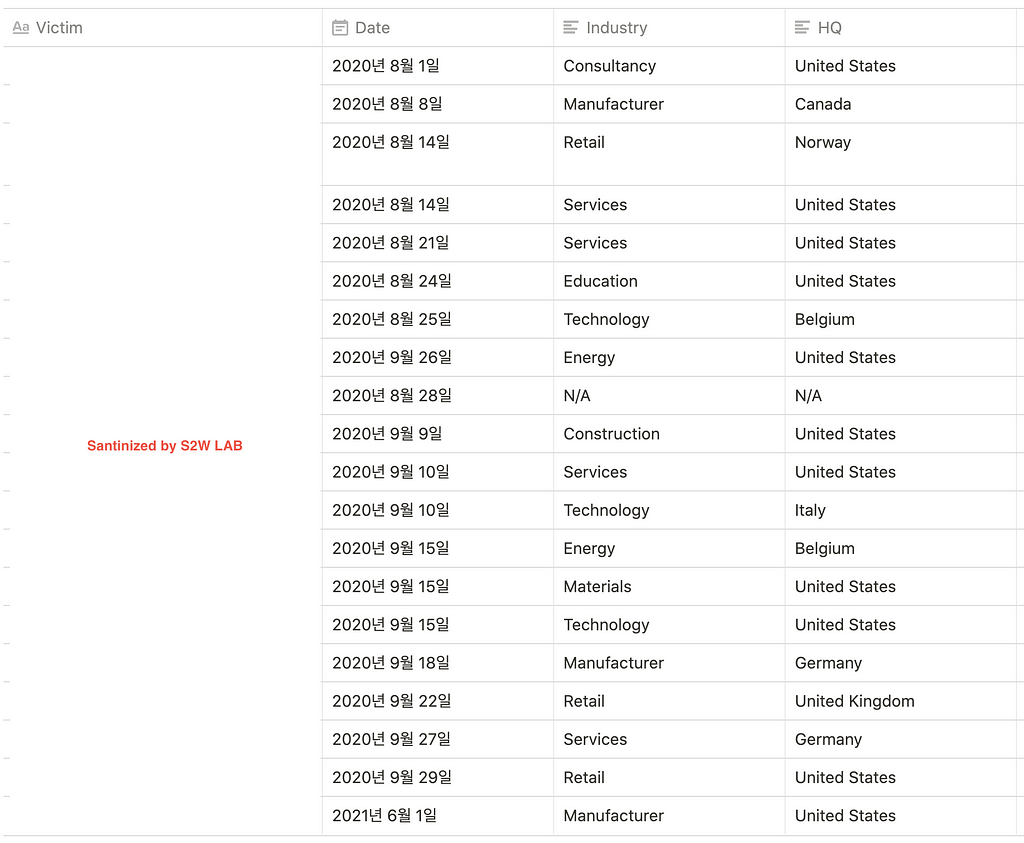

공격 대상 산업군 & 국가 Top 5

- Suncrypt에 감염된 피해기업의 산업군은 주로 Services, Technology 와 Retail이 공격받았으며, HQ는 주로 United States, Belgium 과 Germany가 공격받았음

Suncrypt 피해 기업 정보

A-1. 피해자의 악성코드 감염

- 2021년 6월, 미국의 C사가 Suncrypt 랜섬웨어에 감염되 내부 파일들이 유출 및 암호화되고, 금액을 지불하기 전까지 메인 홈페이지에 대해 DDoS 공격을 받는 피해가 발생함

- Malware SHA256 : 509e16db291fb5b1ecf79154590f038d76e6579425daaee035db6480b4f2c33c

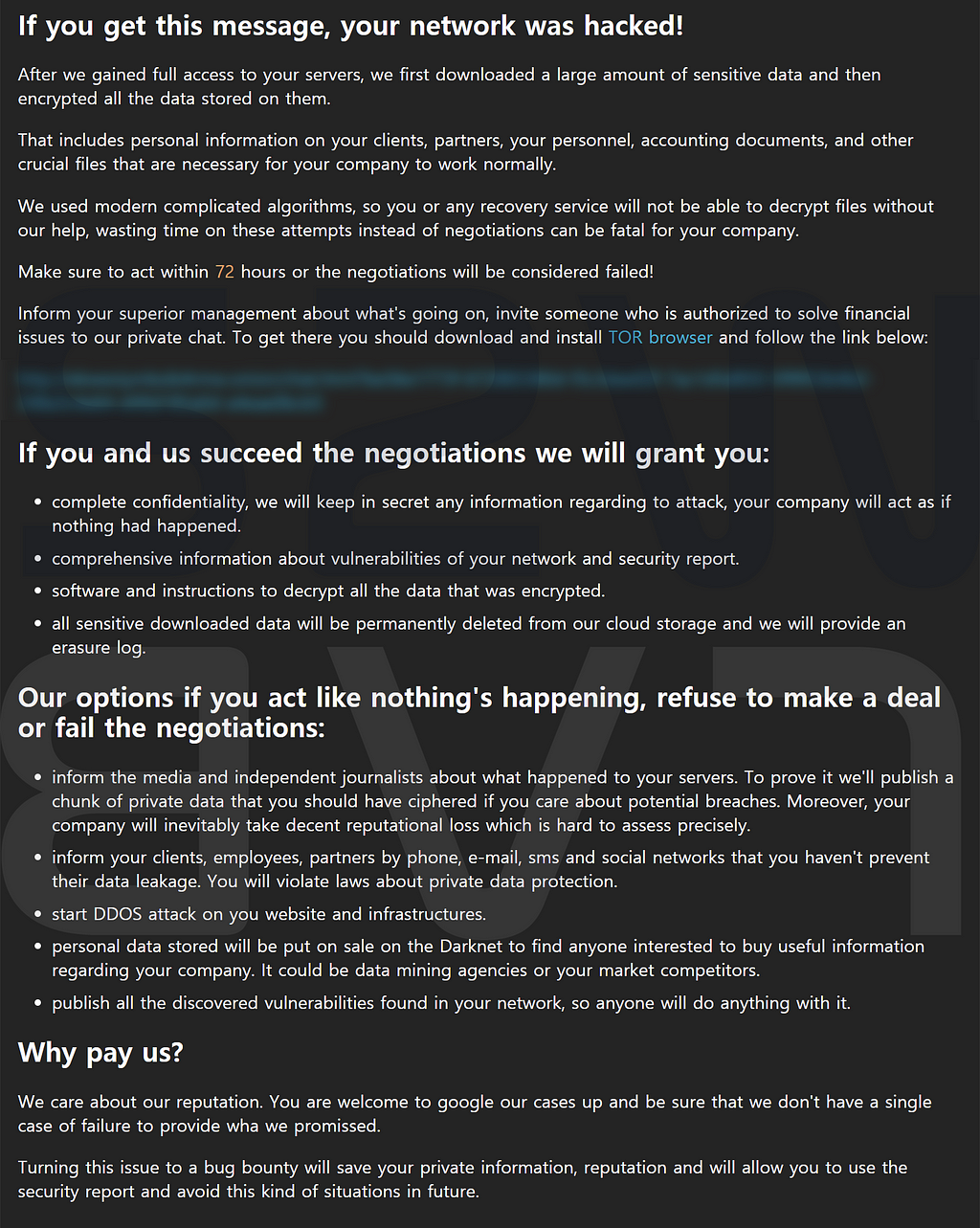

- Ransom note를 통해 Suncrypt는 협상을 위한 1:1 채팅 페이지 및 자세한 사항을 안내하고 있음

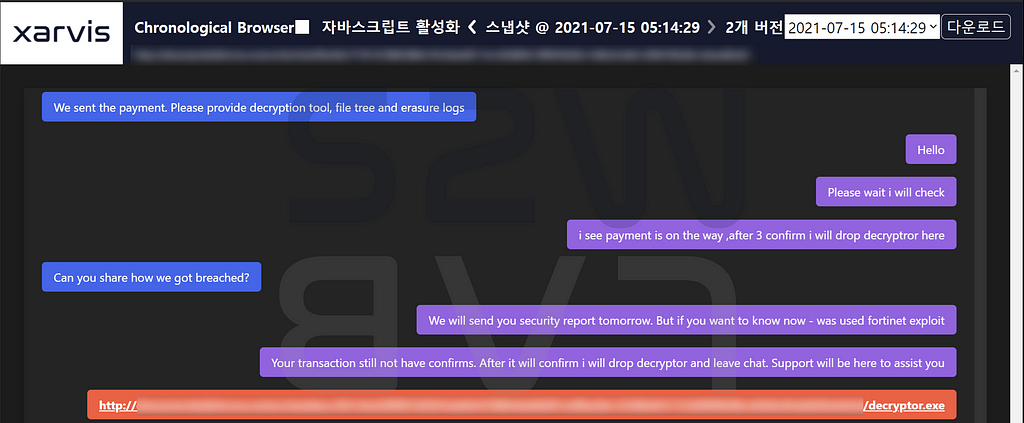

- Suncrypt 운영자와 1:1 채팅 페이지

A-2. 피해기업의 가격 협상

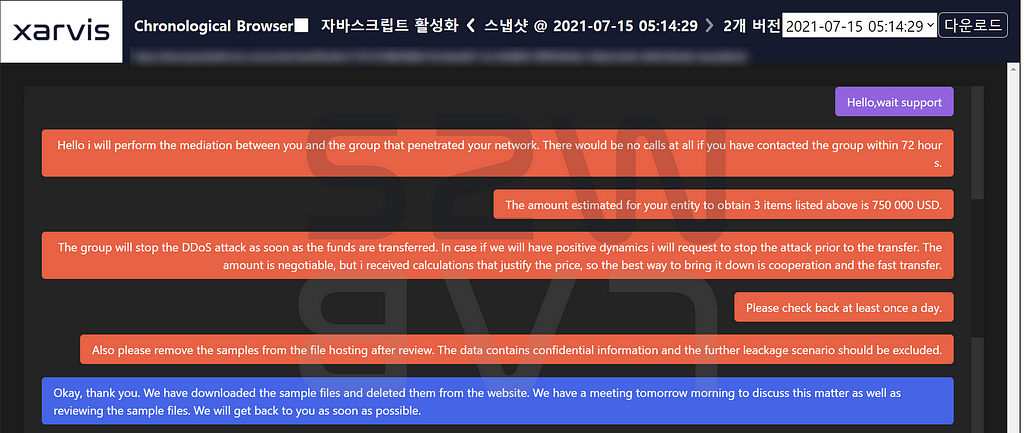

- Suncrypt와 피해기업 사이에 가격을 중재하는 협상가가 참여함

- 협상가는 피해기업이 지불한다면 제공 받을 수 있는 아래 3가지 항목에 대하여 Suncrypt로 부터 책정된 750,000 (USD) 금액을 제안함

- Decryptor : 암호화된 파일을 복화화 할 수 있는 프로그램

- The erasure Log : Suncrypt가 유출한 파일을 모두 삭제했음을 확인 시켜 줄 삭제 로그

- The security report in order to avoid this kind of situations in future : 향후 이러한 상황이 발생하지 않도록 Security 리포트 제공

- 또한 금액을 지불하면 회사 홈페이지에 대한 DDoS 공격을 멈출 것이며, 빠른 전송과 협상을 통한다면 가격을 낮출 수 있음을 언급함

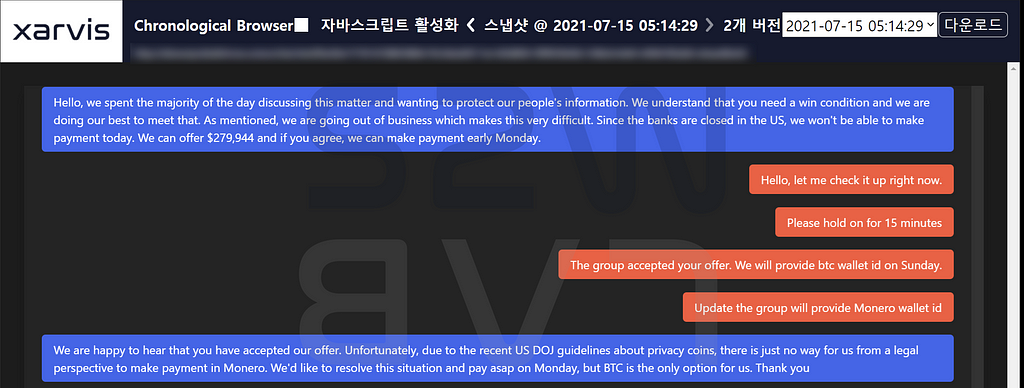

- 몇 차례의 협상을 통해 피해기업 측에서 $279,944 금액을 최종 제안하였고, Suncrypt 측에서 이를 수용함

- 피해기업은 미국 법무부 DOJ(Department of Justice)의 프라이버시 코인에 대한 Guidline에 의해 법적인 관점에서 Monero로 지불할 수 없고 Bitcoin만 가능하다고 응답함

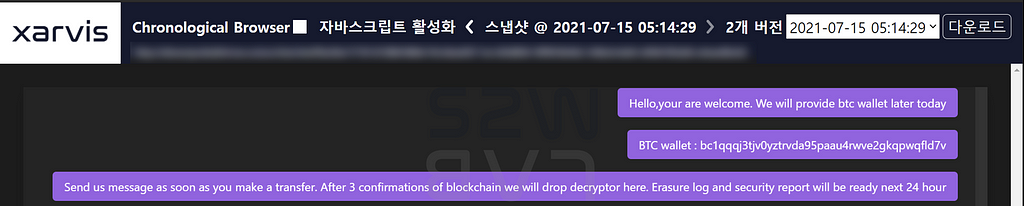

- 이에 Suncrypt는 피해기업이 금액을 입금할 비트코인 주소를 전달하였고, 피해기업은 해당 주소로 약 7.04 BTC를 입금함

- Payment date : 2021–06–15 05:46

- Bitcoin Address : bc1qqqj3tjv0yztrvda95paau4rwve2gkqpwqfld7v

- 지불된 금액을 확인 후 Suncrypt는 거래가 완료되면 제공될 것이라고 말했던 처음 3가지 항목(Decryptor, The erasure Log, The security report)을 제공하며 신뢰성 있는 거래를 완료함

1) Decryptor

- 암호화된 파일을 복호화 할 수 있는 decryptor와 자세한 사용법 전달

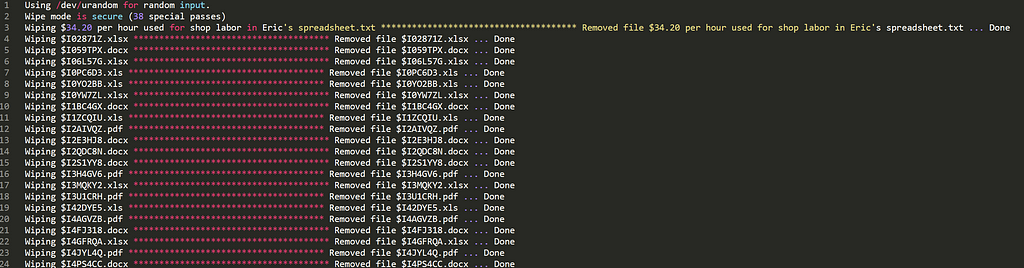

2) The erasure Log

- Suncrypt가 피해기업에게서 탈취했던 파일들에 대해 모두 삭제 완료하였음을 증명하기 위한 erasure log 제공

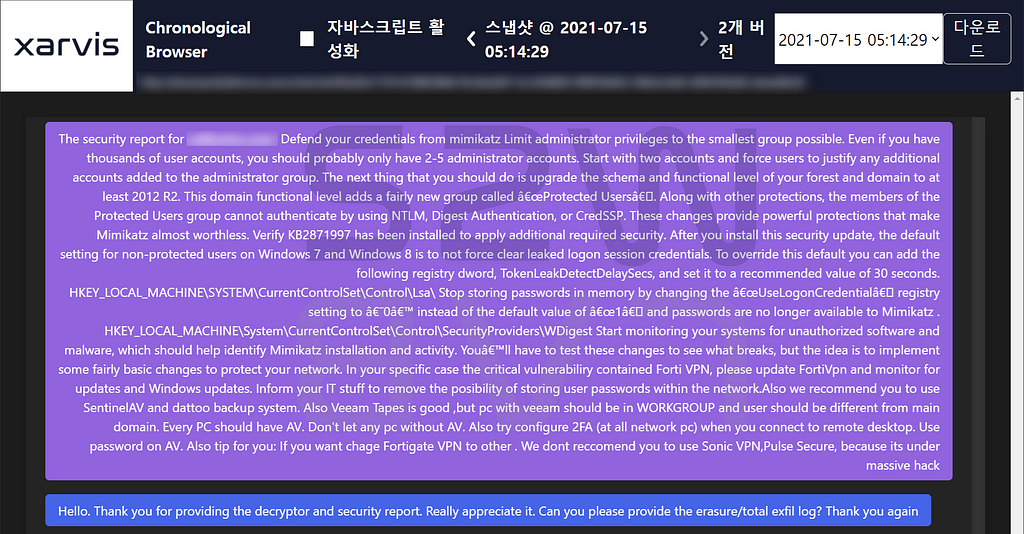

3) The security report

- Suncrypt는 앞으로 랜섬웨어에 당하지 않으려면 어떤 보안 조치를 취해야 하는지 완벽한 사후 서비스까지 상세하게 제공함

A-3. Suncrypt가 제안하는 보안 컨설팅

1. Windows 계정 정보를 탈취하는 mimikatz 공격툴로부터 계정을 보호해야 한다

- 관리자 권한을 가능한 가장 작은 그룹으로 제한

- 수천 개의 사용자 계정이 있더라도 2~5개의 관리자 계정만 있어야 한다

- 관리자 그룹에 새로운 계정이 추가될 시 명확한 검증 필요

- Windows Server Forest & Domain의 schema & functional level을 최소한 2012 R2 이상으로 업그레이드 해라

**이때 “Protected Users”라는 그룹이 생성되며, 이 그룹의 구성원은 NTLM, 다이제스트 인증 또는 CredSSP를 사용하여 인증할 수 없기 때문에 mimikatz 공격툴로부터 보호되는 효과가 있다

2. KB2871997 윈도우 보안 업데이트가 설치되어있는지 확인하라

- 해당 보안 패치가 설치되어 있으면 Windows 7, 8에서 보호되지 않는 User에 대한 기본 설정은 유출된 로그온 세션의 자격 증명을 지우지 않음

- 이 기본 설정을 바꾸려면 다음 레지시트리를 추가하고 값을 30초로 설정할 것을 권장함

**HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\TokenLeakDetectDelaySecs

(여전히 참조가 있는지 여부에 관계없이 로그오프한 사용자의 자격 증명이 30초 후에 지워짐)

- UseLogonCredential 레지스트리 값을 0으로 변경하여 메모리에 계정 암호 저장을 중지

**HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SecurityProviders\WDigest

UseLogonCredential 0 : 메모리에 암호 저장하지 않음

UseLogonCredential 1 : 메모리에 암호 저장

3. mimikatz 설치 및 공격 활동에 도움을 줄 수 있는 무단 소프트웨어 및 멀웨어에 대해 시스템 모니터링을 시작해라

4. 예를 들어 중요한 취약점에 Forti VPN이 포함된 경우 Forti VPN을 업데이트하고 Windows 업데이트를 모니터링 해라

5. 네트워크 내에서 사용자 암호를 저장할 가능성을 제거하도록 IT 담당자에게 알려라

6. SentinelAV 및 dattoo 백업 시스템을 사용하는 것이 좋다. Veeam Tapes도 좋지만 Veeam이 설치된 PC는 WORKGROUP에 있어야하며 사용자는 기본 도메인과 달라야 한다.

7. 모든 PC에는 AV가 있어야 한다. AV가 없는 PC는 허용하지 말아라

8. 원격 데스크톱에 연결할 때 2FA(모든 네트워크 PC에서) 인증을 해라

9. AV에서 비밀번호를 사용해라

10. Also tip for you. Fortigate VPN을 다른 것으로 변경하려면 Sonic VPN, Pulse Secure는 대규모 해킹을 받고 있으므로 사용하지 않는 것이 좋다

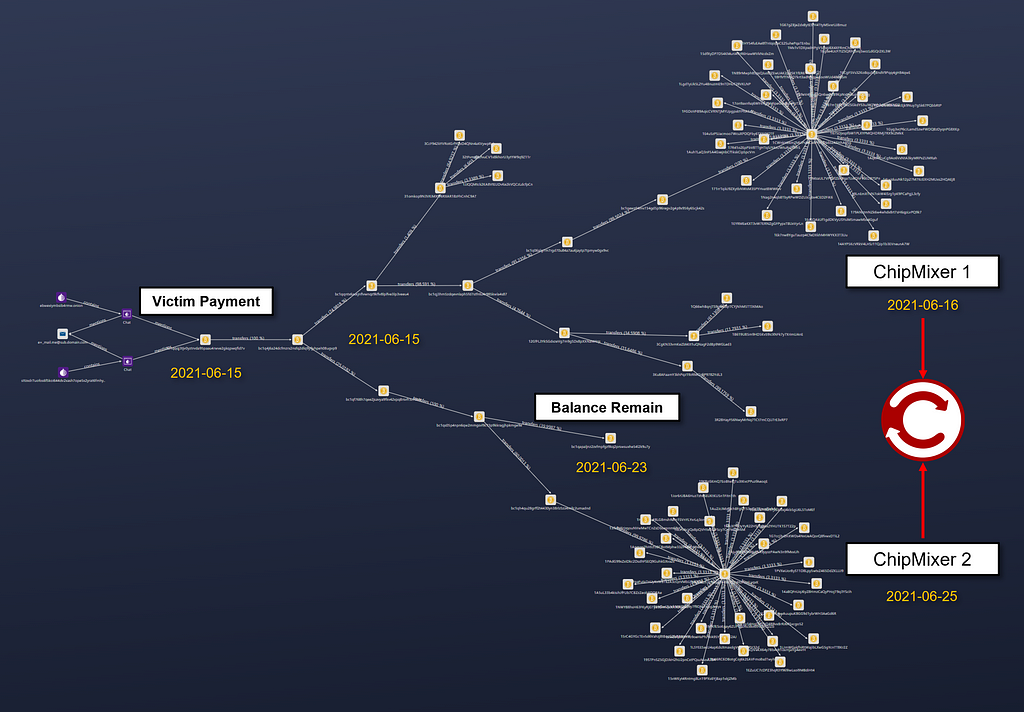

A-3. 자금 흐름 분석

- 피해자가 입금한 비트코인의 자금 흐름 분석

- Payment date : 2021–06–15 05:46

- Amounts : 7.044 BTC

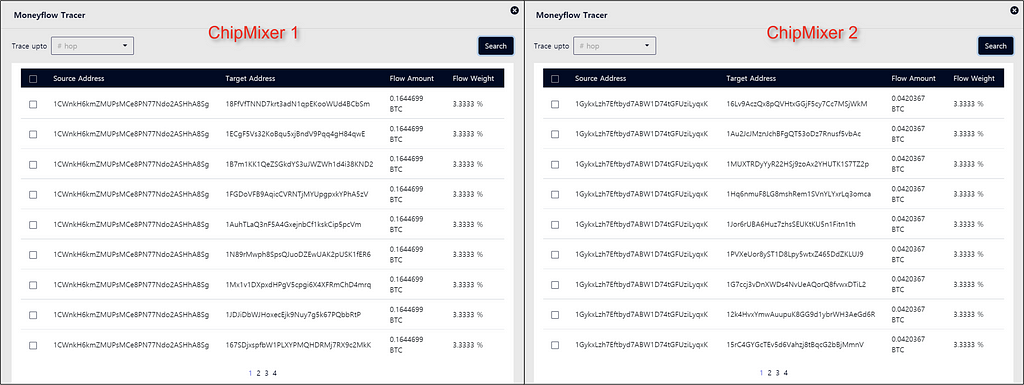

- 약 88%에 해당하는 6.1951973 BTC 금액은 최종적으로 아래 두 주소로 흘러간 뒤 coin mixing을 통해 자금 세탁을 수행함

- ChipMixer(coin mixing) 1

- Address : 1CWnkH6kmZMUPsMCe8PN77Ndo2ASHhA8Sg

- Amounts : 4.9340973 BTC

- Transactions time : 2021–06–16 07:40

- ChipMixer(coin mixing) 2

- Address : 1GykxLzh7Eftbyd7ABW1D74tGFUziLyqxK

- Amounts : 1.2611 BTC

- Transactions time : 2021–06–25 09:41

- Coin mixing을 수행하여 나뉘는 금액을 보면 정확히 동일한 금액으로 분산됨

- 특히 0.001 BTC, 0.002 BTC, 0.004 BTC 단위의 조합으로 동일한 금액이 나뉘는 패턴은 ChipMixer를 수행한 mixing의 대표적인 특징으로 ChipMixer를 사용하여 자금 세탁을 시도한 것으로 의심됨

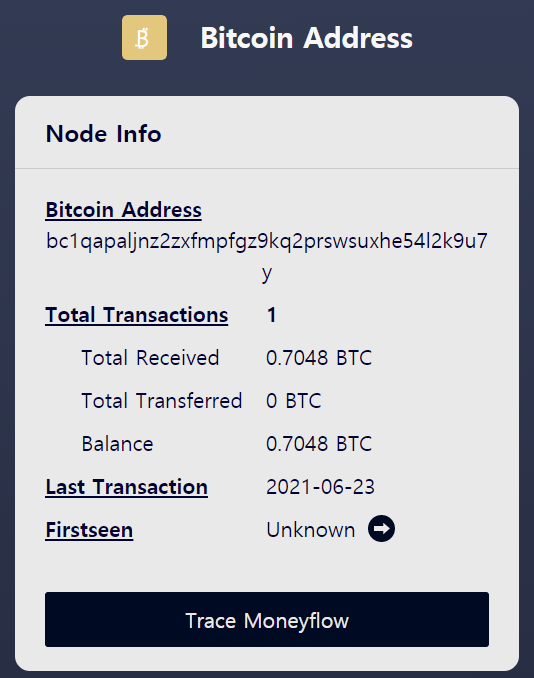

- 현재 이를 제외한 일부 금액이 남아있는 주소가 있으며, 해당 주소의 트랜잭션에 대해 모니터링이 필요해 보임

- Address : bc1qapaljnz2zxfmpfgz9kq2prswsuxhe54l2k9u7y

- Amounts : 0.7048 BTC

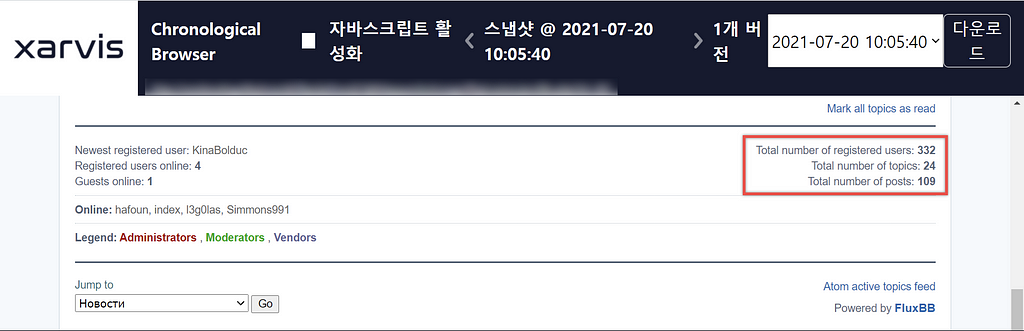

C. RAMP(Babuk/Payload.bin)

- 회원제 포럼으로 변경되었고 점차 커뮤니티 활동 유저와 게시글이 늘어나고 있음

- 2021.07.20 기준 유저 현황

- 관리자 Orange, 모더레이터 777 유저가 가장 왕성한 활동을 보이고 있음

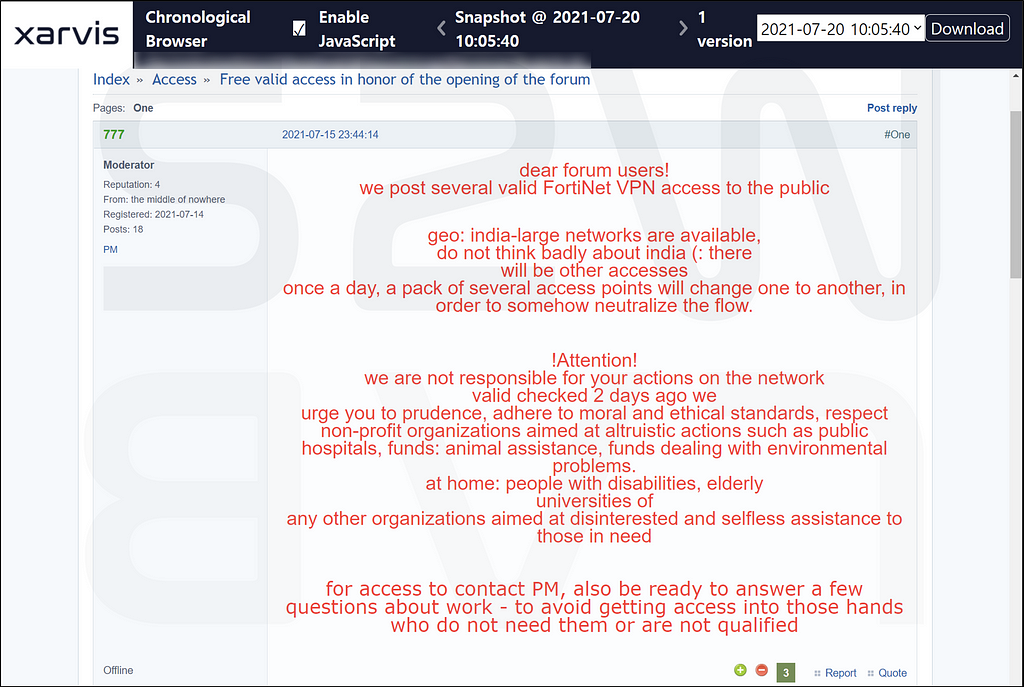

C-1. FortiNet VPN을 판매 중인 게시글

- REvil 랜섬웨어는 VPN 관련 access 정보를 구매하기위해 구매글을 언더그라운드 포럼에 게시한 사례가 있었으며, 랜섬웨어 그룹들이 DDW를 통해 구매한 VPN 관련 access 정보를 랜섬웨어 공격에 활용할 가능성이 있음

- 현재 RAMP 포럼은 랜섬웨어 RaaS 관련 제휴 프로그램과 판매 서비스 홍보를 목적으로 운영하고 있는 포럼이기 때문에, 해당 포럼에 게시된 크리덴셜 정보는 랜섬웨어 그룹들이 악용할 가능성 높음

- 2021.07.15 에 게시된 글에 따르면, 한 유저가 Fortinet VPN의 접속 정보를 게시할 것을 예고한 상태임

- 첫 스레드를 게시한 사용자는 아직까지 VPN의 access 정보에 대해서 추가적으로 게시한 내용이 발견되지 않음

- 포럼의 관리자가 vsphere 의 데이터센터에 접속할 수 있는 크리덴셜을 게시함

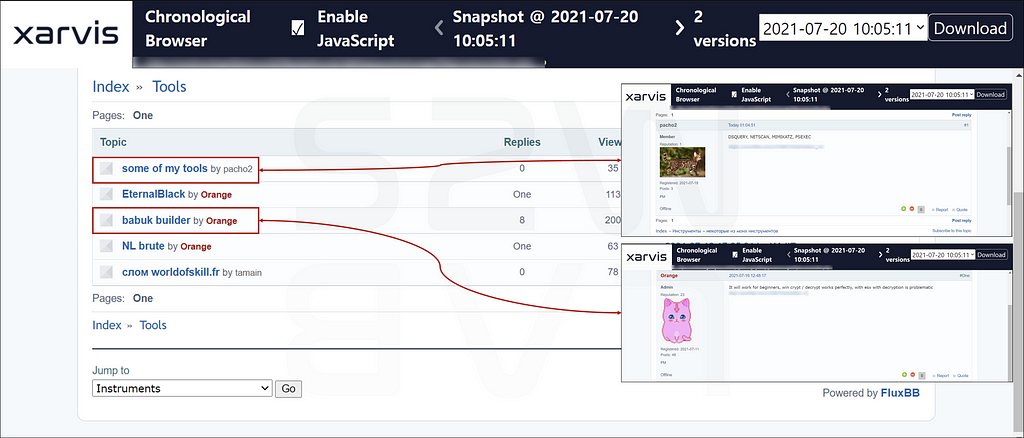

C-2. 해킹 도구 공유

- 포럼 회원들끼리 해킹에 사용되는 도구들을 공유하고 있음

- Mimikatz : 윈도우 계정의 패스워드를 탈취할 수 있는 도구

- Netscan : 포트스캐닝 도구

- Dsquery : 액티브 디렉토리 쿼리 도구 (사용자 계정, 도메인 트러스트, 권한 정보 수집)

- Psexec : 네트워크 공유를 통해 파일을 다운로드하거나 업로드할 때 사용함

- Babuk Builder : Babuk 랜섬웨어를 만들 수 있는 도구

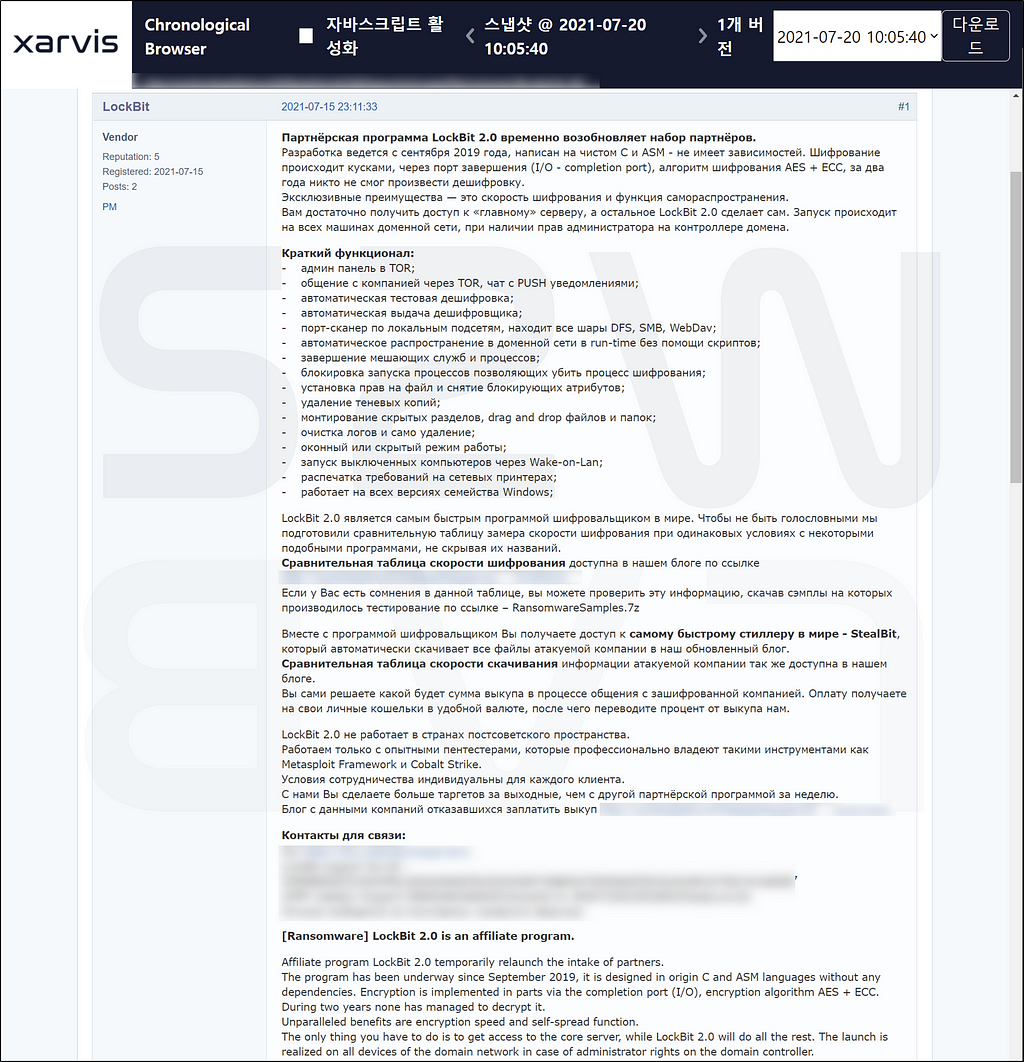

C-3. LockBit 제휴 프로그램을 홍보하고 있는 LockBit 운영자

- 최근 일주일 동안 가장 많은 활동량을 보이고 있는 LockBit의 운영자가 2021년 07월 15일에 LockBit 제휴프로그램에 대해서 적극적인 홍보 활동을 하고 있는 사실이 확인됨

- 그간 타 랜섬웨어에 비해서 활동량이 적은 편이였으며, 이번 주차에 11 건의 신규 피해 기업 정보를 릭 사이트에 게시함

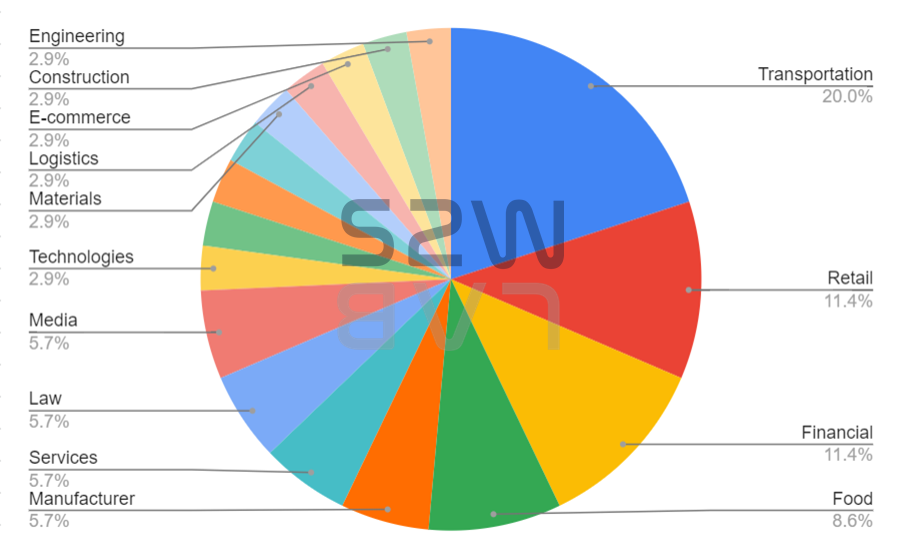

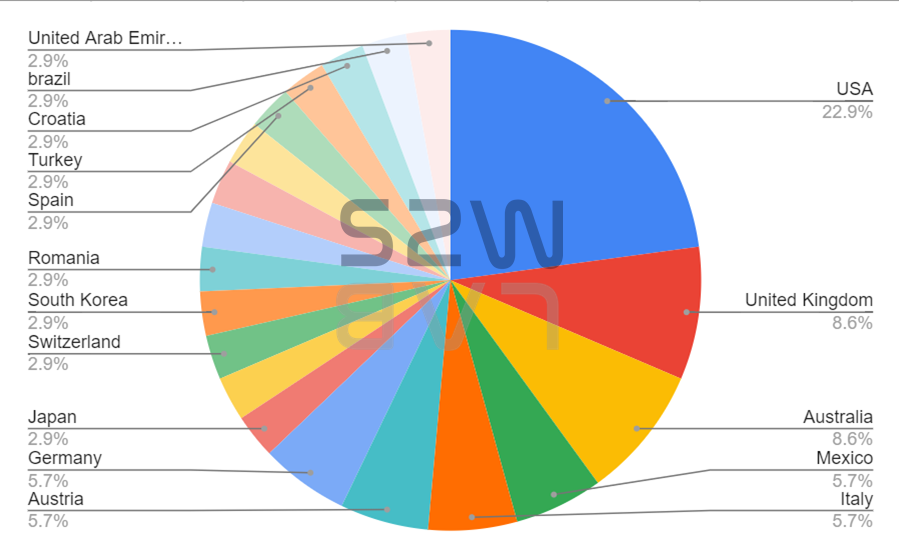

- LockBit에 감염된 피해기업의 산업군은 주로 Transportation, Retail 와 Financial이 공격받았으며, HQ는 주로 United States, United Kingdo과 Australia 가 공격받았음

공격 대상 산업군 & 국가 Top 5

LockBit 제휴 프로그램을 홍보하고 있는 LockBit 운영자

3. 주간 언더그라운드 포럼 관련 주요 소식

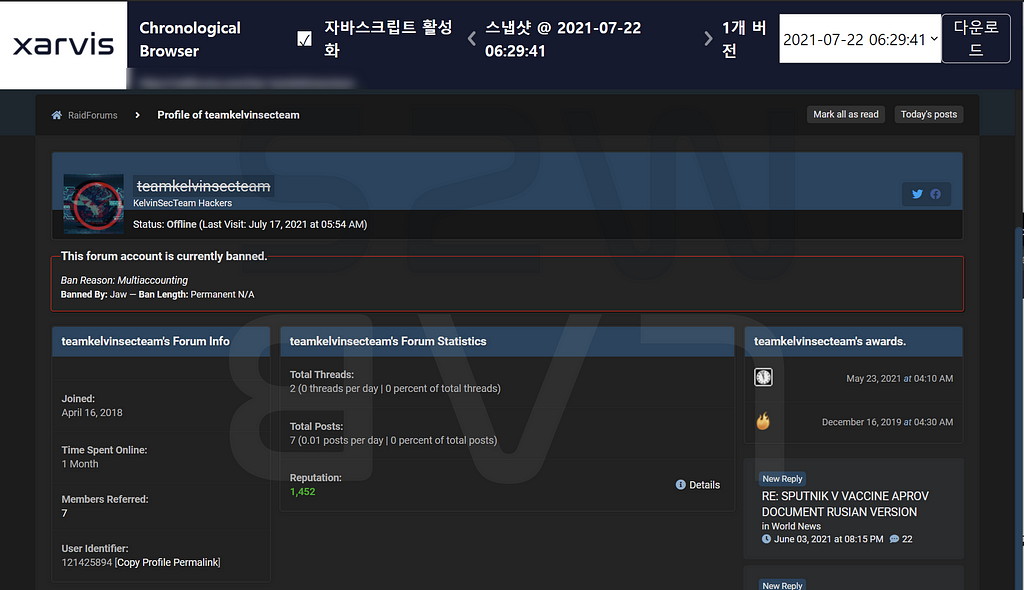

A. Banned @teamkelvinsecteam

- Teamkelvinsecteam은 Radiforums에서 활발하게 활동하던 사용자이며, 활동 기간 동안 1,000개 이상의 해킹 관련 포스트를 게시하였음 (현재는 삭제된 상태)

- 포럼 내에서는 유명한 해킹 그룹으로 알려져있으며, 높은 평판을 가지고 있음

- 과거에 작성한 모든 글이 현재는 삭제된 상태

Conclusion

- Suncrypt 랜섬웨어 피해자가 고액의 비용을 지불한 만큼 사후 서비스로 얻을 수 있었던 보안 컨설팅 내용을 다른 기업들에서도 검토해서 적용할 필요가 있음

- RAMP 포럼에 활동 유저가 많아지고 있는 추세이기 때문에 사용자와 게시글을 대상으로 지속적인 모니터링이 필요함

- Homepage: https://www.s2wlab.com

- Facebook: https://www.facebook.com/S2WLAB/

- Twitter: https://twitter.com/s2wlab

W4 July | KO | Story of the week: Ransomware on the Darkweb was originally published in S2W LAB BLOG on Medium, where people are continuing the conversation by highlighting and responding to this story.

Article Link: W4 July | KO | Story of the week: Ransomware on the Darkweb | by S2W | S2W BLOG | Medium