I want to break free

with contribution from Denise Dasom Kim, Jungyeon Lim, Yeonghyeon Jeong | S2W LAB Talon

SoW: Ransomware는 다크웹 내 랜섬웨어의 활동을 요약하는 보고서를 발행합니다. 본 보고서에는 주간 피해 기업 통계, 공격 대상 국가 TOP 5, 공격 대상 산업군 TOP 5, 다크웹 내에서 활동 중인 주요 랜섬웨어가 작성한 게시글 현황 등을 포함합니다.

요약

- [통계] 랜섬웨어 피해기업은 1주일간 총 30건으로 전 주 대비 8.4% 증가, 피해 기업의 수는 여전히 미국이 53.3%로 가장 많은 부분을 차지함

- [가상화폐] 최근 변종과 함께 가장 많이 발견되고 있는 STOP 랜섬웨어의 비트코인을 추적 결과 Huobi와 Bitfinex거래소에 일부 자금이 들어간 것을 확인하였으며, 일부는 자금세탁을 한것으로 파악됨

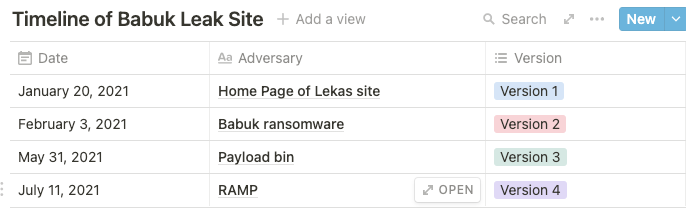

- [다크웹] Payload.bin(babuk)의 다크웹 사이트가 RAMP라는 이름으로 리브랜딩 되었으며, RAMP사이트는 데이터 유출 형태 보다는 유저간 랜섬웨어 활동 관련 게시물을 올릴고 소통할 수 있는 포럼 형태로 운영 될것으로 보임

- [다크웹] 악명높은 랜섬웨어 그룹 REvil이 갑작스럽게 자취를 감추었으며 정확한 이유는 밝혀지지 않은 상태

주간 통계

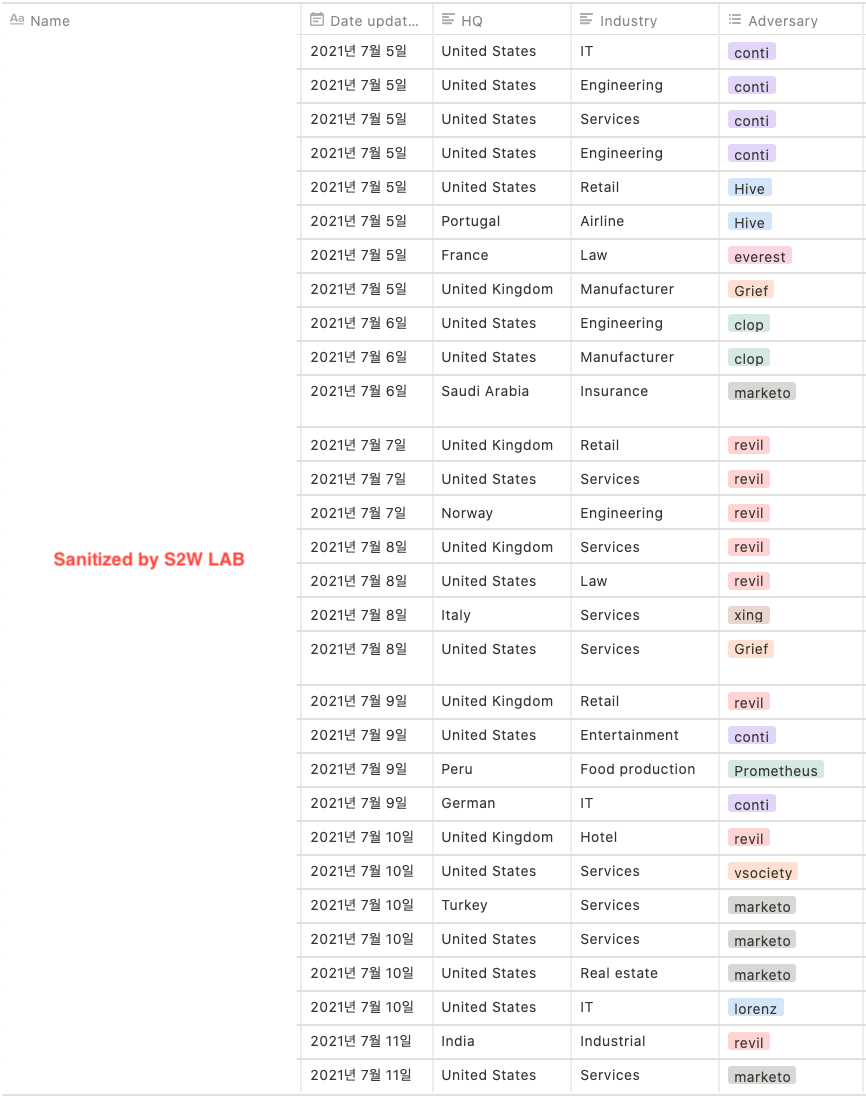

A. 다크웹 내 랜섬웨어 피해 기업 현황 (07/05~07/11)

- 총 30개 기업이 언급되었으며, 전 주 대비 8.4% 정도의 피해 기업 수가 증가함

- 11 개의 공격그룹 활동

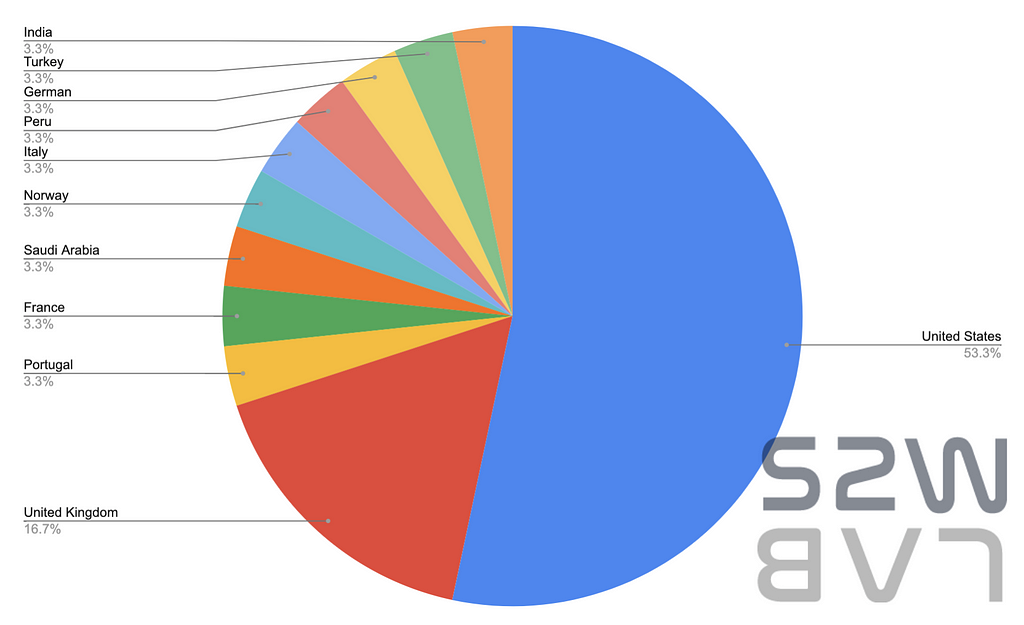

B. 공격 대상 국가 TOP 5

- United States — 53.3%

- United Kingdom — 16.7%

- France & India & Peru & Turkey & German & Italy & Saudi Arabia & Norway & Portugal — 3.3%

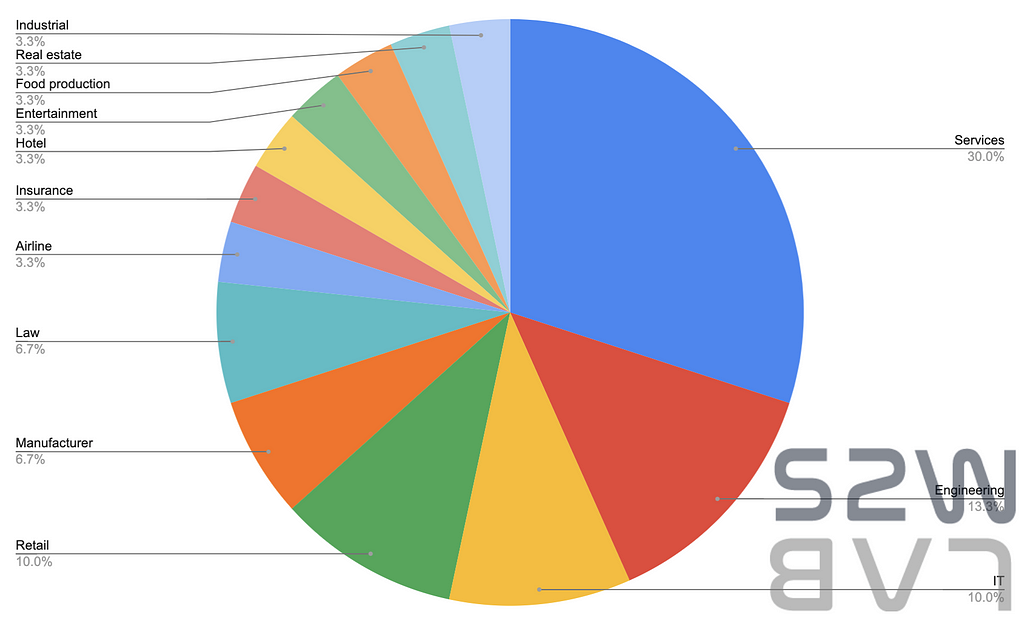

C. 공격 대상 산업군 TOP 5

- Services- 30.0%

- Retail — 10.0%

- Manufacturer & Law — 6.7%

- Industrial & Real estate & Food production & Entertainment & Hotel & Insurance & Airline — 3.3%

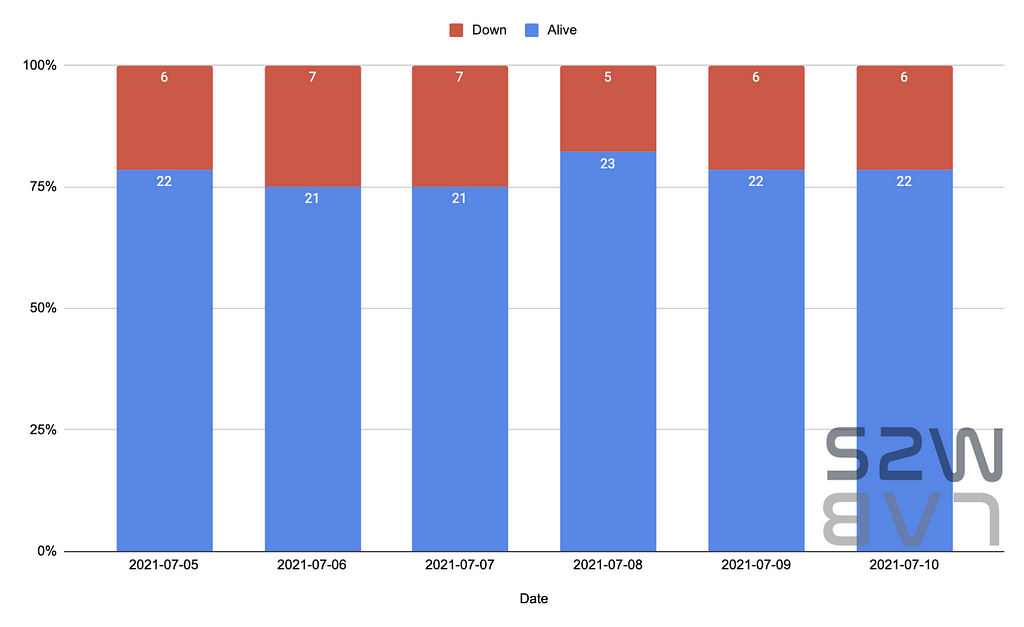

D. 랜섬웨어 그룹별 데이터 유출 사이트 운영 상황

- 매일 자정을 기준으로 Ransomware Leak 사이트 28개의 alive 여부를 체크하였을 때, 하루 평균 22개의 사이트가 접속 가능하며, 6개의 사이트가 접속이 불안정함

- Latest Updated는 피해 기업 정보를 업데이트한 날짜 기준으로 작성됨

현재 모니터링 중인 Ransomware Leak 사이트

- 현재 모니터링 중인 Ransomware Leak 사이트 중, 평균 22개의 사이트가 안정적인 상태로 꾸준한 활동량을 보여주고 있음

주간 다크웹 내 활동 중인 랜섬웨어 관련 주요 사건

A. STOP 랜섬웨어

A-1. STOP 랜섬웨어 개요

- STOP 랜섬웨어는 2018년 2월에 처음 발견되었으며, Djvu 랜섬웨어로 불리기도 함

- 피해자는 암호화된 파일을 복호화하기 위해서는 STOP 랜섬웨어의 운영자에게 Bitcoin을 지불해야 함

- STOP 랜섬웨어의 운영자가 사용 중인 것으로 추정되는 Bitcoin 지갑 주소를 추적한 결과, Wasabi Wallet의 Coinjoin을 수행한 이력을 확인함

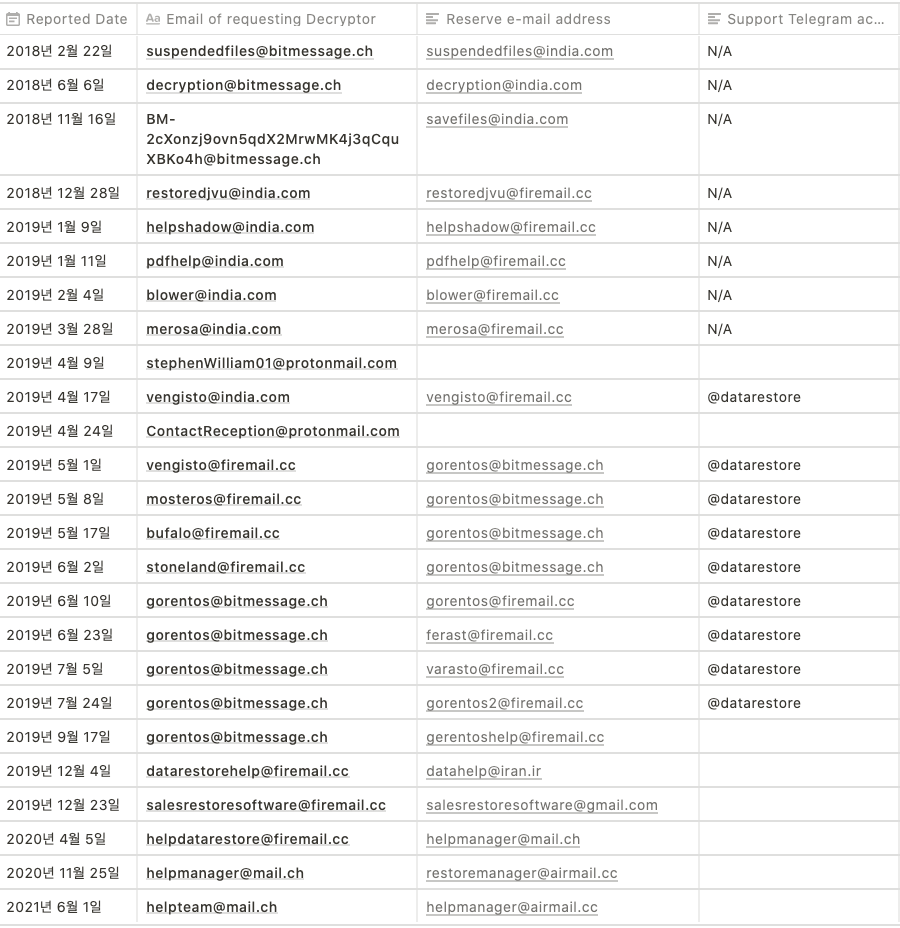

A-2. 랜섬노트의 변화

- 2019년도 들어서 시작 부분에 my friend가 추가되었고, 연락 받으려는 이메일 주소가 변경된 것을 확인할 수 있음

A-3. STOP 랜섬웨어 이메일 정보

A-4. STOP 랜섬웨어와 관련된 비트코인 지갑 주소의 트랜잭션 추적

- STOP 랜섬웨어에 감염된 피해자가 지불한 BTC의 자금 흐름 추적

- Bitcoin Address : 1HhTu3GAhZ46h5Vur6K9N2kcDMx4dyk83B

- Amount : 0.12 BTC

자금의 흐름을 분석한 결과, STOP 랜섬웨어의 운영자가 피해자로부터 입금 받은 금액의 대부분은 1차 자금 모임 주소로 옮겨진 다음, Wasabi Wallet의 Coinjoin을 수행한 이력을 확인함

- Manage Wallet : 1B7ijufSMAqJPmntH6xD7eUgH8yWmHfLaL

나머지 약 0.014 BTC은 여러 지갑을 거친 후 최종적으로 가상화폐 거래소인 Huobi와 Bitfinex로 흘러간 정황을 파악하였으며, 가상화폐 거래소 관련 지갑 주소로 추정되는 정보는 다음과 같음

- Huobi Wallet : 1LyMmR62okZXPnLaZPmW9mnVrGBw9im5xo

- Bitfinex Wallet : 36cwj291sykdps7cWGzAGWf3W4tFtLPTMy

B. Qlocker

B-1. Qlocker 개요

- Qlocker는 2021년 4월 처음 발견되었으며, QNAP NAS 장비를 타겟으로 공격함 (https://www.qnap.com/static/landing/2021/qlocker/response/en/)

- 공격자는 7-zip을 사용하여 감염된 피해자의 QNAP 장치에 있는 파일을 암호화된 .7z 파일로 변환함

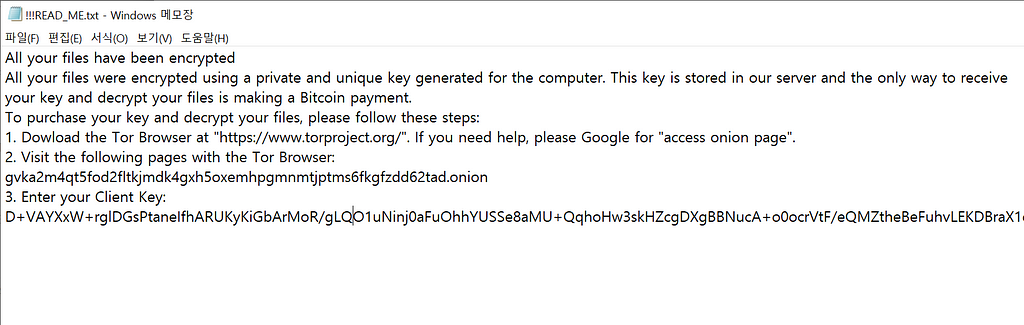

- Qlocker에 감염된 피해자는 암호 해제를 위해서 약 0.01 BTC를 Qlocker 운영자에게 지불 해야 하며, 아래와 같이 랜섬노트를 남김

B-2. Qlocker 와 관련된 비트코인 지갑 주소의 트랜잭션 추적

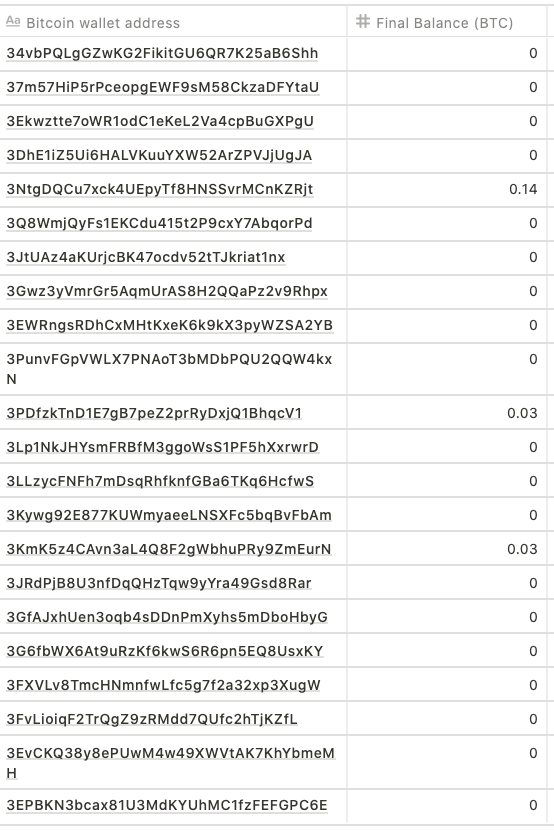

피해자들이 지불한 것으로 추정되는 22 건의 공격자 비트코인 주소

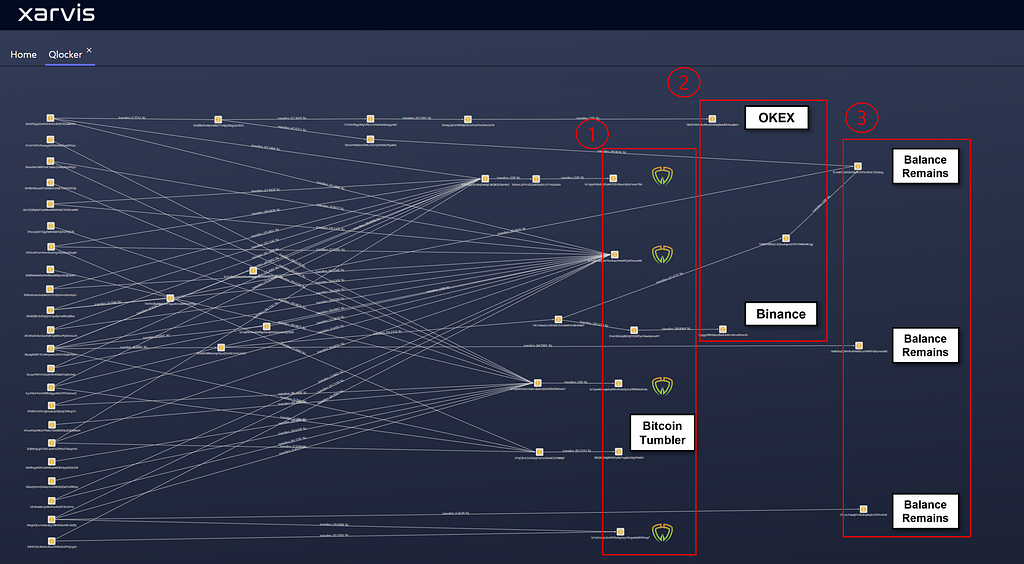

앞서 확인한 22명의 Qlocker에 감염된 피해자들이 지불한 BTC의 자금 흐름 추적에 대한 상세 내용은 다음과 같음

1. Qlocker 운영자는 각기 다른 피해자로부터 입금 받은 BTC를 5군데의 주소로 모은 다음, 각각 Wasabi Wallet의 Coinjoin과 Tumbler를 통해 Mixing을 수행하였음

- Wasabi Wallet : bc1qyydnlds2c622q4rk722m0qum5jcle7suas7f4a

(2.99 BTC) - Wasabi Wallet : bc1qll5cqlej7ke75sz4vyszhwze97jpkt5wusar6k

(4.31 BTC) - Wasabi Wallet : bc1qwk437wgefsqf49rzxhv6sdy3uxhf899vkd2n4a

(3.05 BTC) - Wasabi Wallet : bc1q7mcgcu5rck970zdxgs5py74ugu4e2605l5wxj7

(3.00 BTC) - Tumbler(Mixing) : 38tQNKEt6jBhWbTp8stTwgkkxE2gKPA4KX

(0.06 BTC)

2. 가상화폐 거래소의 Wallet으로 이동하는 자금으로 추정되는 주소

- OKEX : 1BtSE7AXX5RuRRcnbhiM3qBwMhEYwxqBsm (0.01 BTC)

- Binance : 3MB2NaZgWrHFo6NWEfLnLNWPXH2RumanWX (0.04 BTC)

3. 자금 이동 후, 아직 추가적인 거래나 이동이 없는 지갑이 존재함

- 1CnvBFQZ4iS3b5SkGCFDPJmPb3C7Gc82og (1.13 BTC)

- 3MB2NaZgWrHFo6NWEfLnLNWPXH2RumanWX (0.03 BTC)

- 31iUrU1dsetjFH3bc6cqRqXx15YhFmPxi2 (0.05 BTC)

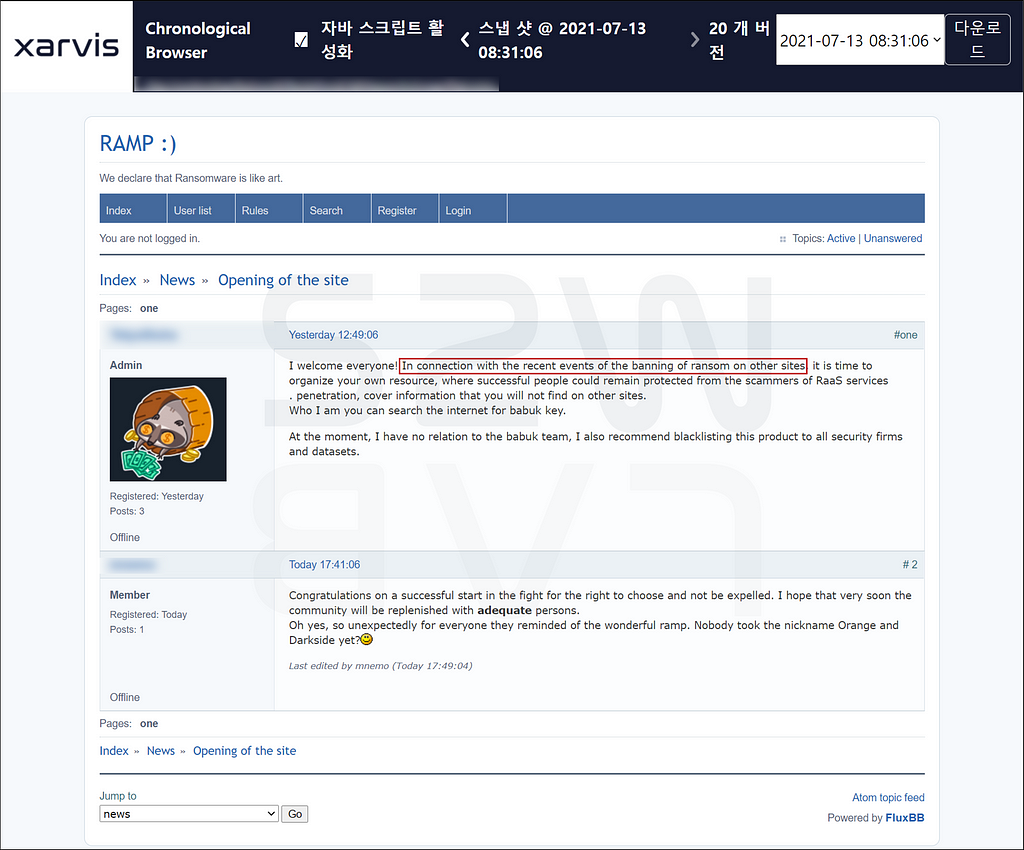

C. RAMP

C-1. RAMP 개요

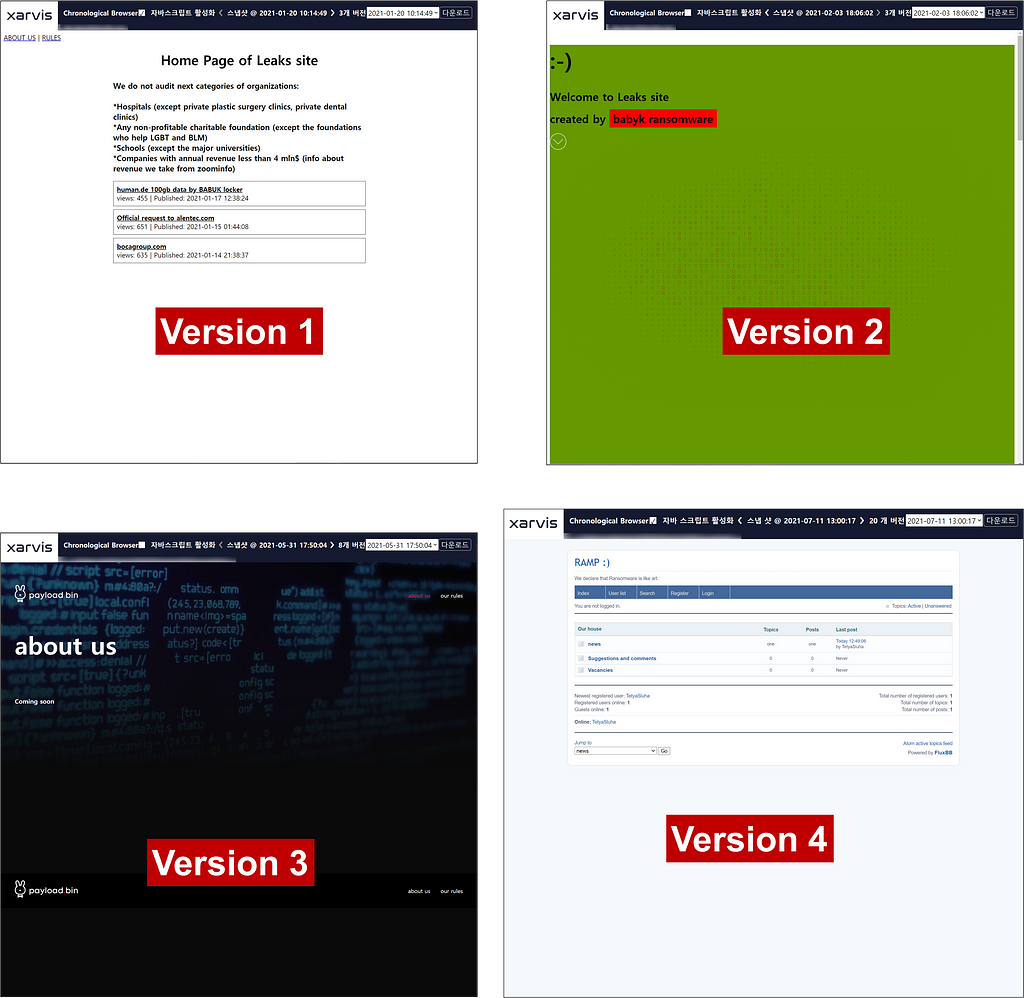

- 2021년 7월 11일 Payload.bin(babuk)으로 알려져 있는 Tor 웹 사이트가 RAMP라는 이름으로 리브랜딩 되었으며, 리브랜딩 과정에서 회원가입 기능과 회원들 간 게시물을 작성할 수 있는 기능을 추가함

- Babuk 랜섬웨어는 현재까지 4번의 웹 인터페이스를 변경하였음. 이 과정에서 2번의 리브랜딩이 있었으며, 리브랜딩 과정에서 이제는 RaaS서비스 활동을 중단하고, 랜섬웨어를 주제로 한 포럼을 운영할 것으로 보임

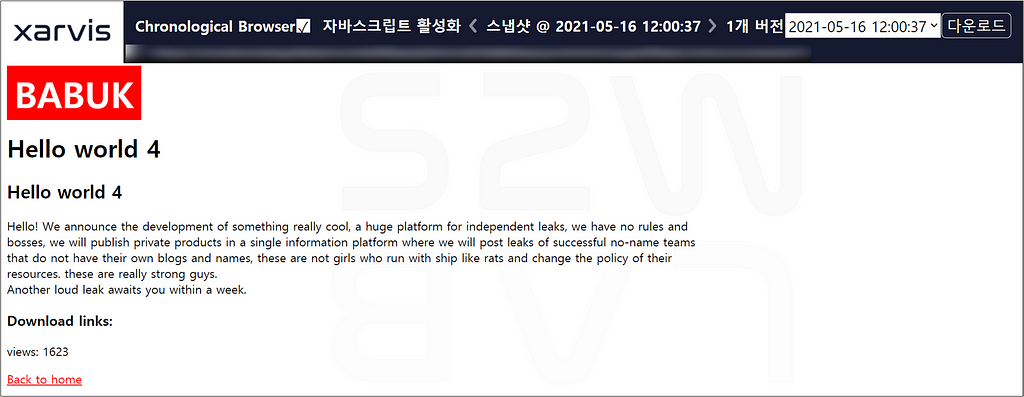

- 리브랜딩 된 Payload.bin은 13일간 운영이 이어지다가 사이트가 중단 되었으며, 이후에 Xarvis에서 식별된 Payload.bin 운영자의 마지막 활동은 딥웹 Raidforums에 Babuk 랜섬웨어 빌더를 공개함

C-2. 리브랜딩 (PayloadBin > RAMP)

- 2021년 7월 11일 Payload.bin(babuk)으로 알려져 있는 Tor 웹 사이트가 RAMP라는 이름으로 리브랜딩 되었으며, 리브랜딩 과정에서 회원가입 기능과 회원들 간 게시물을 작성할 수 있는 기능을 추가함

- 이를 통해 유출 데이터를 올리는 사이트가 아닌 랜섬웨어 활동을 위한 포럼으로 변경된 것으로 보임

- RAMP 운영자의 게시글에 따르면, 콜로니얼 파이프라인 사건 이후 금지된 “딥웹 및 다크웹 포럼에서의 랜섬웨어 파트너 구인 광고와 사기 RaaS로 부터 보호를 하기 위해” 만들었다고 밝혔음

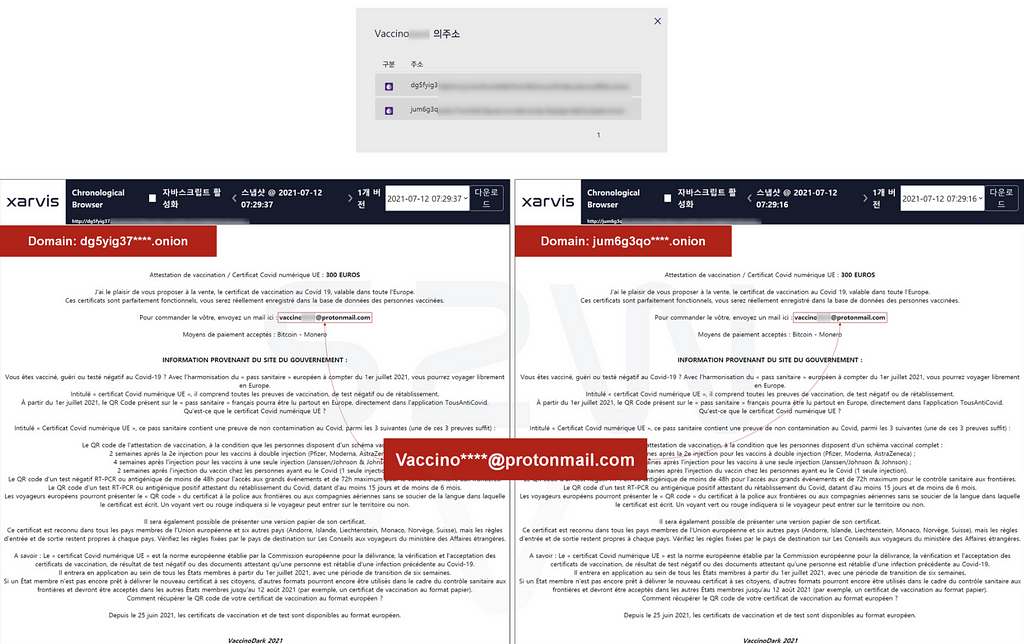

D. 스캠 랜섬웨어 관련 케이스

- 다크웹에서는 추적이 어렵다는 특성을 악용한 사기성 판매 글이 종종 존재함

- 아래의 웹 사이트 들은 주소는 다르지만 동일한 유저(Vaccino****@protonmail.com)가 위조된 백신 접종 증명서를 2개의 웹사이트에서 판매하는 것처럼 보임 (2021.07.12 생성된 페이지)

- 이 중 한 페이지는 랜섬웨어로 순식간에 변하게 되며, 이는 랜섬웨어 인기가 워낙 좋은것을 틈타 다크웹 유저를 대상으로한 사기일 확률이 높음

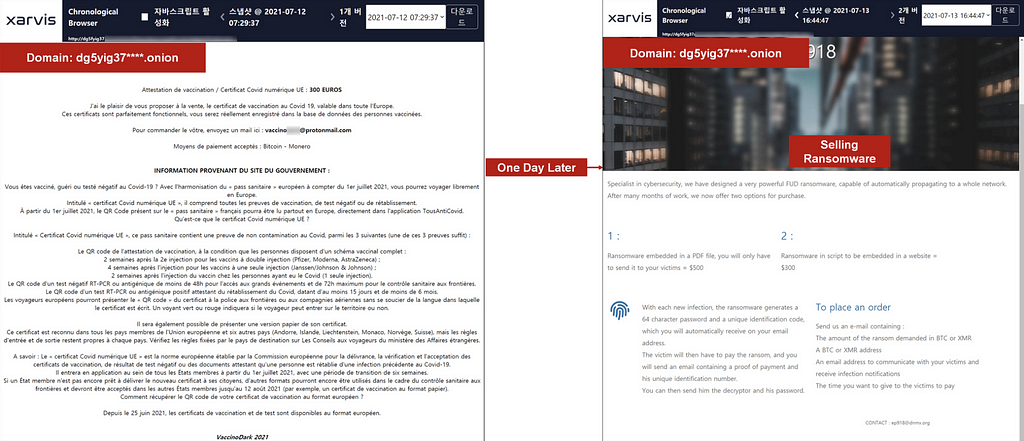

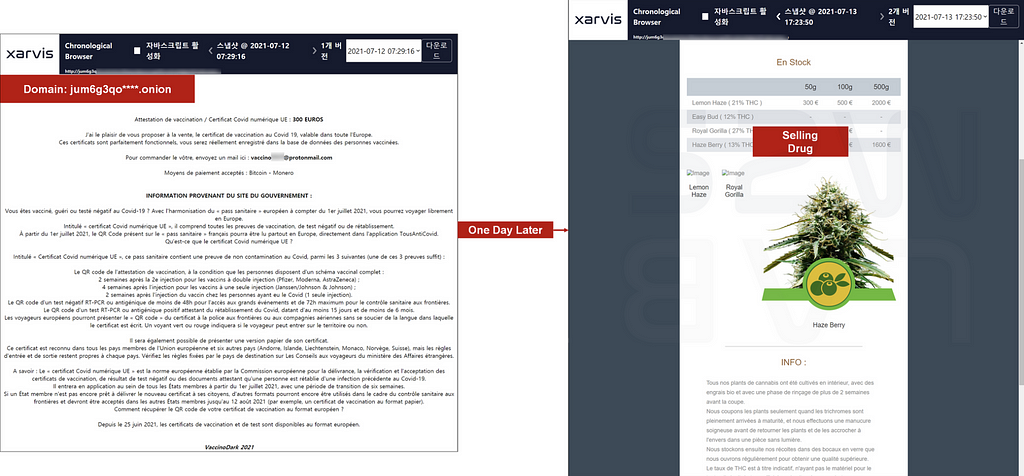

- 위에 보이는 동일한 두 사이트는 하루가 지나 아래와 같이 각각 랜섬웨어 판매 사이트와 마약 판매 사이트로 변경됨

(아래 D-1, D-2 케이스는 모두 2021.07.13에 변경)

D-1. Case 1: Domain: dg5yig37****.onion

- Date: 2021.07.13

- 랜섬웨어 사이트로 변경

D-2. Case 2: Domain: jum6g3qo****.onion

- Date: 2021.07.13

- 마약 판매 사이트로 변경

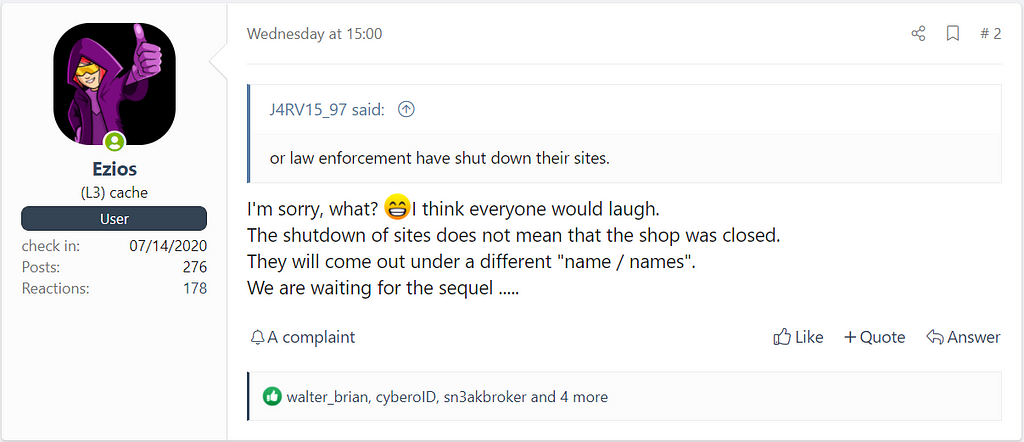

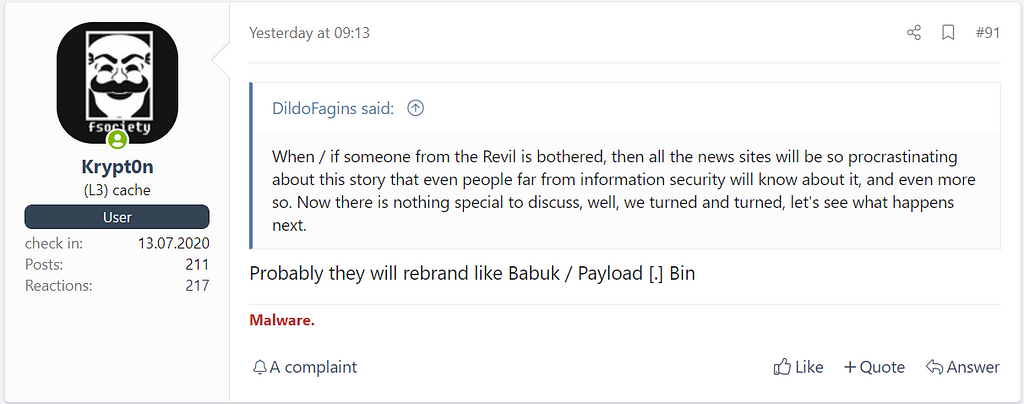

E. REvil

E-1. 자취를 감춘 REvil

- REvil은 2021년 7월 11일 까지 피해 기업을 공개하며 활동을 이어가고 있었던 것으로 확인됨

- 최근까지도 활동이 활발했지만, 7월 12일 이후로 릭 사이트를 포함한 모든 인프라가 운영되지 않고 있음

- 이는 이들이 활동을 중단하거나 수사기관에 의해 검거 당했을 가능성이 존재한다는 것을 시사함

- 현재 까지 REvil은 입장 표명이나 수사기관에 의한 검거 관련 소식은 확인되지 않은 가운데 다크웹 포럼에서는 계정이 Ban 당했으나. 관리자는 Ban을 한 이유에 대해 밝히지 않는 상태

- SNS와 일부 기사에서는 REvil이 활동을 중단하였거나 셧다운되었다고 주장함

- 딥웹 포럼에서 활동 중인 셀러와 사용자의 주장에 따르면, REvil이 Babuk / Payload.bin / RAMP 와 같이 리브랜딩을 할 것이라는 의견도 있음

- LockBit 운영자는 확인되진 않았지만 들려오는 소문에 의한 정보에 따르면, 당국에서의 압박으로 REvil의 서버는 바로 내려가고 차단된 것으로 추정된다고 언급함

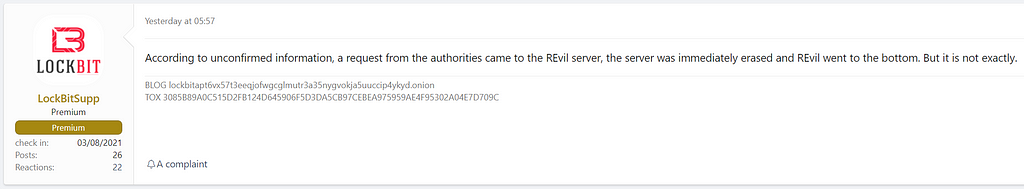

E-2. REvil에 의해서 감염된 피해 기업 및 기관 현황

Revil이 다크웹에서 활동하는 기간(2019.04 ~ 2021.07) 약 1년 3개월 동안 공격한 기관 및 기업, 국가의 수는 다음과 같음

- 전체 피해 기업 수 : 264

- 피해 국가 : 36

- 제조업 분야가 가장 큰 피해를 입었지만, 전반적으로 다양한 산업군에 걸쳐 피해를 입음

- 전체 피해 국가 중 59.1%인 미국이 가장 많은 피해를 받았고, 역시나 러시아(동유럽) 국가는 피해 사례가 없는 특징을 보이고 있음

결론

- REvil이 갑작스럽게 자취를 감춘 이유가 아직 명확히 확인되지 않았기 때문에, 새로운 이름으로 다시 나타날지, 역사 속으로 사라질 지 귀추가 주목됨

- 기존 다크웹 포럼에서 랜섬웨어 관련 활동이 금지되어 갈 곳을 잃었던 자들이 새롭게 리브랜딩된 RAMP로 모여들 가능성이 있으므로 RAMP 포럼의 사용자와 게시글을 대상으로 지속적인 모니터링이 필요함

- Homepage: https://www.s2wlab.com

- Facebook: https://www.facebook.com/S2WLAB/

- Twitter: https://twitter.com/s2wlab

W3 July | KO | Story of the week: Ransomware on the Darkweb was originally published in S2W LAB BLOG on Medium, where people are continuing the conversation by highlighting and responding to this story.

Article Link: W3 July | KO | Story of the week: Ransomware on the Darkweb | by Hyunmin Suh | S2W BLOG | Medium