Author: S2W TALON

Last Modified : 2022.05.25.

Photo by Andrey Metelev on Unsplash

Photo by Andrey Metelev on Unsplash최근 가상화폐, 그중에서도 NFT를 타겟으로 하는 다양한 공격이 발생하고 있어 NFT 생태계를 위협하고 있다. NFT 시장에 대한 관심은 2017년도 CryptoPunks의 등장으로 주목을 받기 시작하였고, 이후 2020년도부터 급격하게 성장 중이다. NFT에 대한 역사적인 거래는 디지털 아티스트 Beeple이 2021년 3월 Christie’s에서 자신의 NFT 작품을 6,900만 달러에 판매한 사건이었다. 그 이후로 CryptoPunks 및 Bored Ape Yacht Club과 같은 상위 NFT 컬렉션의 작품은 수십만 달러에 팔리고 있다.

Chainalysis가 공개한 2021년 블록체인 동향 보고서에 따르면, NFT(ERC-721, ERC-1155)에 대한 거래 금액은 2020년 $106만 달러(한화 약 13억)에서 2021년 약 $442억 달러(한화 약 56조)로 폭증하였다고 한다. 1년만에 약 40,000배나 증가한 셈이다. 올해도 2월에 들어서는 잠시 거래액이 하락세를 보였지만 4월 중순부터 회복하기 시작하였고, 5월 1일을 기준으로 이미 $370 (한화 약 47조)억 달러가 거래되었으며, 또한 구매자와 판매자의 수는 계속해서 증가하고 있다.

이와 같이 수십만 달러의 NFT가 개인 사이에서 거래되기도 하고, 구매자와 판매자도 지속적으로 증가하고 있기 때문에 공격자들은 이러한 점을 악용하여 다양한 경로를 통해 공격을 수행하고 있다.

NFT (Non-Fungible Token)란

NFT(대체 불가능한 토큰)은 블록체인에 저장된 데이터 단위로, 고유하면서 상호 교환할 수 없는 토큰을 말한다. NFT는 사진, 비디오, 오디오 및 기타 유형의 디지털 파일을 나타내는데 사용할 수 있으며, 작품의 사본 여부를 판별하는 가상의 진품 증명서라는 역할을 수행하여 디지털 예술 작품의 소유권을 보장하고 있다.

최근 NFT에 대한 관심도가 높아짐에 따라, 시장 규모가 커지고 그에 따른 거래 금액도 폭증함에 따라 금전적 이득을 취하고자 하는 사이버 범죄자들의 관심을 집중적으로 받고 있다. 공격자들이 타겟하는 공격 대상은 아래와 같이 크게 3개로 나눌 수 있다.

- NFT 마켓

- NFT Creator

- 일반 사용자

NFT를 타겟하는 최근 공격 사례

1. 취약점

2021년 10월, 글로벌 보안 업체인 Check point는 전 세계에서 가장 큰 NFT 마켓플레이스인 OpenSea에 대하여 취약점을 발견하였다고 한다. 해당 취약점은 공격자가 주입한 코드가 포함된 SVG 확장자의 이미지 파일을 열람할 때 발생하는 취약점으로, 이를 통해 공격자는 iframe태그로 별도의 html을 로드하여 ethereum 객체를 사용하여 원하는 코드를 실행시킬 수 있게된다. 공격을 수행하기 위해 무료 또는 사은품으로 제공되는 NFT를 받기 위해 OpenSea 링크에 접속하여 정상적으로 받은 뒤, NFT를 확인하기 위해 이미지나 링크를 누르고 팝업창으로 나타나는 트랜잭션에 서명하게 되면 공격자가 주입한 코드가 실행되어 모든 자산이 공격자에게 전송될 수 있다.

2021년 1월에는 OpenSea 백엔드 취약점을 이용한 사례가 확인되었다. 이 취약점은 사용자가 NFT를 판매 목록에 등록한 이후. 등록을 철회하고 가격을 새로 업데이트한 경우에 발생된다. 원래는 업데이트한 가격으로 판매가 이루어져야하지만, OpenSea의 API를 통해 과거 가격으로 설정된 NFT에 접근이 가능한 버그가 존재하여 실제 시세보다 훨씬 더 저렴한 가격에 판매가 되었다. 블록체인 보안 회사 PeckShield에 따르면, 공격자는 이 취약점을 악용하여 최소 332 Ether($745,000)의 금전적 이득을 얻었다고 한다.

2. 피싱 메일 및 피싱 사이트

- 가짜 서명

Source: @isotile

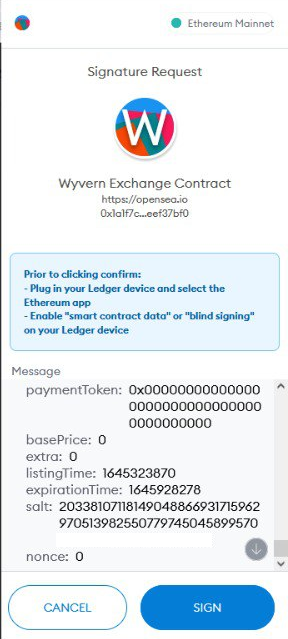

Source: @isotile2022년 2월 18일, OpenSea는 새로운 Contract로 업그레이드할 계획이라는 게시글을 트위터에 공지하였다. 이후 공격자는 이러한 내용을 악용하여 사용자에게 OpenSea의 공식 메일로 사칭한 새로운 Contract로 마이그레이션을 지원하는 이메일을 복사하여 전송하였다. OpenSea로 위장한 피싱 이메일을 클릭한 사람들은 피싱 페이지로 연결되어 NFT를 이전 계약에서 새 계약으로 이전하기 위해 알려진 합법적인 트랜잭션에 서명하라는 메시지를 받았으며, 해당 메시지의 SIGN 버튼을 클릭하면 “atomicMatch_”라는 기능이 트리거되어 공격자에게 모든 NFT가 전송되었다. “atomicMatch_” 는 최소한의 신뢰로 OpenSea의 모든 거래를 책임지며 Project Wyvern Exchange로 전달되는데, Atomic은 트랜잭션의 모든 매개변수가 충족되는 경우 트랜잭션이 발생할 수 있기 때문이다. 즉, 피싱 사이트를 통해 버튼 한 번을 잘 못 클릭하여 모든 NFT가 탈취될 수 있다는 것이다.

OpenSea는 초기에 32명의 사용자가 공격에 영향을 받았다고 주장하였지만, 이후 15명이 결과적으로 NFT를 잃지 않았다고 말하면서 최종적으로 피해자를 17명으로 수정하였다.

- Discord channel

Discord는 종종 NFT에 대한 정보를 얻기 위해 유저들이 가장 많이 사용하는 창구 중 하나이다.

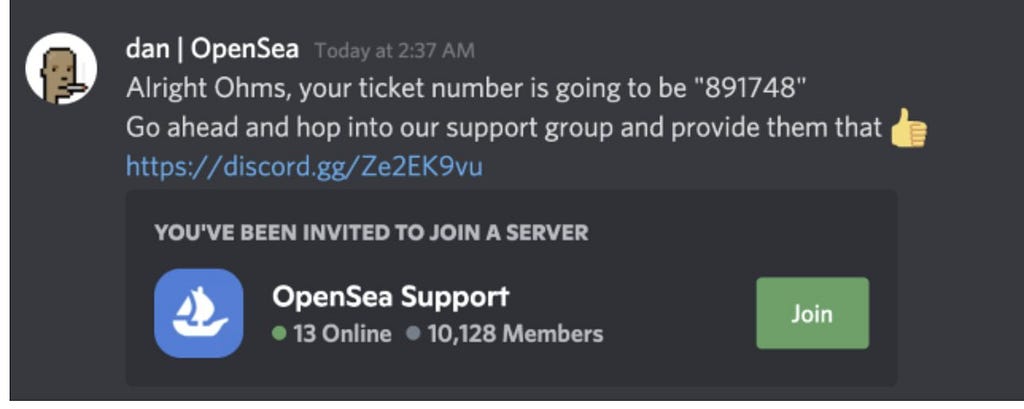

Source: @seanbonner

Source: @seanbonner공격자는 이러한 점을 악용하여 OpenSea의 공식 Discord에 잠입하여 종종 OpenSea의 공식 support로 위장하여 접근을 시도한다. 이후 별도의 Support 채널에 입장을 요구하며, 이후 문제 해결을 위해 화면 공유를 열어달라고 요청한다. 이후 모바일 앱과 다시 동기화해야 한다고 말하며, 피해자가 모바일 동기화를 위해 해당 메뉴에 접속하면, 화면에 표시되는 QR코드를 탈취하고 자신의 기기에 동기화를 수행한다. 이후 공격자는 해당 지갑에 대한 모든 기능을 수행할 수 있게 되며, 이로 인해 피해자의 지갑에 있는 모든 자산들은 탈취된다.

게임과 관련된 NFT를 매매하는 마켓인 Fractal은 공지사항을 게재하는 봇이 해킹되어 해당 Discord 채널에 피싱 링크가 게시되었다. 공격자는 NFT 발급을 해준다는 가짜 공지와 함께 피싱 사이트 링크를 첨부하였으며, 이 사이트에 접속하여 발급을 요청할 경우 지갑 내 모든 솔라나가 공격자에게 전송되었다. Discord 공지 봇에 주로 사용되는 Webhook은 보안설정이 미흡한 경우, 링크를 소지한 누구나가 메시지를 전송하여 공지를 전달할 수 있기 때문에 이 링크가 노출되는 경우에는 이와 같은 일이 매우 쉽게 일어날 수 있다.

NFT 마켓 외에도 NFT 프로젝트 자체를 타겟하는 경우도 빈번한다. Discord 채널에 접속하여 직원 계정을 해킹하거나, 직원을 사칭하여 피싱 링크를 게재한 뒤,

Solana 기반의 NFT 프로젝트 Monkey Kingdom 의 경우, 공격자는 Baeapes 사전 판매 기간을 노리고, 웹사이트에 대한 DDoS 공격을 수행하여 Discord 채널로 유도하였다. 공격 전, 사전에 Monkey Kingdom이 사용하는 Grape Protocol의 관리 계정을 탈취하였고 이 계정을 통해 Discord에 피싱 링크를 업로드하였다. 전체적으로 해커는 120만 달러를 훔쳐 NFT에서 가장 큰 사기 중 하나가 되었습니다.

최근에는 공격자가 디스코드 봇 Mee6를 제어하여 다수의 NFT 프로젝트에서 운영하는 Discord 채널에 피싱 링크가 담긴 공지사항을 게시하였다. Mee6는 메시지 자동화 및 채널 규칙, 이벤트를 채널 내에 알리는데 자주 사용되는 봇이다. Mee6는 트위터를 통해 공격자는 Mee6 내부 직원의 계정 하나를 탈취하였으며, 이로 인해 다수의 채널에 대한 공격을 동시에 수행할 수 있었다고 한다.

대다수의 NFT 서비스 업체들은 Twitter와 Facebook같은 소셜미디어 계정을 운영하여 관련 소식을 전달하곤 한다. 간혹, 일부 유저는 공식 계정 또는 서포트 계정에 공개적으로 불만을 제기하는 경우가 발생하는데, 공격자는 이러한 점을 이용하여 공식 서포트 계정으로 위장하거나 자신의 문제가 해결된 사례를 가짜로 공유하며 피싱 사이트에 접속하도록 유도한다. 해당 사이트에는 실제 문의 양식으로 위장한 페이지가 나타나고, 문제를 해결하기 위해 지갑의 복구 문구가 필요하다고 명시되어있다. 이는 공격자가 구성한 피싱페이지이기 때문에 실제 복구 문구를 적시하고 제출하게되면 해당 지갑을 공격자가 복구하여 자산을 탈취할 수 있게 된다.

- 피싱 사이트

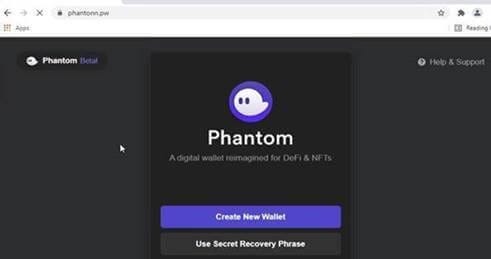

종종 대놓고 피싱 사이트를 만들서 사용한다. NFT 마켓플레이스 또는 마켓플레이스 거래에 필요한 지갑 서비스의 주소와 매우 유사한 사이트를 제작한다. 이들은 대부분 도메인도 정상 사이트의 도메인과 매우 유사하게 만들기 때문에 주의하지 않는 경우, 의심하지 않고 지갑을 연결할 수도 있다.

글로벌 보안업체인 Check point 에서는 Phantom 및 MetaMask와 같은 브라우저 확장 프로그램 기반 지갑의 피싱 사이트가 구글 광고로 제공되어 검색 시 가장 상단에 보여졌던 사례를 발견하였으며, 이로 인해 일부 유저가 광고로 제공된 피싱 사이트에 접속하여 지갑의 암호를 도용당해 자금이 탈취되었다. 실제 공격자는 phantom.app의 피싱 사이트를 phanton.app, phantonn.app, phantom.pw의 도메인에 할당하였다.

Source: Checkpoint

Source: Checkpoint이 외에도 구글 광고와 같은 방식 외에도 가짜 이메일을 제작하여 피싱 사이트로 접속을 유도하거나, 커뮤니티에 이러한 피싱 사이트의 주소를 유포하는 케이스도 매우 자주 발견되고 있다.

- 피싱 메일

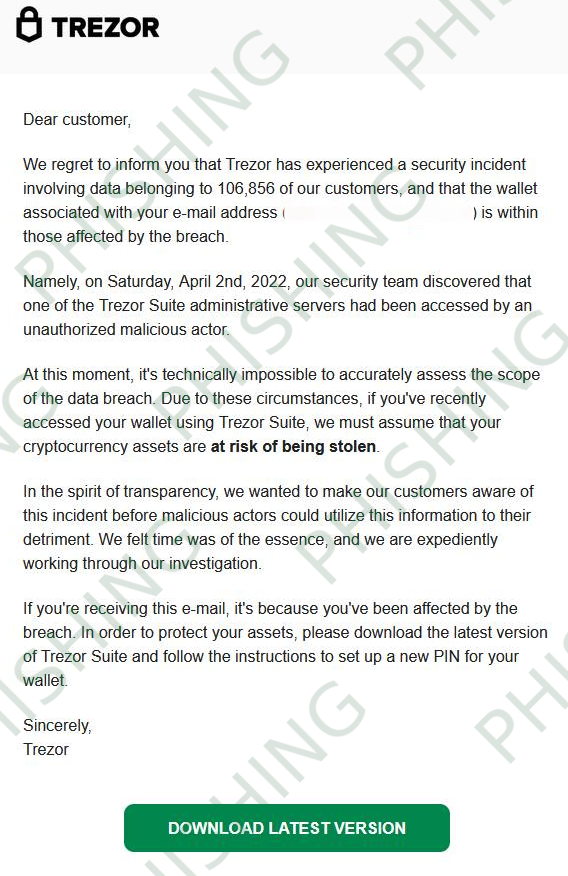

하드웨어 지갑을 서비스하는 Trezor 는 뉴스레터 전송 시 사용하는 Mailchimp가 침해되어 공식 이메일 계정으로 사용자에게 피싱 이메일이 발송하는 사고가 발생하였다고 공개하였다. Trezor는 공격자가 MailChimp 내의 고객 대면팀에서 사용하는 내부 도구 접근에 성공하였으며, 이를 이용하여 Trezor를 사칭하는 피싱 메일을 발송하였다고 한다.

Source: Trezor blog

Source: Trezor blog피싱 메일은 최근 Trezor가 106,856 명의 유저들이 연관된 침해사고를 당했으며, 이로 인해 유저들의 암호화폐 도난의 위험이 있다고 언급하였다. 또한 이 메일을 받았다면 당신의 정보가 유출되었다는 의미이며, 이를 위해 최신 버전으로 업데이트하라는 내용을 발송하였다.

하지만 위 내용과 다운로드 사이트는 모두 공격자가 제작한 것이었으며, 다운로드 버튼을 누르면 피싱 사이트로 이동되어 악성 프로그램을 다운로드 받게 된다.

3. 악성코드

- Stealer

감염된 기기의 웹 브라우저 크리덴셜, 감염기기 정보 및 주요 키워드가 포함된 파일을 훔치는 데 특화된 Info stealer 악성코드도 최근 트렌드에 맞게 변화하고 있다. 기존에는 지갑 소프트웨어의 wallet.dat 파일을 탈취하였지만, 최근에는 MetaMask, Phantom, NiftyWallet와 같은 확장 프로그램 기반의 지갑들을 대상으로도 주요 데이터를 탈취하고 있다. 특히, DDW에서 가장 활발하게 업데이트 및 판매가 이루어지고 있는 Redline Stealer의 경우, NFT 제작자를 대상으로 한 공격에 사용된 이력이 있는 만큼 블록체인 및 NFT 사용자들에게 매우 위협적인 악성코드 중 하나라고 볼 수 있다. Redline Stealer 외에도 최근 새롭게 등장하는 Stealer들도 대부분 확장 프로그램 기반 지갑의 데이터 탈취를 지원하고 있다.

- Clipper

Clipper 악성코드란, 개인 PC에서 지갑 또는 거래소를 통해 가상자산을 이체할 때, 사용자가 복사한 목적지 주소를 공격자의 주소로 바꿔치기하는 악성코드이다. 지갑의 주소는 보통 사람들이 직접 입력이 불가능한 길고 복잡한 문자들로 구성되어 있기 때문에 대부분의 사용자들은 보낼 주소를 복사하고 전송 직전에 붙여넣기한다. 복사한 주소는 클립보드에 저장되는데, Clipper 악성코드는 이를 노려서 주소 형식의 데이터가 감지될 경우 공격자가 설정한 주소로 클립보드 상의 데이터를 바꿔치기 하여 사용자가 붙여넣기할 때 공격자의 주소가 입력이 된다. Clipper 악성코드는 기능이 단순한 편이기 때문에 Stealer와 같이 판매되기도 하며, 사용자가 전송 시 주소가 정상적으로 입력됐는지 주의깊게 살핀다면 쉽게 예방할 수 있다.

- Metamask 변조

글로벌 보안업체인 Kaspersky에서는 북한의 APT 그룹 중 하나인 Bluenoroff 그룹이 유저의 암호화폐를 탈취하기 위해 Metamask를 변조하는 공격을 수행했다고 공개하였다. 공격 대상이 브라우저 확장 프로그램 지갑인 MetaMask를 사용하는 경우, 확장 프로그램의 Source를 웹 스토어에서 로컬 스토리지로 변경하고, MetaMask 동작의 핵심 기능인 backgroud.js 파일을 변조된 버전으로 교체하였다. 이 변조된 버전으로 인해 사용자가 자금 이체 트랜잭션을 시도할 경우, 공격자의 주소로 모든 금액이 한 번에 이체된다.

- RAT (Remote Access Trojan)

RAT 유형의 악성코드는 과거부터 수많은 APT 및 사이버크라임 공격그룹이 사용해왔던 악성코드이며, 감염 시 기기에 대한 원격제어가 가능하진다. 원격제어 악성코드는 명령조종지(C&C)서버 로부터 명령을 받아 행동하며, 이를 통해 파일 다운로드, 명령어 실행, 키로깅 등의 다양한 행위를 수행한다. 사실 상 감염기기에 대하여 모든 행위가 가능하기 때문에 info stealer와 같은 악성행위 뿐만아니라 명령어 실행, 키로깅 등의 추가 행위를 통해 지갑 정보 및 패스워드 탈취가 가능하다.

4. NFT 스캠

@Thestarslab는 Discord를 통해 자신들이 해킹을 당했으며 공격자가 자신들의 지갑에 접근하여 minting contract에 대한 소유를 철회하고 비정상 주소로 소유주를 변경했다고 밝혔다. 이로 인해 그 누구도 이 지갑에 접근할 수 잆게 되었으며, 자신들도 피해자라며 약 197 이더리움이 잠겼다고 언급하였다.

하지만 이더리움 기반 온라인 게임 업체인 isotile 에 의하면 이들은 실제로 해킹을 당한 것이 아니며 모두 개발자에 의해 계획된 것이라고 밝혀졌다. 개발자는 코드를 수정하여 소유권이 박탈되어도 자금에 접근할 수 있도록 일종의 백도어를 추가하였다고 한다.

이후 Thestarslab NFT팀은 실제로 Contract 개발을 위해 프리랜서 개발자를 고용하였으며, 곧 환불 절차를 진행할 예정이라고 밝혔다.

NFT on Deep & Dark Web Forums

이처럼 NFT 테마를 악용하는 공격에 사용된 리소스들은 Deep & Dark Web 포럼에서도 많이 거래되고 있다. Stealer, Clipper, 그리고 RAT과 같은 다양한 악성코드는 이러한 포럼에서 쉽게 구할 수 있으며, 이를 통해 사이버 범죄자들이 NFT를 타겟하는 다양한 공격에 활용될 수 있다.

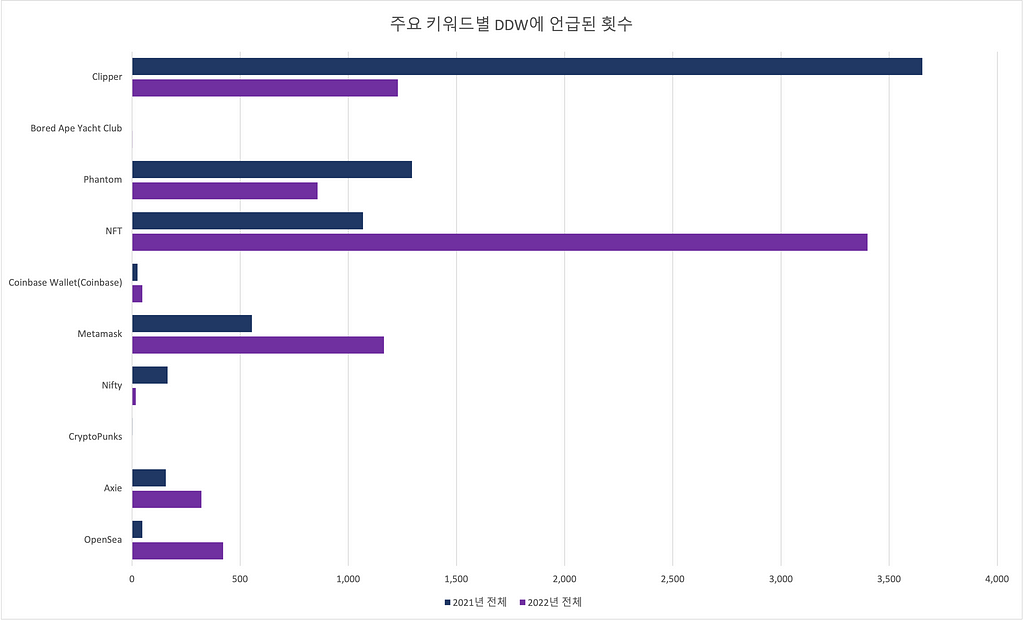

- DDW에 언급된 주요 키워드 통계

아래 표는 2021년과 2022년 (5월 24일 기준) 동안 DDW(Deep & Dark Web) 포럼에서 언급된 주요 키워드 별 횟수를 나타낸다. 전체적으로 2021년에 이어 2022년에 들어서도 지속적으로 언급되고 있다는 점에서 공격자들이 여전히 NFT와 관련된 키워드에 대한 관심이 상당하다는 것을 알 수 있다.

특히, NFT와 직접적으로 관련되었다고 볼 수 있는 “NFT”, “Phantom”, “Metamask”, “Axie”, “OpenSea”에 대한 언급량은 작년에 비해 확실하게 그 수가 증가하였다는 것을 보여준다.

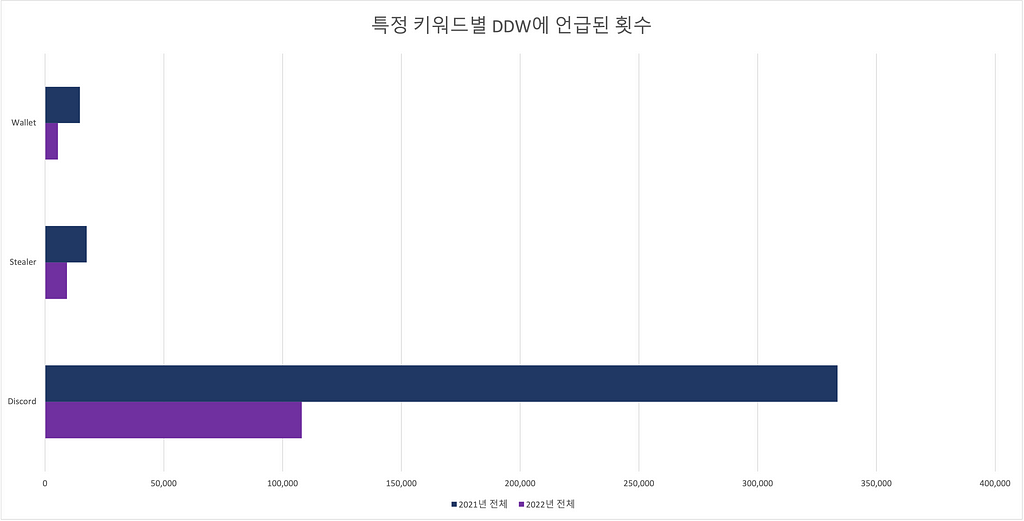

2. DDW에 언급된 특정 키워드 통계

최근 암호화폐 관련 사이버 범죄 사고와 많이 연루되어 있는 다음과 같은 키워드(“Wallet”, “Stealer”, “Discord”)에 대한 언급 횟수는 아래와 같다. 작년에 비해 비교적 적게 언급되었지만, 그 관심도는 여전하며 위에서 설명한 주요 키워드에 대한 횟수보다는 훨씬 많이 언급되었다.

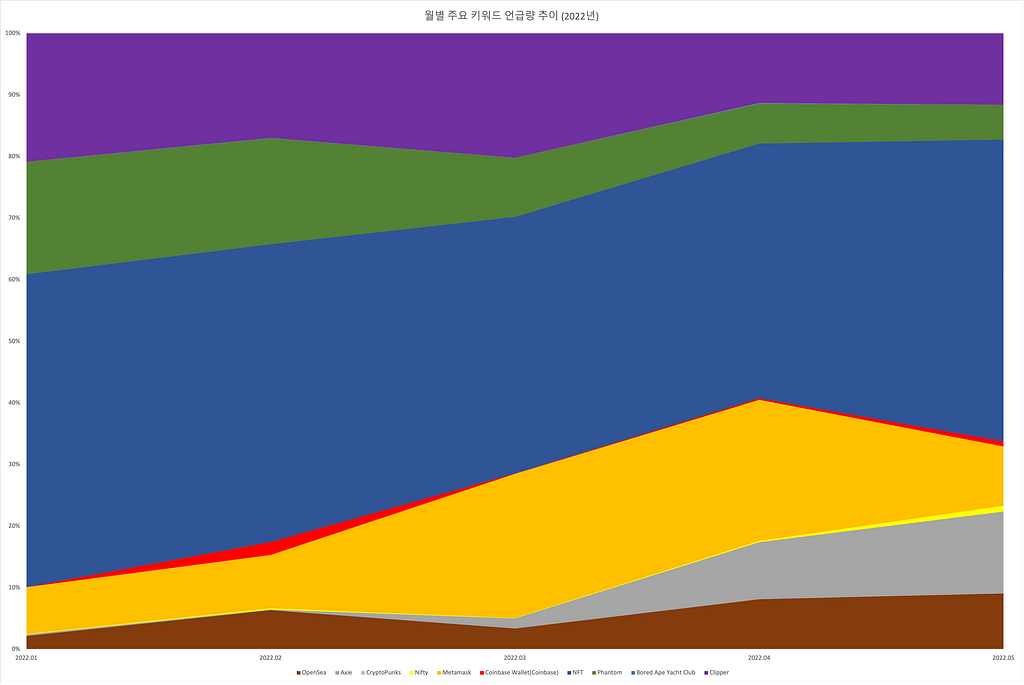

3. 월별 주요 키워드 언급량 추이 (2022년)

올해를 기준으로 가장 많이 언급된 주요 키워드는 “NFT”로 확인되었다. 이는 “Wallet” 키워드와 크게 차이나지 않은 숫자이다. 그 뒤로는 “Clipper”, “Metamask”, “OpenSea”, “Axie”가 뒤를 잇고 있으며 주로 직접적인 토큰을 언급하기 보다는 NFT 거래에 많이 활용되는 지갑 등이 주로 언급되고 있는 상황이다.

DDW 상의 주요 NFT 관련 포스트

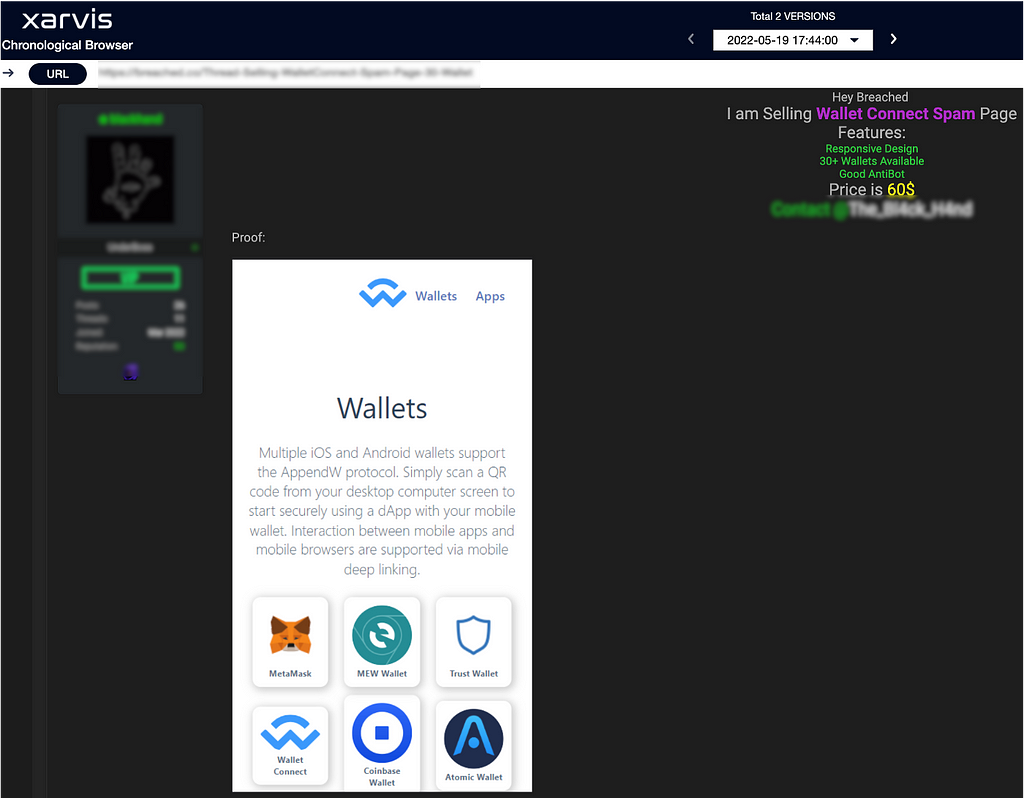

- Wallet Connect Spam Page

아래는 최근에 확인된 Wallet Connect 관련 스팸 페이지 판매 게시글이다. Wallet Connect는 QR 코드 스캔 또는 딥 링크를 통해 모바일 지갑에 다른 암호화폐 지갑을 연결할 때 사용되는 오픈 소스 프로토콜로, 공격자는 정상 페이지로 위장한 피싱 페이지를 통해 일반 사용자의 지갑에 접근하여 자산을 탈취할 수 있게된다.

- Develop NFT scam Project

아래는 DDW 포럼 상에서 범죄자가 업로드한 포스트로, 함께 가짜 NFT 프로젝트를 진행할 인원을 모집하고 있다. 범죄자들은 이처럼 포럼 상에서 거래 뿐만 아니라 팀원들을 구인하는 모집글도 올리는 등 NFT를 타겟하기 위해 활발하게 활동 중이다.

Conclusion

- 이처럼 암호화폐 및 NFT를 타겟하는 공격은 대부분 고수준의 기술을 요하는 것이 아닌, 정교한 피싱 사이트와 메일을 통해 이루어지는 경우가 많다.

- NFT에 대한 공격 시도는 앞으로도 지속될 것이며, 사람의 심리를 이용하는 다양한 내용으로 접근을 시도해올 것이기 때문에 진위여부를 항상 파악해야 한다.

How to protect your NFT?

- Discord 및 Twitter 상에서 고객 지원 팀이라며 먼저 접근해오는 시도들을 주의해야합니다.

- 공식 사이트가 아닌 곳에서 암호화폐와 관련된 모든 실행파일을 다운로드 및 실행하지 않아야합니다.

- 언제 어디서나 피싱 이메일과 피싱 사이트에 접속하지 않도록 유의해야합니다. SSL 인증서 및 사이트 주소가 정상 사이트와 일치하는 지 항상 확인하세요.

- 해킹, 업그레이드, 무료 민팅 등과 같은 자극적인 키워드에 주의해야합니다. 이와 같은 단어가 포함된 내용은 사용자의 판단력을 흐리게하려는 공격자의 의도일 수 있습니다.

- 브라우저 확장프로그램 기반의 Wallet(MetaMaks, Phantom 등)에서 트랜잭션에 대한 서명이 자신이 행하려는 행위와 일치하는지에 대한 검증을 꼼꼼하게 수행해야 합니다.

- 공식 사이트가 아닌 모든 곳에서 지갑의 Seed Phrase를 입력하지 않아야 합니다.

Reference

- https://research.checkpoint.com/2021/check-point-research-prevents-theft-of-crypto-wallets-on-opensea-the-worlds-largest-nft-marketplace/

- https://www.bleepingcomputer.com/news/security/fake-opensea-support-staff-are-stealing-cryptowallets-and-nfts/

- https://www.bleepingcomputer.com/news/security/trust-wallet-metamask-crypto-wallets-targeted-by-new-support-scam/

- https://therecord.media/hacker-abuses-opensea-to-buy-nfts-at-older-cheaper-prices/

- https://nftevening.com/monkey-kingdom-refunds-1-2-million-to-discord-phishing-scam-victims/

- https://cryptonews.com/news/solana-based-hacked-monkey-kingdom-phishing-lesson-for-nft-buyers.htm

- https://www.theverge.com/2021/12/21/22848840/scammers-steal-crypto-nft-project-fractal-discord-hack-solana

- https://blog.checkpoint.com/2021/11/04/scammers-used-google-ads-to-steal-500k-worth-of-cryptocurrency/

- https://securelist.com/the-bluenoroff-cryptocurrency-hunt-is-still-on/105488/

- https://www.bleepingcomputer.com/news/security/fake-trezor-data-breach-emails-used-to-steal-cryptocurrency-wallets/

- https://www.kaspersky.com/blog/metamask-wallets-scam/43962/?utm_source=twitter&utm_medium=social&utm_campaign=uk_kdaily_db0077&utm_content=sm-post&utm_term=uk_twitter_organic_ix77bchqnjetjfz

- https://fortune.com/2022/03/10/bored-apes-cryptopunks-jolt-nft-market-to-billions-in-sales/

- https://www.vice.com/en/article/k7wmpy/hackers-compromise-a-string-of-nft-discord-channels

- https://blog.chainalysis.com/reports/chainalysis-web3-report-preview-nfts/

- https://blog.checkpoint.com/2022/02/20/new-opensea-attack-led-to-theft-of-millions-of-dollars-in-nfts/

Homepage: https://s2w.inc

Facebook: https://www.facebook.com/S2WLAB

Twitter: https://twitter.com/S2W_Official

Emerging threats to NFT was originally published in S2W BLOG on Medium, where people are continuing the conversation by highlighting and responding to this story.

Article Link: Emerging threats to NFT. Author: S2W TALON | by S2W | S2W BLOG | Medium